Shared Writeup

Shared 是一个 Medium 难度的 Linux 机器,其特点是通过一个 Cookie SQL 注入可以得到一个立足点,然后通过逆向分析 Golang 二进制文件并利用两个 CVE 获得 root shell 来升级权限。

Read More >>Carpediem Writeup

Carpediem 是一个 HARD 难度 Linux 机器,专注于枚举、网络开发、VoIP、网络嗅探和容器突破。最初的立足点是通过滥用定制网络应用程序中一些仍在开发中的功能,访问管理仪表板,通过修改 POST 请求上传 WebShell,从而在 Docker 容器内执行任意代码。枚举 Trudesk 票据可获得 VoIP 凭据,进而通过监听语音邮件信息获取用户密码,从而以低权限的 SSH 访问系统。嗅探 TLS 加密流量会显示访问 Backdrop CMS 内部实例的凭据,通过上传自定义模块...

Read More >>Faculty Writeup

Faculty 是一台 Medium 等级的 Linux 机器,其特点是利用危险的 PHP 组件库,利用该库的本地文件读取可发现一个有效密码,该密码可用于通过 SSH 已 gbyolo 低用户身份进行登录。用户 gbyolo 有权作为 developer 用户运行名为 meta git 的 npm 包。而此服务器上安装的 meta git 版本易受代码注入的攻击,可以利用该版本将权限提升给用户 developer。

Read More >>Talkative Writeup

Talkative 是一个 Hard 等级的 Linux 机器,它首先在 Web 应用程序中存在注入命令,通过该漏洞可以进入 Jamovi 应用 docker 并在其中找到一个 omv 文件。解压这个 omv 文件后就得到了 Bolt CMS 中 admin 用户的凭据。继续通过利用 twig 中的服务器端模板注入,我们以用户 www-data 的身份获得了 shell 做为立足点。进一步对主机信息收集枚举,在主机上获得了用户 saul 的 shell 完成横移。对于 root,我们需要利用端口转发连接

Read More >>StreamIO Writeup

StreamIO 是一个 Medium 难度的机器,它涵盖子域枚举,可以利用 SQL 注入以检索存储的用户凭据,并利用这些凭据访问管理面板。管理面板易受 LFI 影响,这使我们能够检索管理页面的源代码,从而发现远程文件包含漏洞,滥用该漏洞可访问系统。在初始 shell 之后,我们利用 SQLCMD 命令行实用程序枚举数据库并获取横向移动中使用的更多凭证。作为二级用户,我们使用 `WinPEAS` 枚举系统并找到已保存的浏览器数据库,对其进行解码,从而获得新的凭据。

Read More >>GoodGames Writeup

使用 **Nmap** 对目标服务器进行开放端口扫描,访问 Web 服务并使用 **SQLi** 实现管理员账号登录。利用 SQLi 注入漏洞获取新域名系统的登录账号,使用得到的明文密码进入系统。通过中间件服务 **Flask** 框架信息判断存在 **SSTI** 漏洞,最终利用该漏洞进行命令执行成功得到立足点。 通过当前会话 Shell 身份和 IP 地址判断当前处于容器中,利用密码重用风险成功进入物理机环境。最终通过特殊的 **Docker Abuse** 成功完成权限提升。

Read More >>Jarvis Writeup

初始使用 Nmap 识别服务器开放端口,随后对 Web 站点进行目录枚举法发现存在 phpMyAdmin 应用。对页面上的注入点进行 bypass waf ,利用 SQLi 获得 Mysql 登录帐号。通过帐号登录 phpMyAdmin 应用,利用旧版本的 LFI 漏洞成功获得立足点。 用 SUDO 权限滥用绕过了 python 脚本黑名单过滤,利用命令注入成功完成账户之间的横向移动,最后通过 SUID 权限滥用,使用 systemctl 完成权限提升。

Read More >>Europa Writeup

使用 Nmap 对目标服务器进行开放端口枚举,通过绑定本地 hosts 文件中的 htb 域名访问 HTTPS 服务。利用 SQLi 攻击登录管理系统,随后利用表单保存功能触发的 preg_replace 函数的PHP任意函数执行漏洞,成功拿到立足点。最终通过脆弱的定时任务执行,获得 ROOT 权限。

Read More >>Validation Writeup

使用 Nmap 对目标系统进行开放端口识别后,浏览器访问 HTTP 服务进行功能测试,发现存在 SQLi。通过二次注入触发Sql查询成功写入 WebShell 拿到立足点。对站点的配置信息进行收集时,发现存在“密码复用”最终完成权限提升。

Read More >>Love Writeup

通过 Nmap 识别出目标服务器运行的服务,从 exploit-db 检索出 CVE 漏洞,利用 SQL 注入成功进入后台控制端页面。上传 webshell 得到一个 reverse shell 立足点。使用 winPEAS 工具收集服务器信息,发现 AlwaysInstallElevated 开启。配合 Metasploit Framework 成功完成权限提升。

Read More >>Toolbox-Writeup

使用 Nmap 对目标服务的端口进行识别,对发现的 Web 站点进行 hosts 绑定后,从而发现管理员登录系统。测试登录表单时发现存在SQL注入漏洞,利用该漏洞进行命令执行和文件写入,成功获取立足点。 通过环境下的 `/.dockerenv` 文件判断当前处于容器内部,通过 `uname -a`和 ftp 内的 `docker-toolbox.exe` 安装包,锁定目标服务构建使用的 `boot2docker` 开源服务,并通过弱口令实现容器的逃逸。在逃逸后的环境中发现administrator...

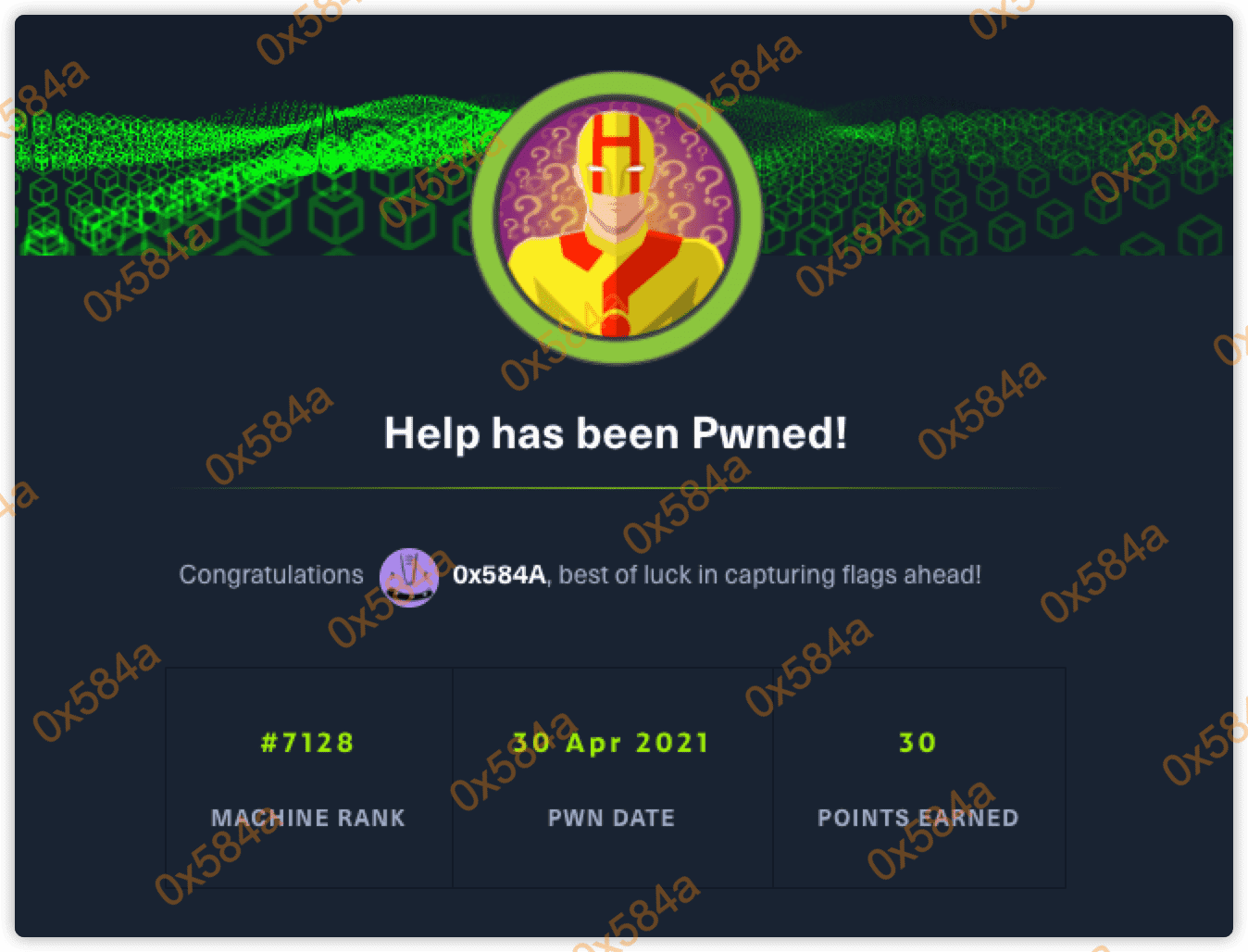

Read More >>Help-Writeup

## 概述 (Overview)  * MACHINE T...

Read More >>代码审计之UsualToolCMS

早上在一网站的 `CMS建站` 分类中,看到这款CMS,就审计了一下。希望能对学习代码审计的童鞋带来点帮助,各位大佬见笑了哈。版本: UsualToolCMS-8.0-Release

Read More >>审计tinyshop中风险

因为本身已经做了一定的安全加固,本次审计并没挖掘出高危漏洞。但存在几个可以对网站造成危害的安全风险,在此仅做为思路分享给大家参考学习。框架是这个 CMS 自写的,里面处理接收参数均在 `./framework/lib/util/request_class.php` 文件中。

Read More >>