Trick Writeup

使用 Nmap 对目标服务器开放端口进行识别,通过 DNS 服务域传送漏洞得到子域名站点,在该站点发现 SQL 注入漏洞。利用文件读取发现另一子站点还存在本地脚本加载漏洞,最终使用读取到的用户ssh私钥成功登录目标服务器。 简单枚举发现存在 Fail2Ban 服务,并且用户具备重启 Fail2Ban 服务和修改该服务的规则配置文件。最后,利用该服务成功完成权限提升。

Read More >>Driver Writeup

使用 Nmap 对目标服务器进行端口信息枚举,访问 Web 服务并使用弱口令登录控制台。利用文件上传功能创建 SCF 文件,利用漏洞来窃取 NTLMv2 Hash ,在枚举出明文密码后登录 WinRM 服务拿到立足点。通过对目标服务器运行服务的信息收集,发现 Print Spooler 服务是开启的,最终利用 PrintNightmare 漏洞完成权限提升。

Read More >>Nunchucks Writeup

使用 Nmap 对目标服务器开放端口进行枚举,将 Web 重定向中的域名写入 hosts 文件后进行访问,通过子域名枚举发现存在 SSTI 的漏洞应用,成功触发命令执行获得初步立足点。 利用 linpase 脚本进行深度信息收集,发现 perl 存在 Capability 权限提升风险,最终通过修改 perl 脚本并运行获得 root 权限。

Read More >>Bart Writeup

使用 Nmap 枚举目标服务器开放端口时发现仅存在80端口,使用子域名枚举发现存在 **monitor.bart.htb** 子站,对 **forum.bart.htb** 的信息进行收集构建枚举字典,通过字典碰撞成功登陆系统后台并找到新的 **internal-01.bart.htb** 站点。 测试 **internal-01** 站点功能,利用任意账号注册成功进入系统,通过查看页面源代码发现函数执行漏洞,并利用该漏洞拿到目标服务器的立足点。 在对服务器信息收集时发现 Administrator

Read More >>Validation Writeup

使用 Nmap 对目标系统进行开放端口识别后,浏览器访问 HTTP 服务进行功能测试,发现存在 SQLi。通过二次注入触发Sql查询成功写入 WebShell 拿到立足点。对站点的配置信息进行收集时,发现存在“密码复用”最终完成权限提升。

Read More >>Bastard Writeup

通过对目标服务器的开放服务进行枚举,发现部署了 Drupal 开源应用,浏览开发残留文件确认版本为 7.54,利用已公开的 RCE 漏洞验证工具成功获得目标服务器的立足点。将本地权限提升漏洞的缺失软件补丁验证的 PowerShell 脚本传递至目标服务器运行,最终使用 Chimichurri 完成了权限提升。

Read More >>Popcorn Writeup

通过对 Web 服务进行目录枚举成功找到隐藏站点,根据指纹信息在 exploit 中找的公开攻击方式,随后复现攻击步骤成功获取到目标服务器的交互会话。根据系统版本信息和内核信息过低,判断存在内核提权的可能性,最终使用编译的提权脚本完成本地权限提升。

Read More >>Knife Writeup

通过 nmap 对目标服务器的开放服务进行识别,在运行的Web服务返回包中发现可疑的PHP版本信息。通过该信息成功在 exploit-db 中找的RCE攻击脚本,成功拿到立足点。查看sudo配置信息时,发现当前用户可以免密执行 knife 命令,最终使用该命令成功进行权限提升。

Read More >>Love Writeup

通过 Nmap 识别出目标服务器运行的服务,从 exploit-db 检索出 CVE 漏洞,利用 SQL 注入成功进入后台控制端页面。上传 webshell 得到一个 reverse shell 立足点。使用 winPEAS 工具收集服务器信息,发现 AlwaysInstallElevated 开启。配合 Metasploit Framework 成功完成权限提升。

Read More >>Active-Writeup

通过 nmap 识别目标服务开发端口及服务,使用 smbclient 获取到域成员的 gpp password,最后使用该域成员账号获取到 administrator 的 SPN 票据。

Read More >>Grandpa-Writeup

通过nmap识别服务仅开放了http服务,`Microsoft IIS httpd 6.0`。除了使用 msf ,根据搜索服务加CVE编号能在GITHUB中找到一个iis6-exploit-2017-CVE-2017-7269的项目。应该就是根据 41738.py 改的,虽然能获取反弹shell,但服务会挂.. 只有shell断了就要重启机器.. 实战中动静大...

Read More >>Netmon-Writeup

可以看的ftp端口是开放的,nmap 脚本扫一下存在未授权访问,成功在`/Users/Public`目录下拿到 user flag。可以通过命名注入先增加用户名,并提升管理员权限。

Read More >>Lame-Writeup

这是一台已经退休的机器,HTB有一个 Tracks 系列,里面将一系列靶机分成一个个盒子,通过这种方式循环渐进的学习。从扫描结果上看到 ftp 是允许匿名登录的。搜搜 smbd 3.0.20-debian exploit 也能找到利用的脚本。

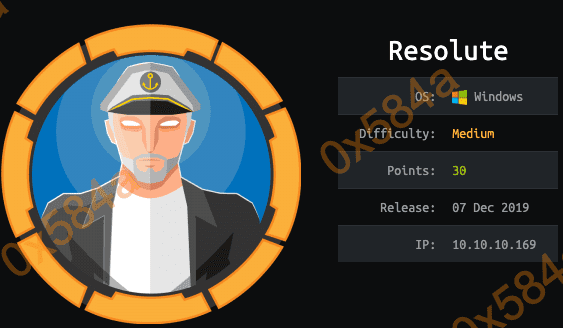

Read More >>HTB-Resolute-Writeup

## 前言 > Author: 0x584A  ...

Read More >>